Als zertifizierter Trainer und freier Consultant biete ich Ihnen perfektes Know-How für spannende Projekte, ebenso wie unterhaltsamen und lehrreichen Unterricht. Kreativität und große Freude an der IT sind dabei selbstverständlich. Mein Angebot richtet sich an Firmen, die Ihre Projekte und Mitarbeiter optimal unterstützen möchten. Nutzen Sie meine Vorteile als Trainer beim Consulting und mein Praxiswissen in Schulungen. Eine unschlagbare Kombination!

Und für alle IT-ler, die genau soviel Freude am Business haben wie ich gibt es meinen Blog mit meinen WSHowTo’s, Powershell-Codes, Videos und Beiträgen. Da hab ich immer viele Themen in der Pipeline. Einige davon habe ich zu ganzen Serien zusammengefasst. Und es kommt immer mehr dazu! Ein regelmäßiger Besuch lohnt sich! 🙂

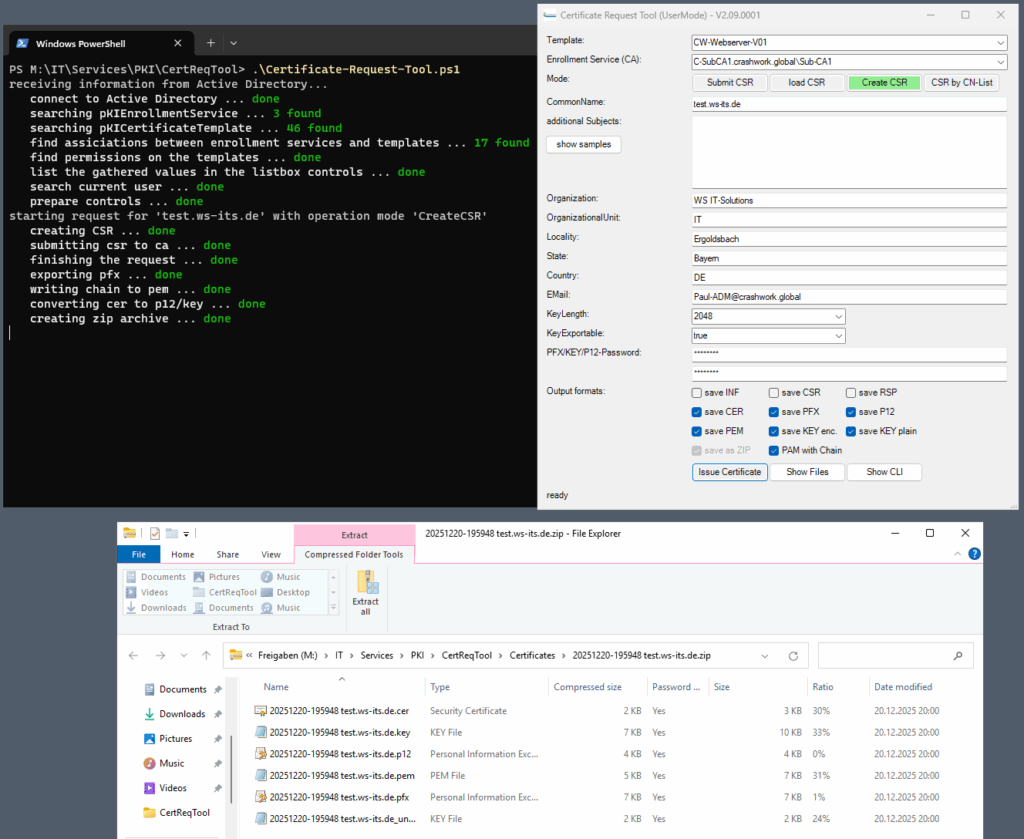

Hier stelle ich mein PowerShell-Script „Certificate-Request-Tool“ vor. Der Name lässt es vermuten: Damit kann man bequem Zertifikate von einer Windows PKI anfragen. Ausgestattet mit einer grafischen Oberfläche und einer openssl-Schnittstelle bleiben keine Wünsche offen.

Hier gibt es die aktualisiert Beschreibung zur Version V2.09!

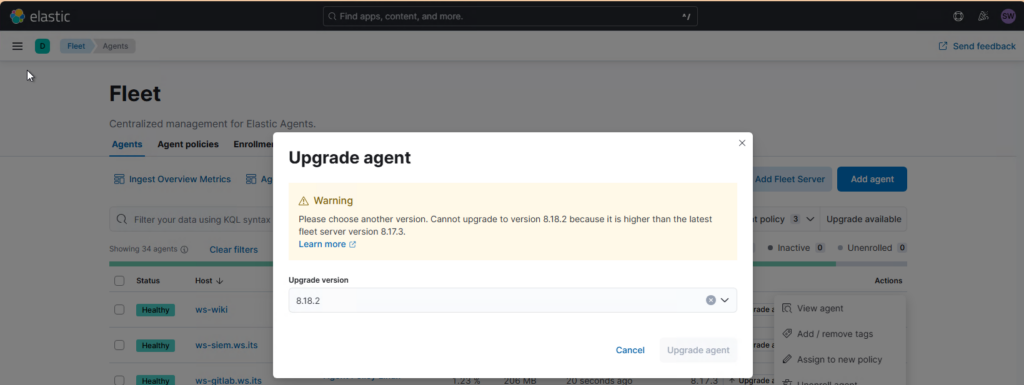

Ich aktualisiere mein Elastic SIEM und installiere dabei das neuste Update in meinem 8er Release. Danach sind die Agents dran. Dabei stoße ich auf ein paar Probleme, die ich einige Zeit später aber lösen kann.

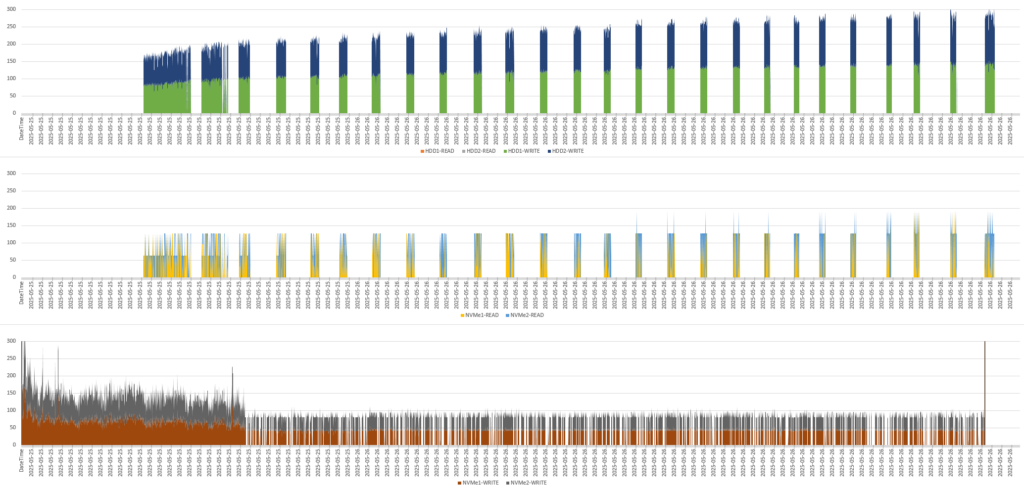

Ich brauche eine schnellere Speicherlösung für meine SIEM-VM, die aber nicht viel kosten soll und dennoch viel Platz hat. Da bietet es sich bei mir gerade an, unter Windows Server 2022 die Speicherpools mit Speicherebenen auszuprobieren. Hier seht ihr, wie mein Experiment verlaufen ist.

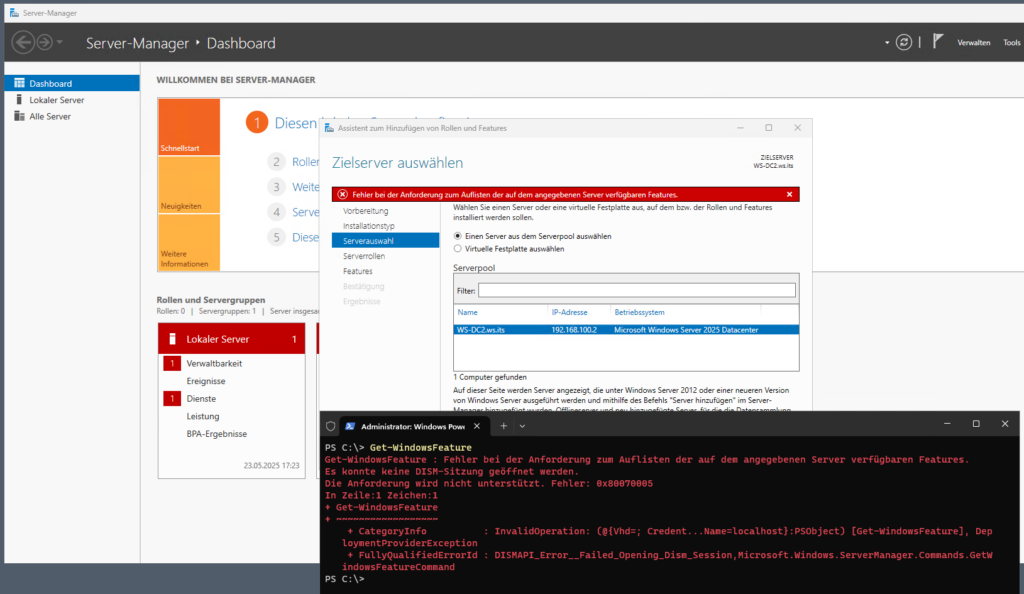

Mein neuer Domain Controller mit Windows Server 2025 lief nicht problemfrei. Vor einer Woche hat er mir massiv meine Infrastruktur gestört. Da er keine Verbindung mehr zu meinem anderen DC aufbauen kann, muss ich ihn hart entfernen. Danach kann ich einen neuen erstellen. Das war zumindest der Plan. Doch es…

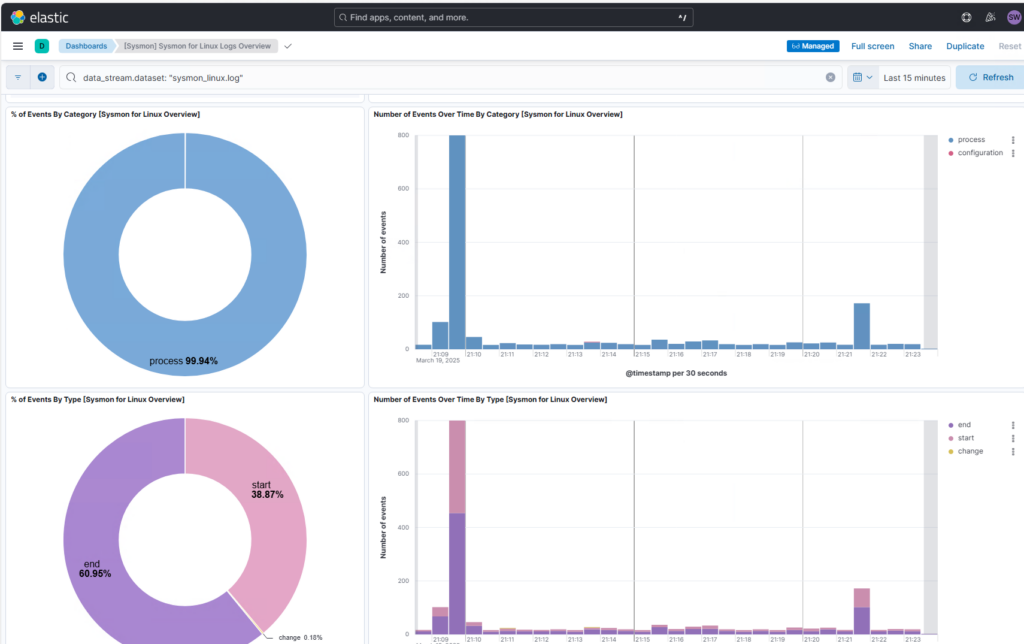

Meine Windows Systeme sind bereits seit einiger Zeit an mein Elastic SIEM angebunden. Aber die Linux Systeme fehlen noch. Es wird Zeit, dass ich das nachhole. Und dabei stelle ich auch gleich noch SYSMON for Linux mit bereit.

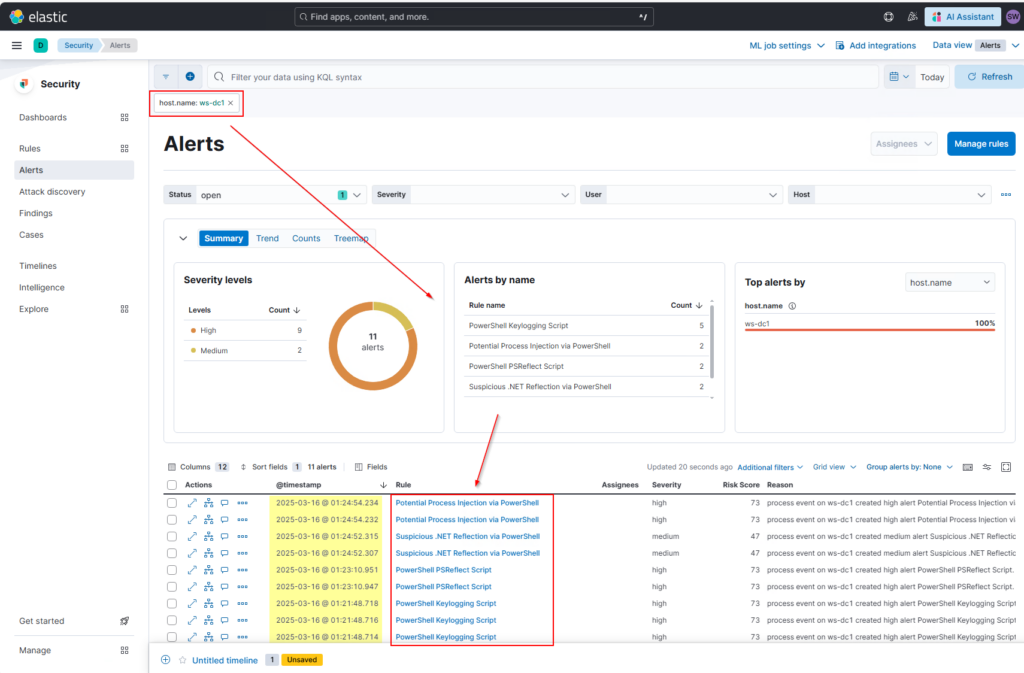

Elastic SIEM-Rules werden Alerts generieren. Hier zeige ich euch, wie ich mit den Meldungen umgehe, Ausnahmen erstelle und Cases bearbeite. Dafür habe ich im Vorfeld meine Systeme etwas geärgert… 😀

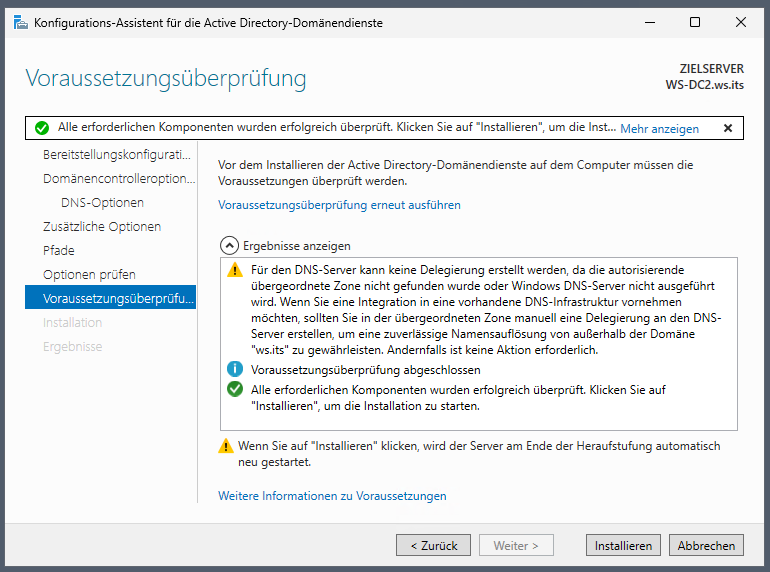

Jetzt ist es soweit: Ich stelle den ersten Domain Controller auf Windows Server 2025 um. Der eigentliche Vorgang ist in wenigen Arbeitsschritten erledigt. Aber die Vor- und Nacharbeiten können und sollten viel Zeit in Anspruch nehmen. Woran man hier denken muss und was es alles zu kontrollieren gibt, zeige ich…

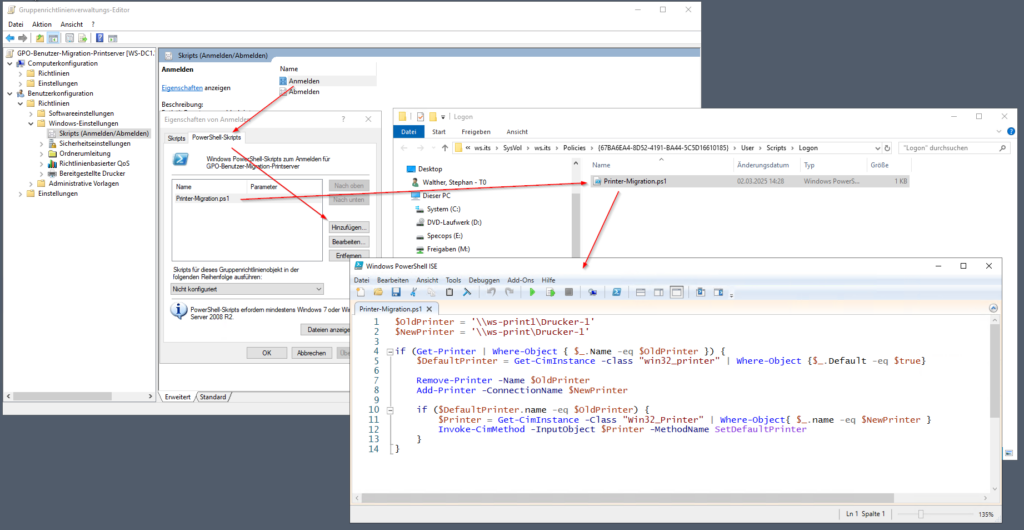

Mein Migrationsprojekt kommt gut voran. Heute ist mein Print-Server an der Reihe. Diesen nutze ich auch als Ziel für Scan-2-SMB. Das gewählte Migrationsszenario bringt viel Anpassungsaufwand mit und etwas TroubleShooting ist natürlich auch dabei.