Inhaltsverzeichnis [ausblenden]

Einleitung

Die im ElasticSearch übermittelten Events werden in der Standardansicht als „document“ angezeigt. So ist das weder lesbar noch zweckgebunden. Man kann aber eigene Elastic SIEM Searches erstellen und speichern, die als Filter nur relevante Logs zu einem Thema anzeigen. Und zudem kann man die erforderlichen Properties als Spalten anzeigen lassen. In diesem Beitrag zeige ich, wie man solche Searches erstellt und mit ihnen arbeitet – bei einem Incident Response ist ein gutes Portfolio an gespeicherten Searches Gold wert!

Der Artikel gehört zur Serie „Bereitstellung eines Elastic SIEM„.

Searches erstellen

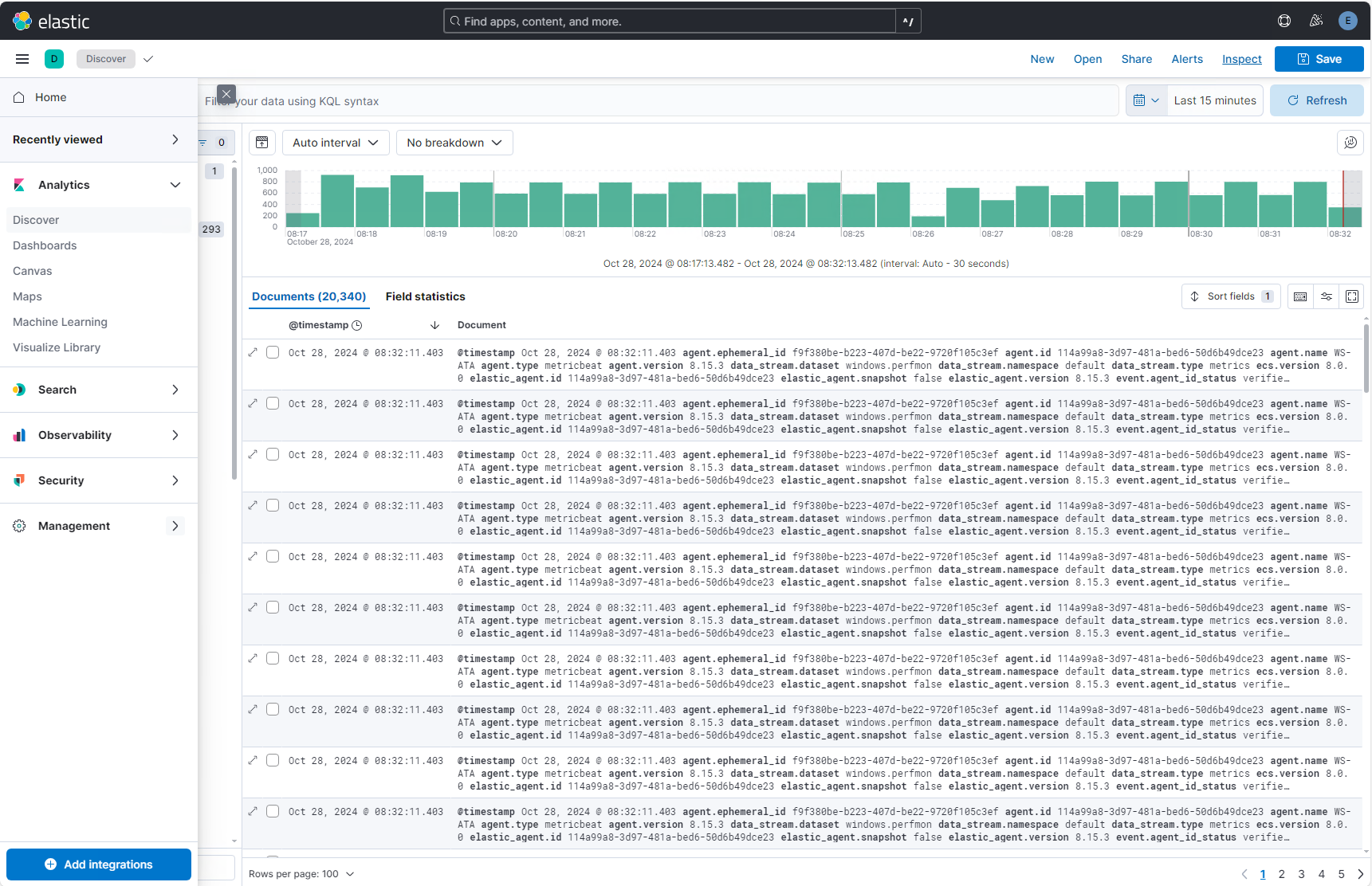

Im Menü Analytics/Discover werden die übermittelten Daten in einem Rohformat angezeigt. Jede Zeile ist dabei ein Datensatz:

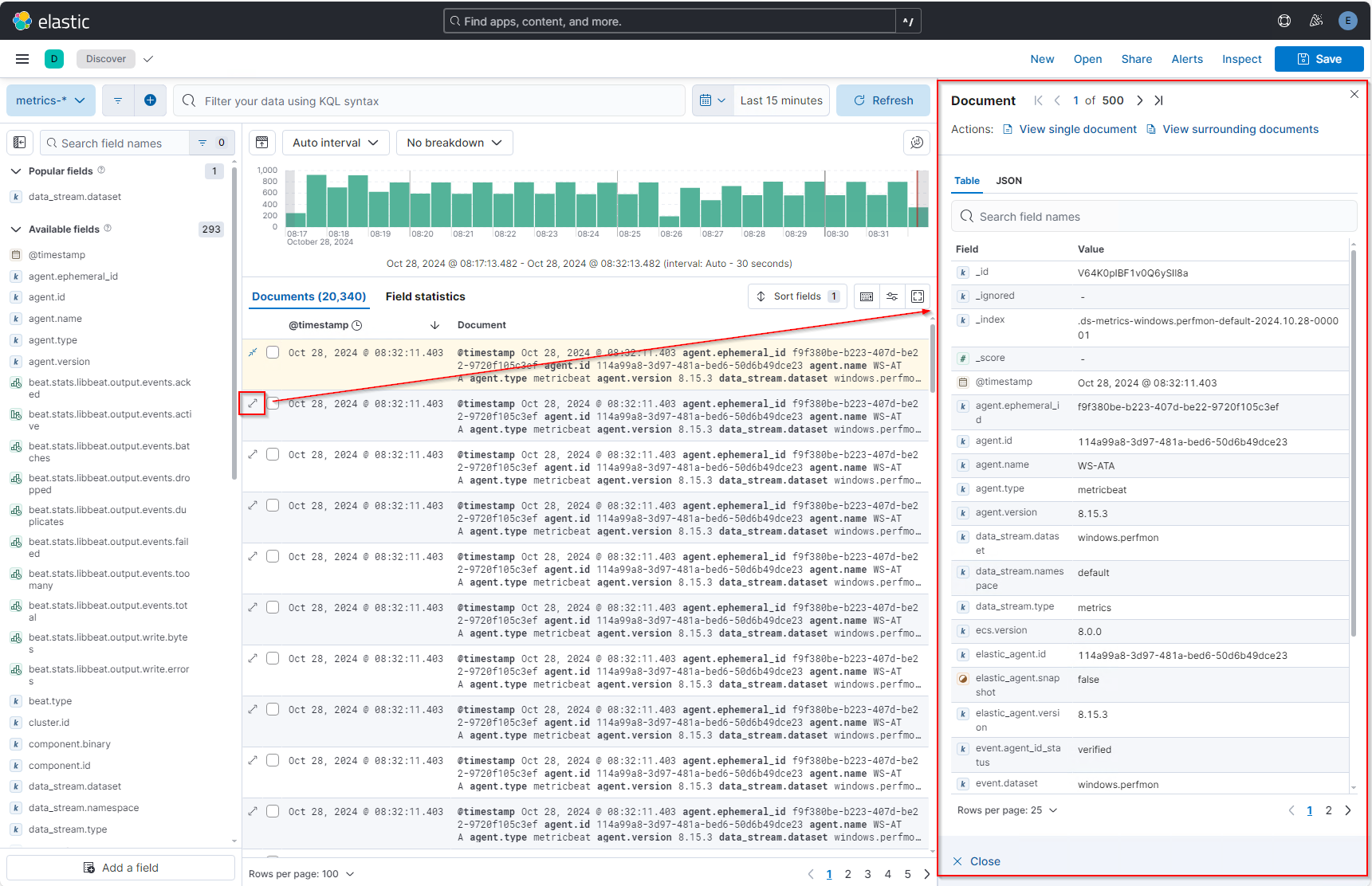

Mit einem Klick auf dieses Icon links neben der Zeile werden die geparsten Spalten untereinander angezeigt. Elastic versteht also die eingehenden Daten und speichert sie in einer tabellarischen Struktur ab:

Vertikales Filtern

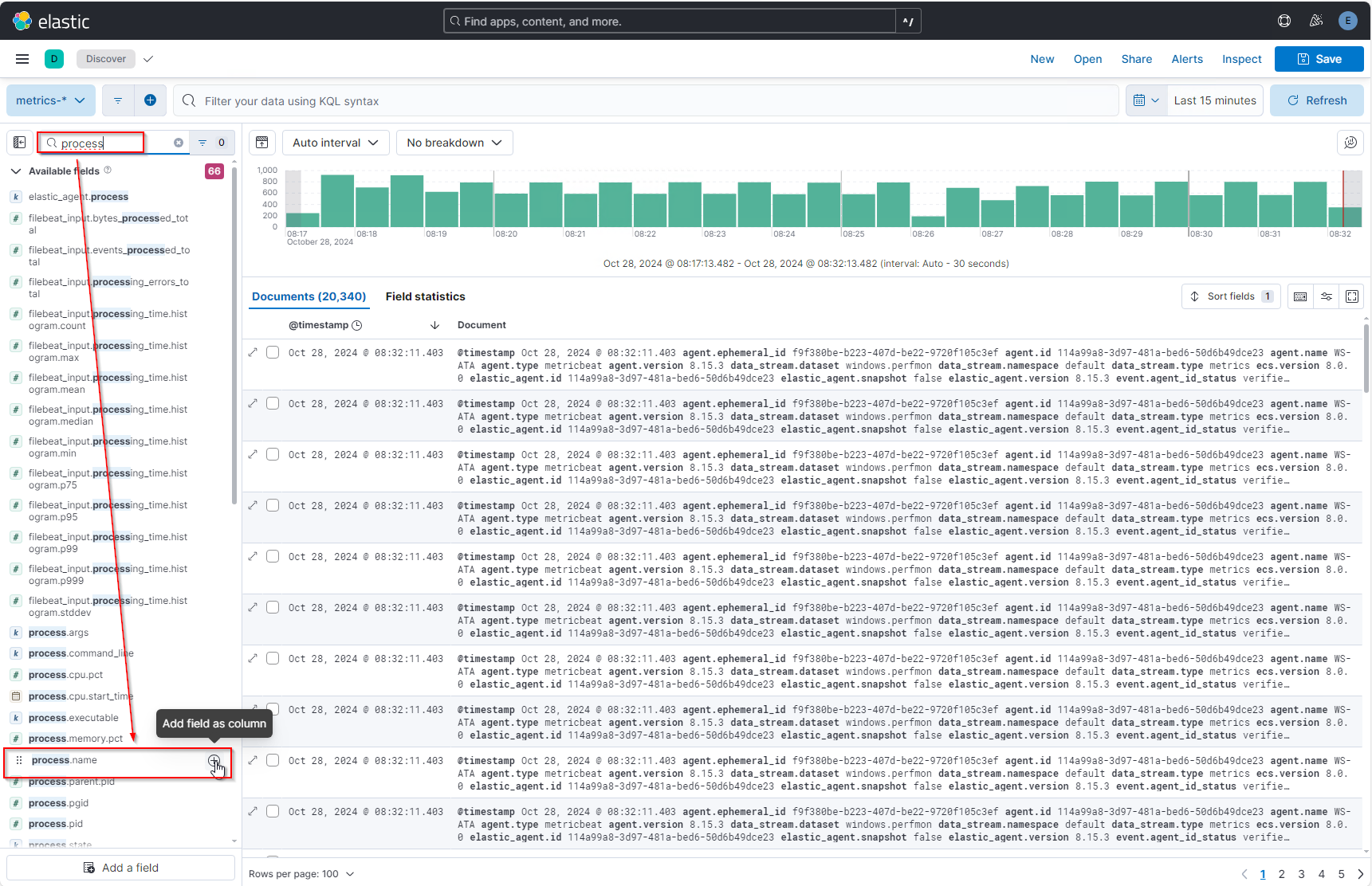

Wenn man nun nach Informationen sucht, dann interessieren dabei vielleicht bestimmte Spalten von bestimmten Zeilen. Man möchte also horizontal und vertikal filtern. Die verfügbaren Spalten (für den vertikalen Filter) werden links als „fields“ angezeigt. Mit dem Plus-Icon können sie der aktuellen Anzeige zugewiesen werden. Ein Suchfilter hilft beim Auffinden:

Tipp: Sucht euch ein passendes Event und lasst euch im rechten Detailfenster die verfügbaren Spalten/fields anzeigen.

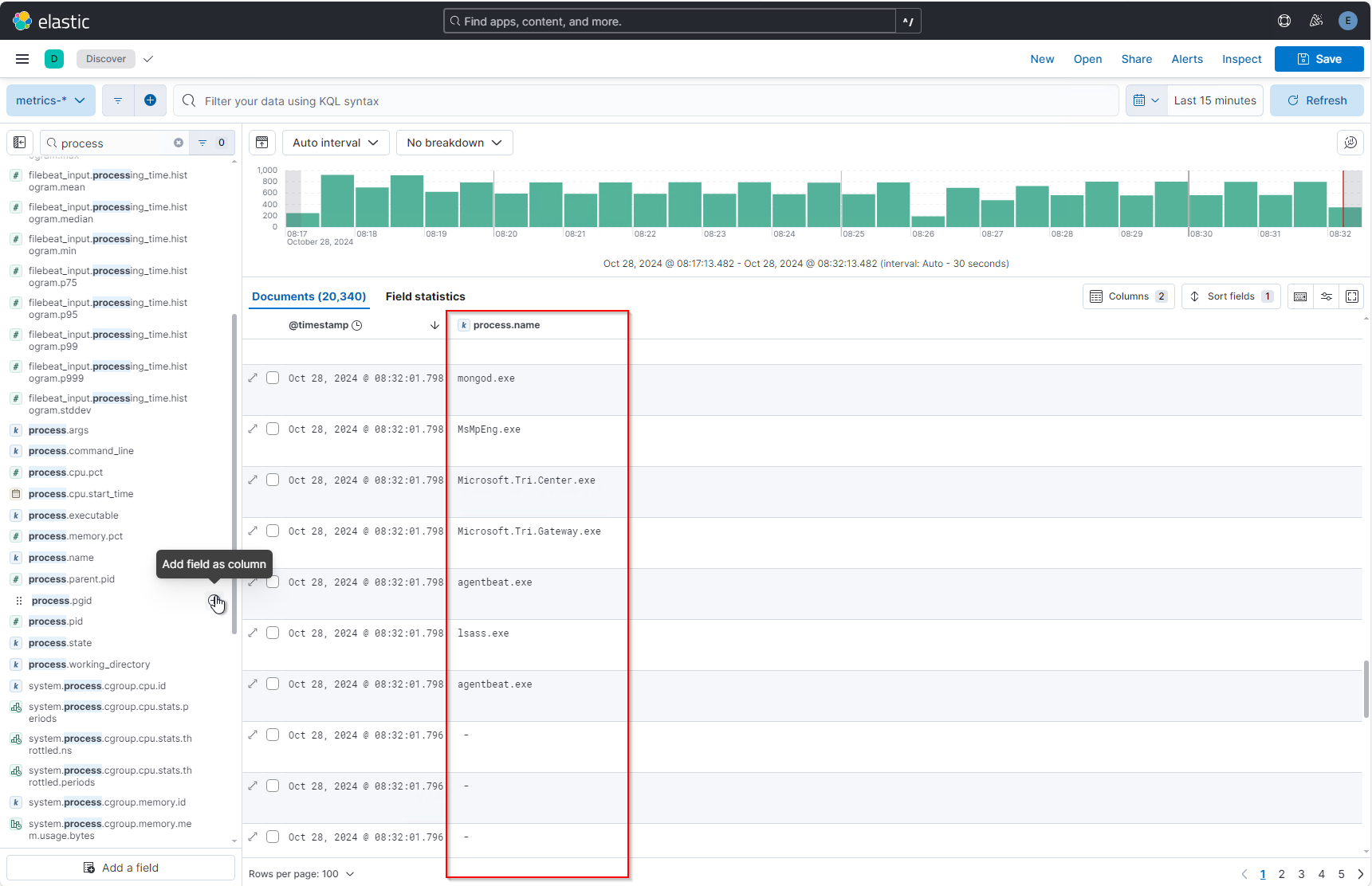

Horizontales Filtern

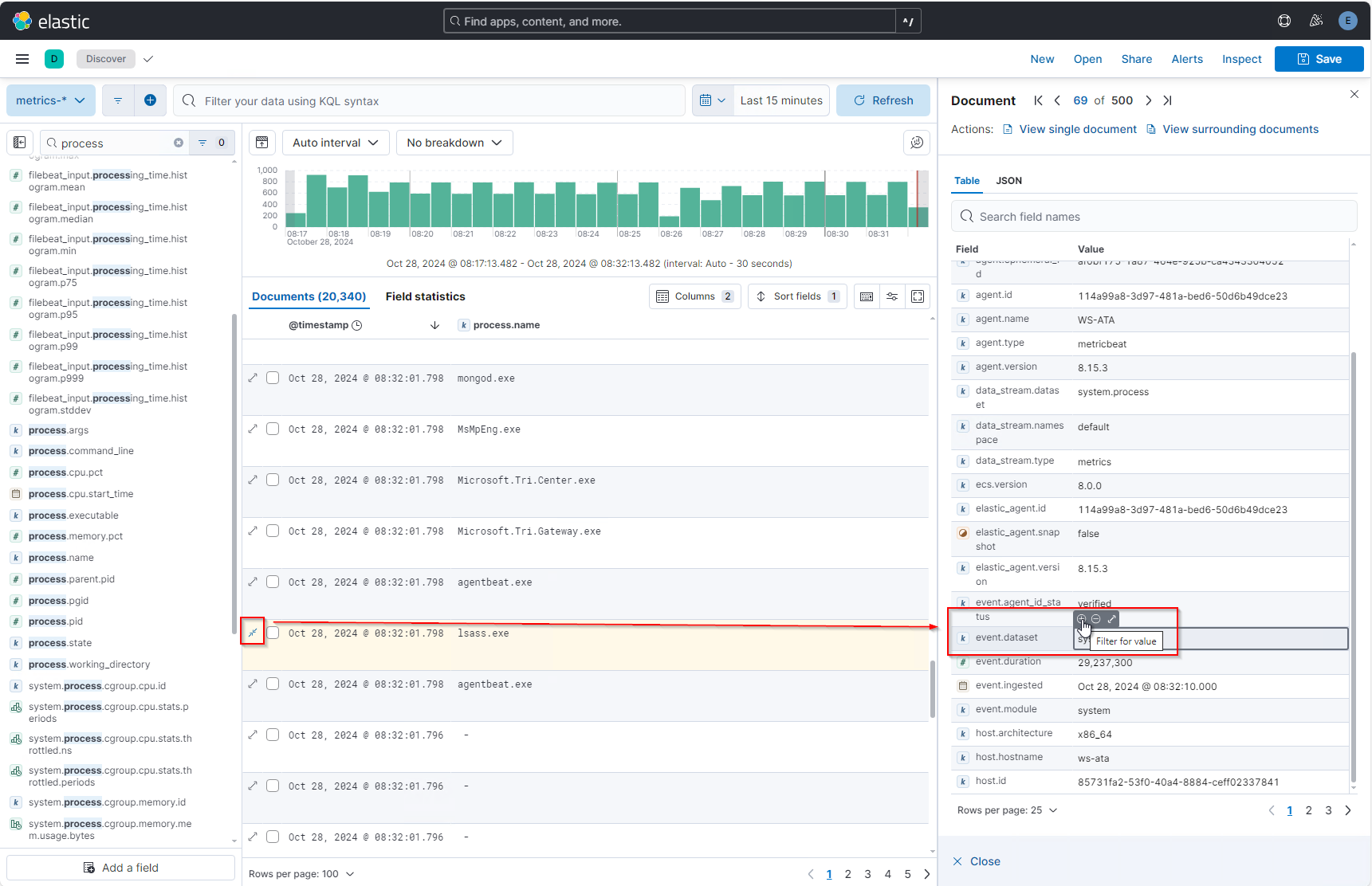

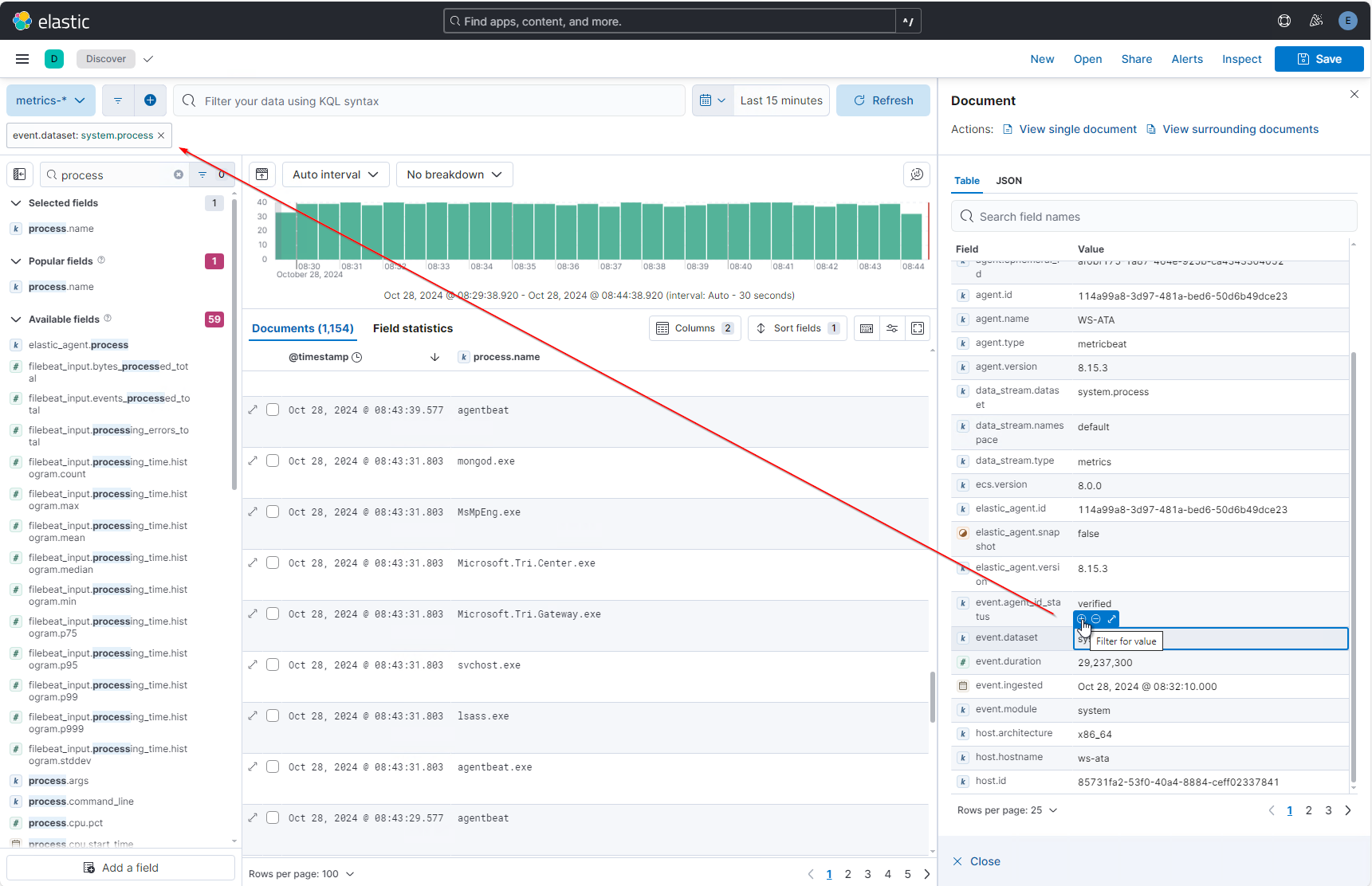

Wie im Bild zu sehen hat nicht jeder Datensatz einen Wert im Feld „process.name“. Daher sollte immer ein Filter auf passende Events verwendet werden. Filter können auf verschiedene Arten konfiguriert werden. Habt ihr einen Beispieldatensatz, dann könnt ihr auf jedem Field die Filtersymbole verwenden:

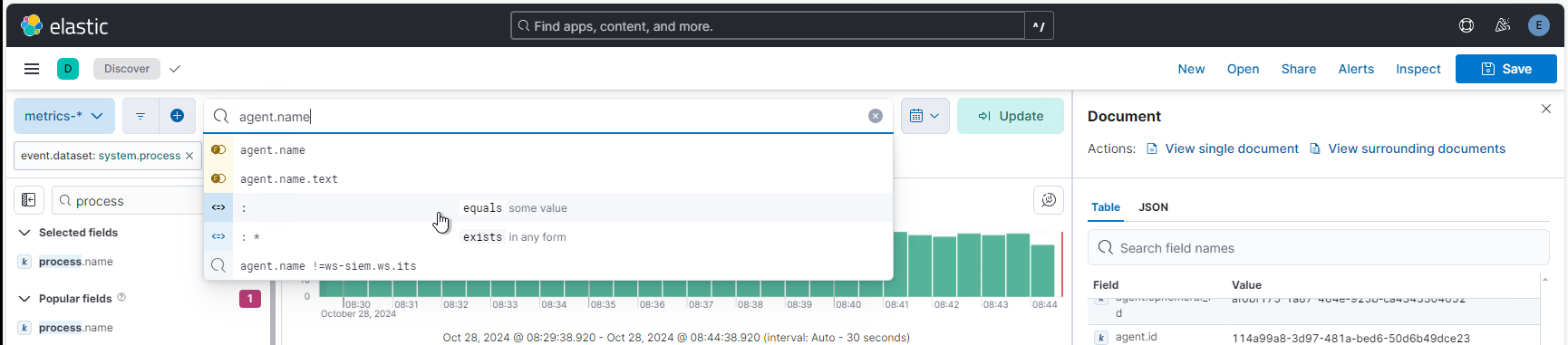

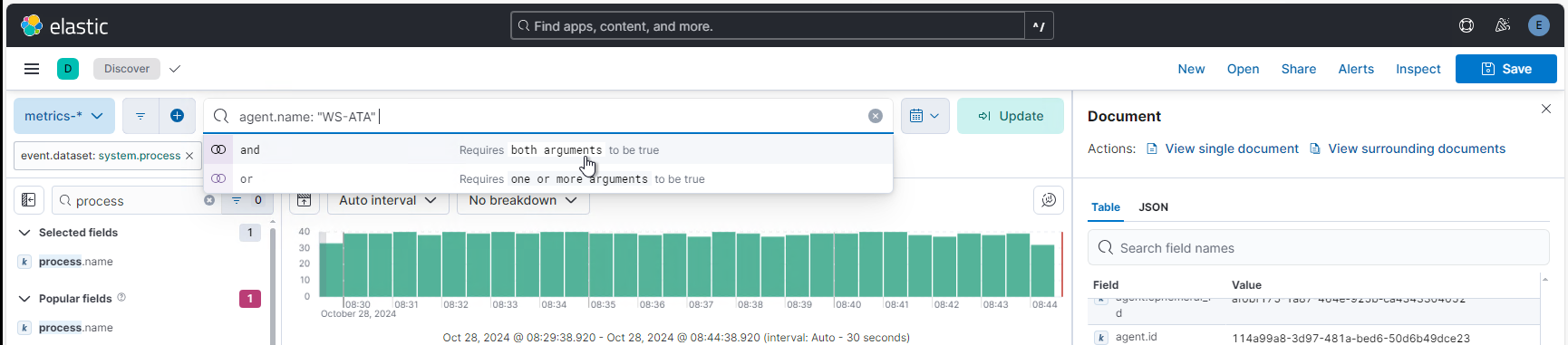

Filter können aber auch über das KQL-Eingabefeld erstellt werden. Eine automatische Vervollständigung unterstützt dabei.

Arbeiten mit Elastic SIEM Searches

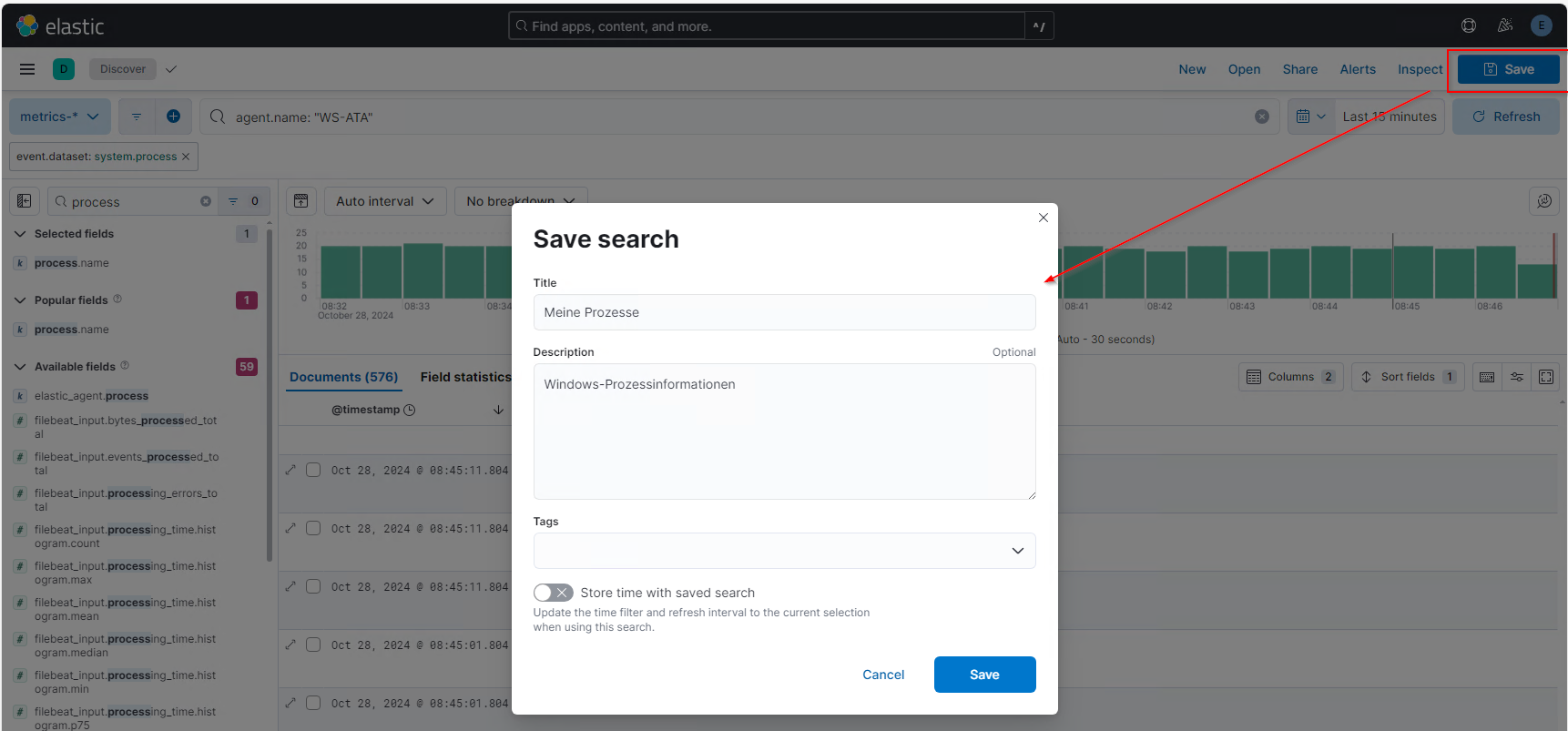

Search speichern

Searches können für eine spätere Wiederverwendung gespeichert werden. Nutzt dafür einfach den Schalter „save“ oben rechts. Passt etwas bei der Namensgebung auf, damit ihr euch später zurecht findet.

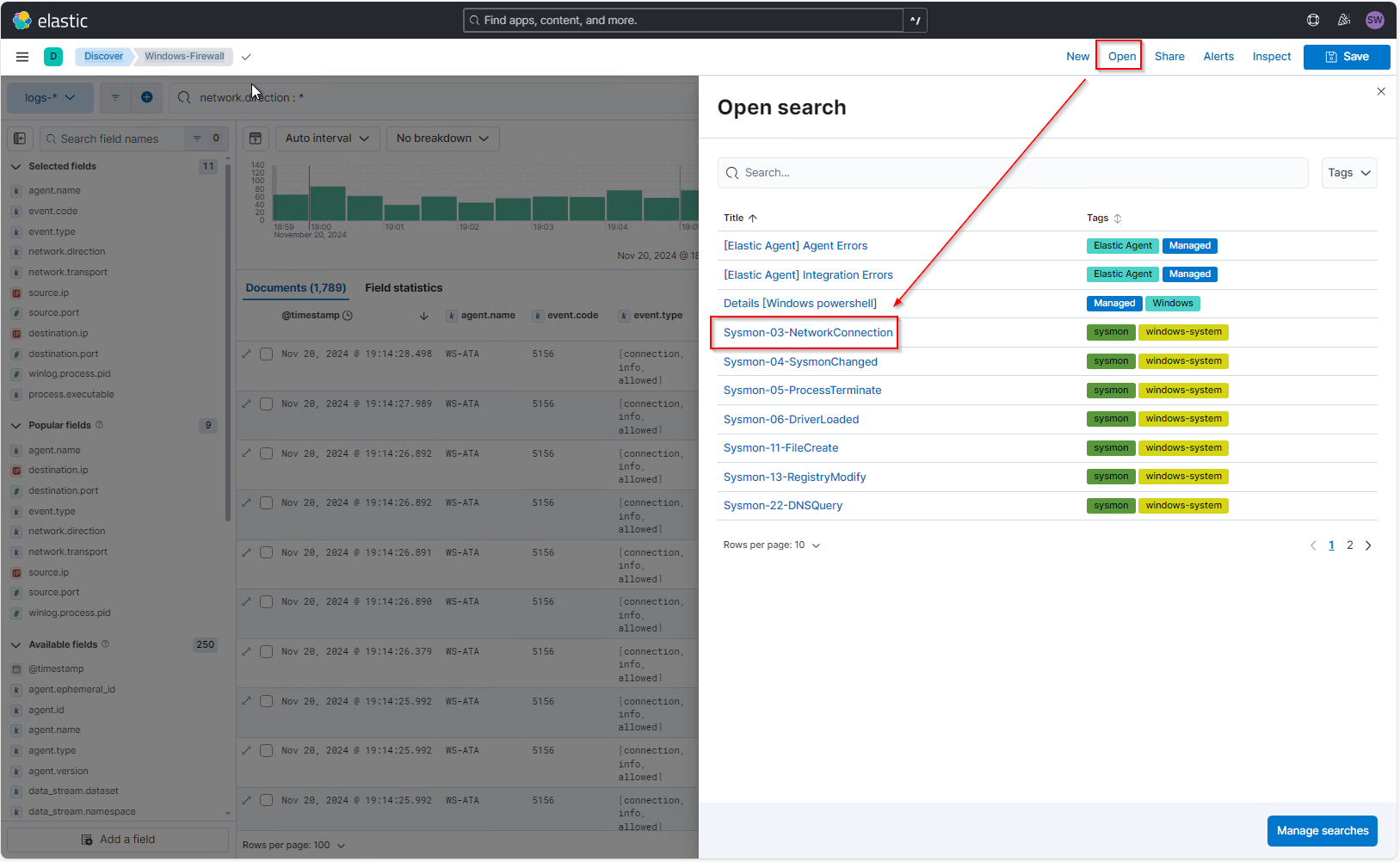

Searches öffnen

Gespeicherte Elastic SIEM Searches können im Menü Discover unter dem Button open geladen werden:

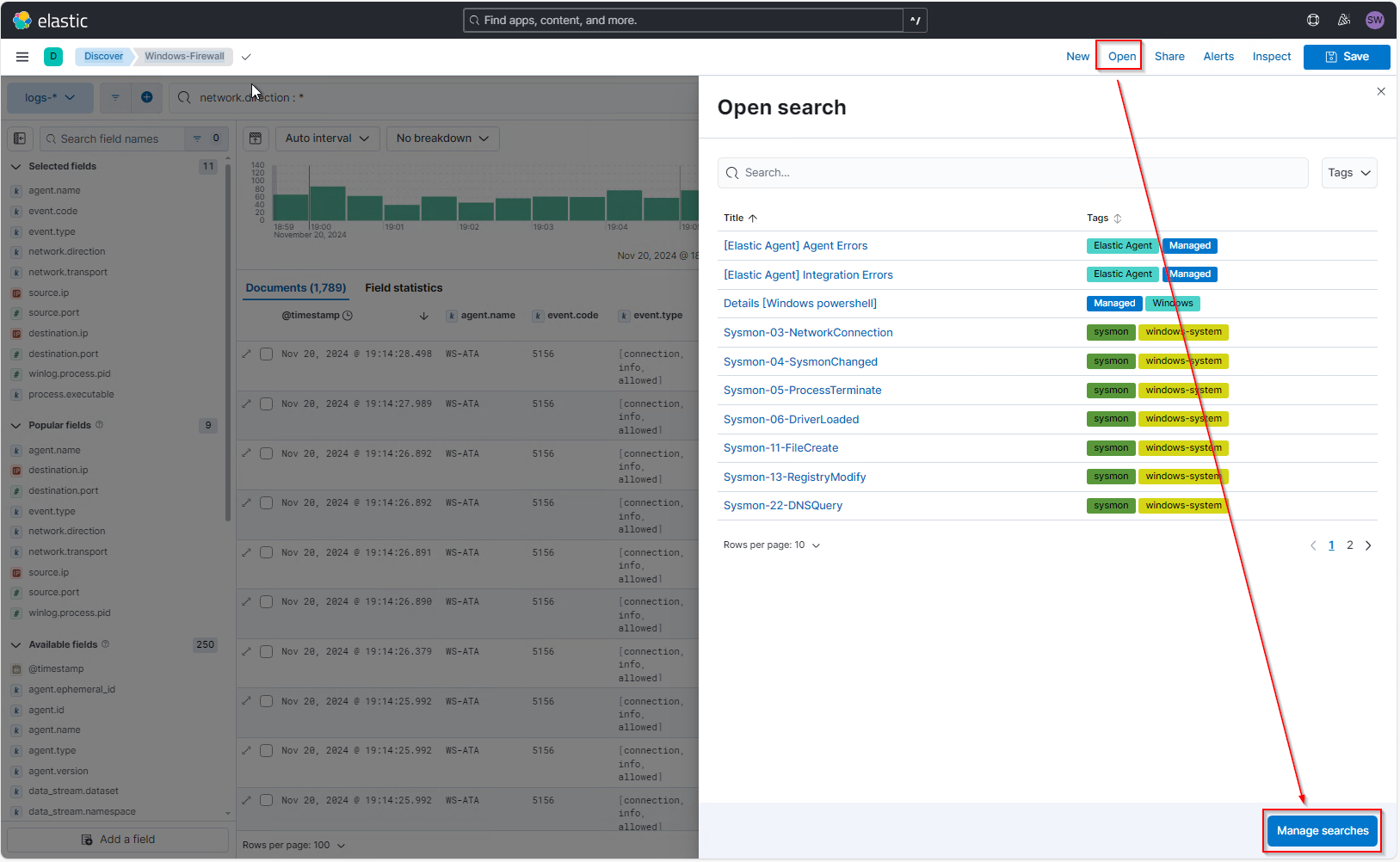

Searches exportieren

Und im gleichen Menü gelangt man zur Search-Verwaltung:

Hier lassen sich Searches exportieren.

Achtet beim Export darauf, dass „related objects“ enthalten sind. Sonst lassen sich die Searches ggf. nicht wieder importieren!

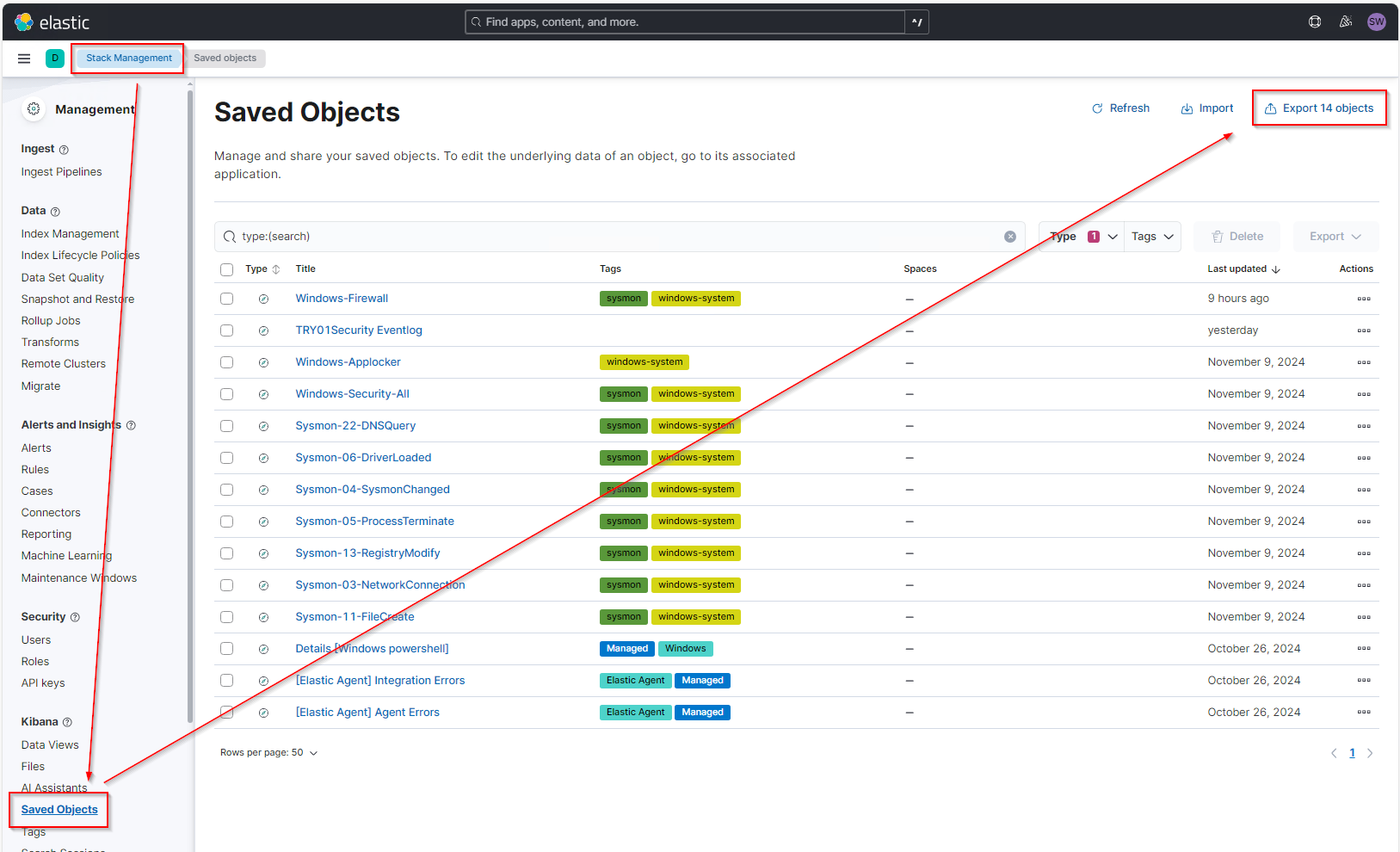

Searches importieren

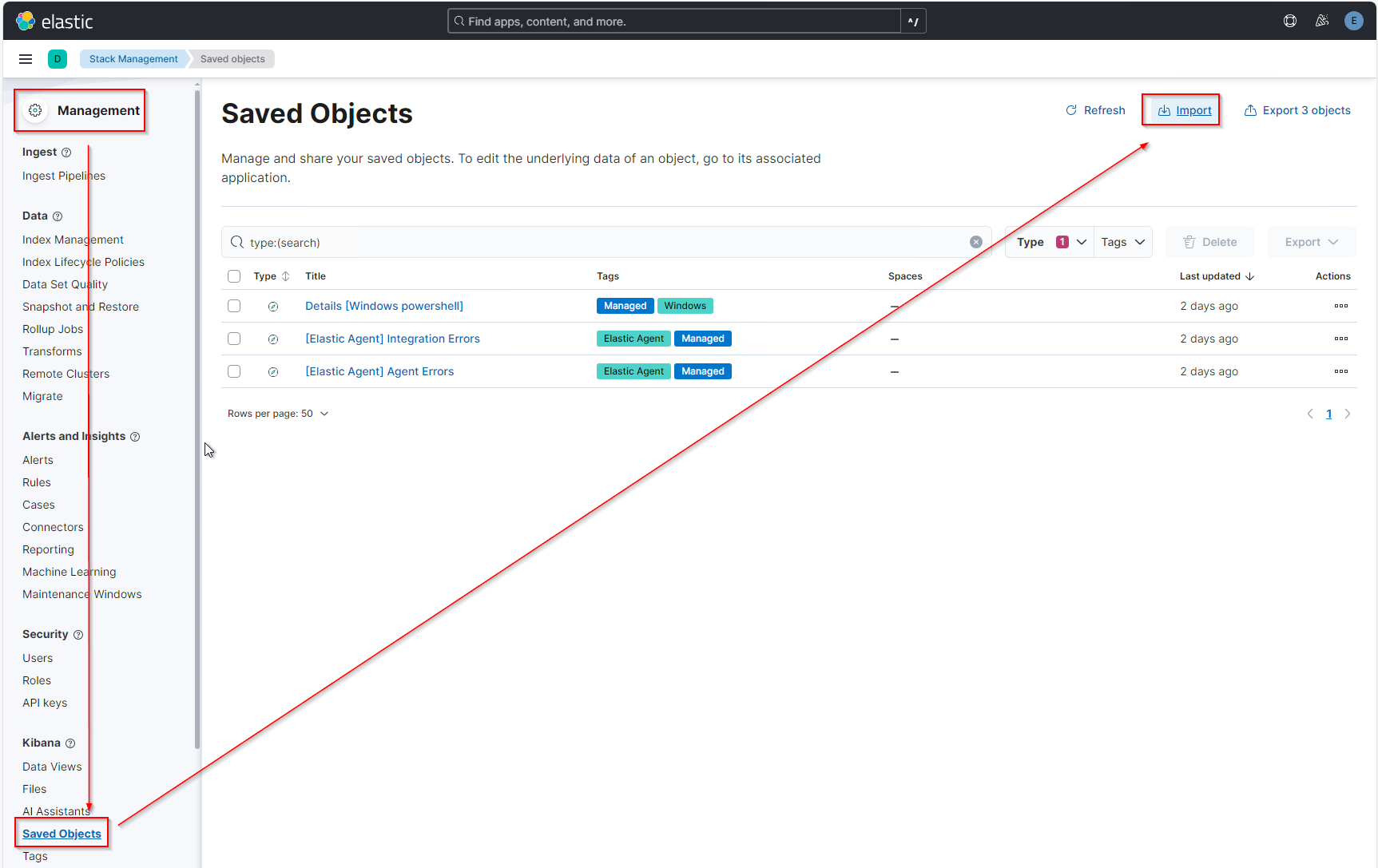

Ich habe eine Reihe von Elastic SIEM Searches in meinem 2. Elastic Search Aufbau erstellt und diese exportiert. Hier kann ich sie einfach wieder importieren. Dafür wechsle ich in das Menü Management/SavedObjects und wähle die Importfunktion aus:

Zusammenfassung

Es macht erst einmal etwas Arbeit, eigene Searches zu erstellen. Aber das Arbeiten mit den eigenen Logs wird sich als sehr wertvoll erweisen, denn so versteht ihr, was eure Systeme da eigentlich liefern:

- Sind die gewünschten Logs vorhanden oder fehlt vielleicht etwas?

- Kann an den Log Sources ggf. etwas getunt werden, da zu viele oder unnötige Logs gesendet werden?

- Was steht eigentlich in den Logs eurer Systeme?

Mit diesem Verständnis ist es später auch leichter, relevante SIEM Rules für Offense-Erkennung zu bauen.

Ach ja. Meine Searches könnt ihr euch aus meinem Gitlab herunterladen: https://gitlab.ws-its.de/stephan/elasticsiem

Weitere Artikel findet ihr in meiner Serie „Bereitstellung eines Elastic SIEM„.