Dieser Eintrag gehört zu meiner Serie „Migration zu Windows Server 2025„. In dieser möchte ich euch die Aktualisierung meiner Server-Infrastruktur von 2019 auf 2025 dokumentieren. Es ist eine lebendige Welt von Systemen, die mir wichtig sind. Mit realen Anforderungen und Bedingungen werde ich alle Arbeitsschritte erläutern.

In diesem Abschnitt geht es um die Vorarbeiten vor dem ersten Windows Server 2025– speziell um die GPOs und den WSUS – aber auch um den Aufbau eines GoldenImages für meine neuen VMs.

Inhaltsverzeichnis

Installation des ersten Servers als GoldenImage-VM

Ich benötige einige VMs mit dem neuen Betriebssystem. Da bietet sich eine generalisierte VHDX als GoldenImage an. Im Detail hatte ich das für Windows Server 2019 schon einmal beschrieben: Aktualisierung einer VHDX-Basefile mit Win2019. Da sich zwischen Windows Server 2019 und Windows Server 2025 in dieser Hinsicht nicht viel verändert hat, bringe ich hier nur einige Highlights mit ein.

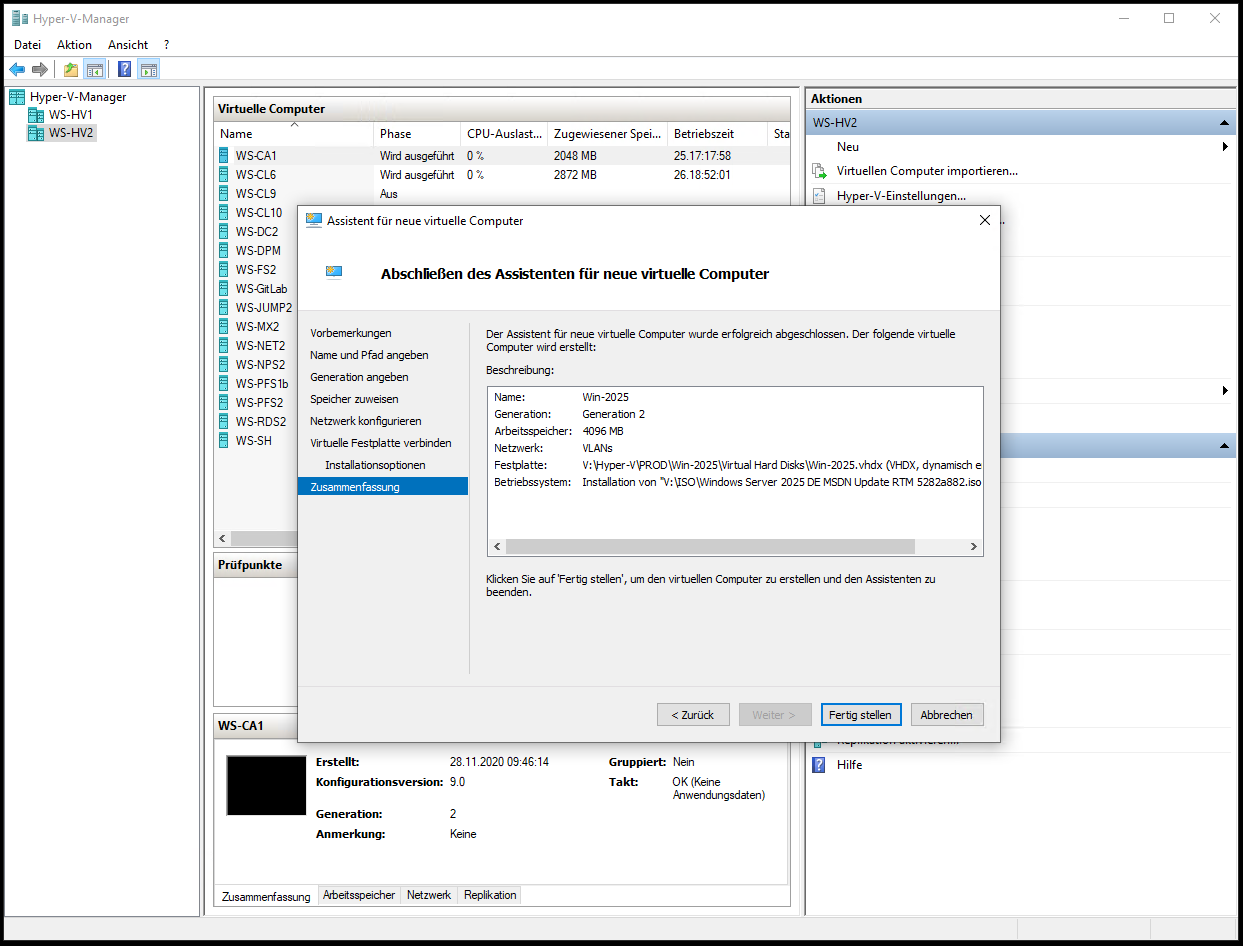

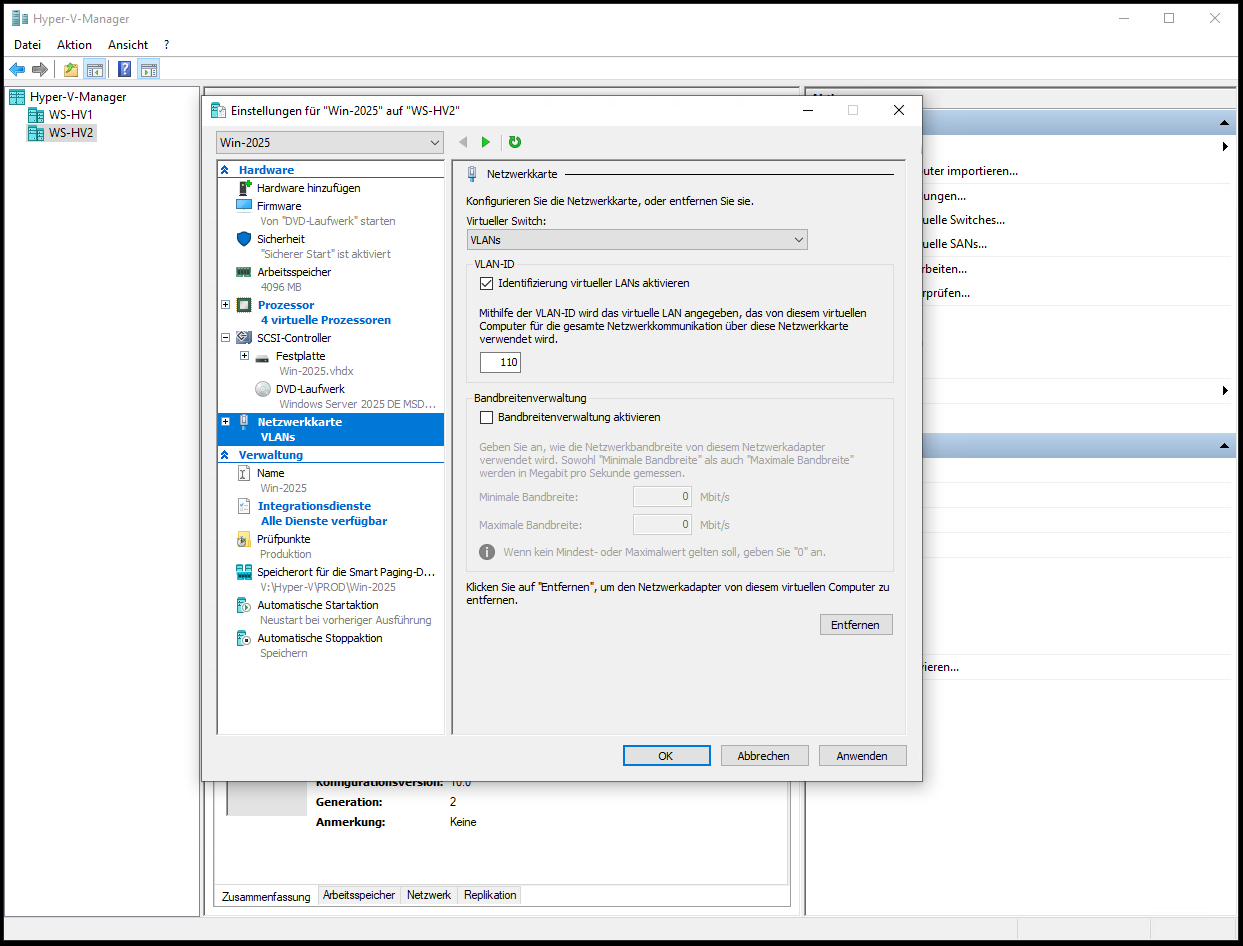

Die VM selber hat keine speziellen Merkmale:

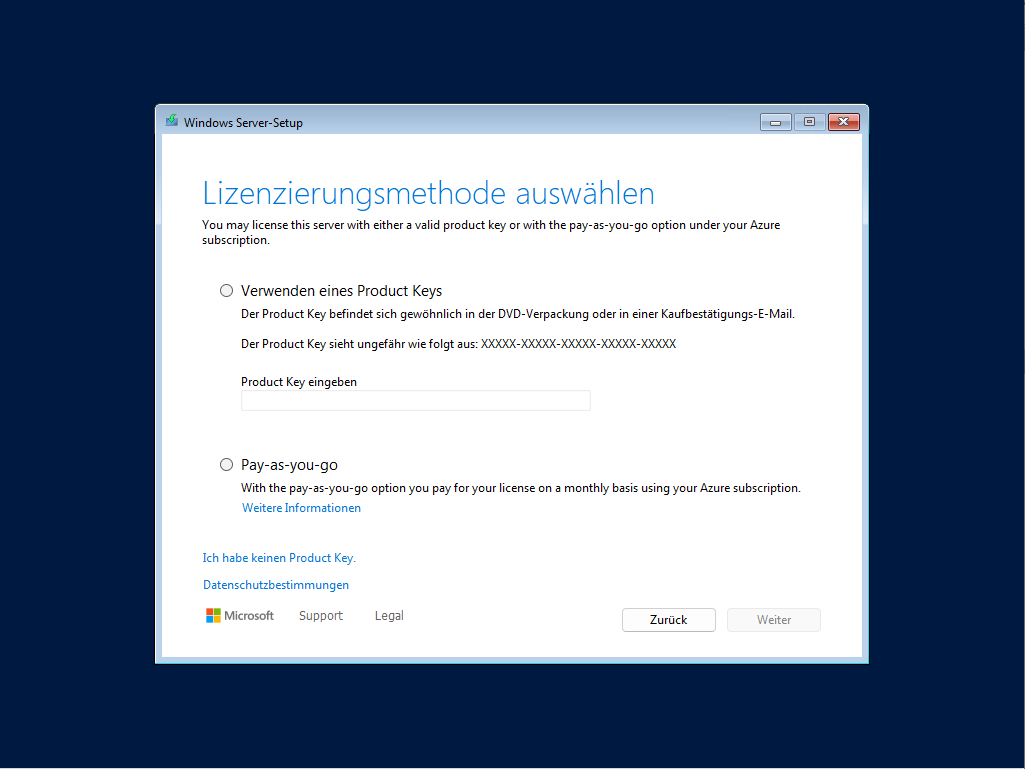

Auch das Setup läuft wie bei den Vorgängerversionen durchaus bekannt durch. Neu ist die Abfrage des Produktschlüssels zum Zeitpunkt des Setups. Hier kann man aber erst einmal ohne Key fortfahren:

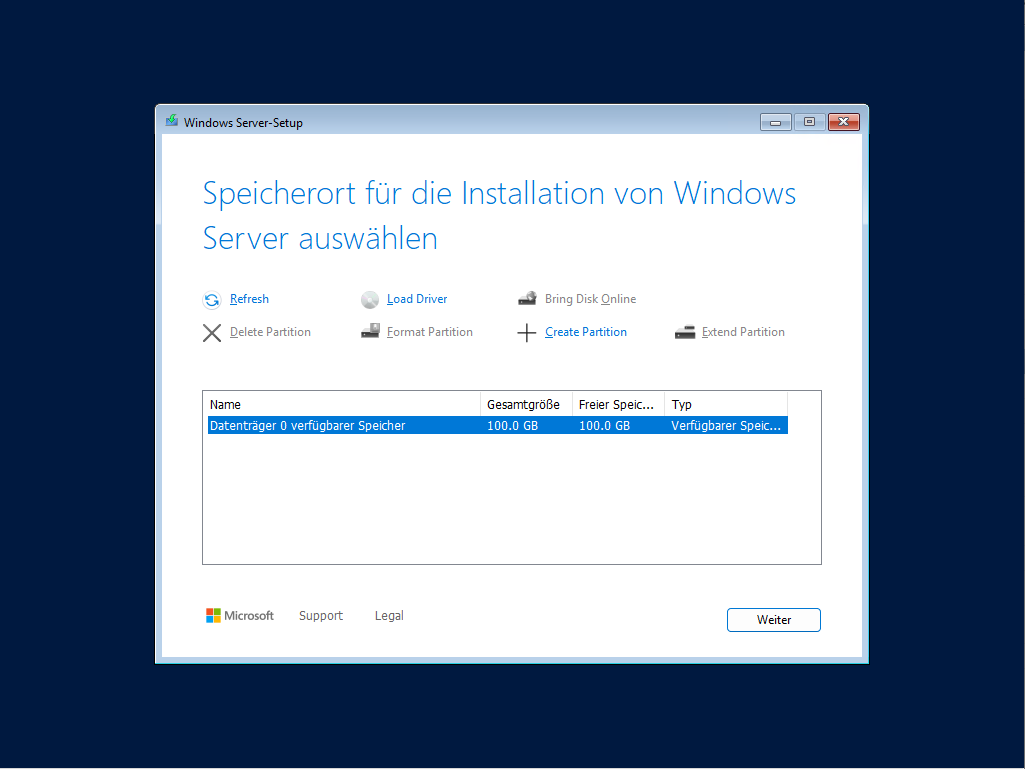

100GB sollten immer noch für das Windows Server System genügen:

Nach wenigen Minuten kann ich mich an dem neuen System anmelden. Hier fällt auf, dass der OOBE (Out of Box Experience Mode) dem eines Windows 11 entspricht: Das System möchte eine Auswahl zur Telemetrie von mir. Die Antwort könnt ihr bestimmt nachvollziehen ;-):

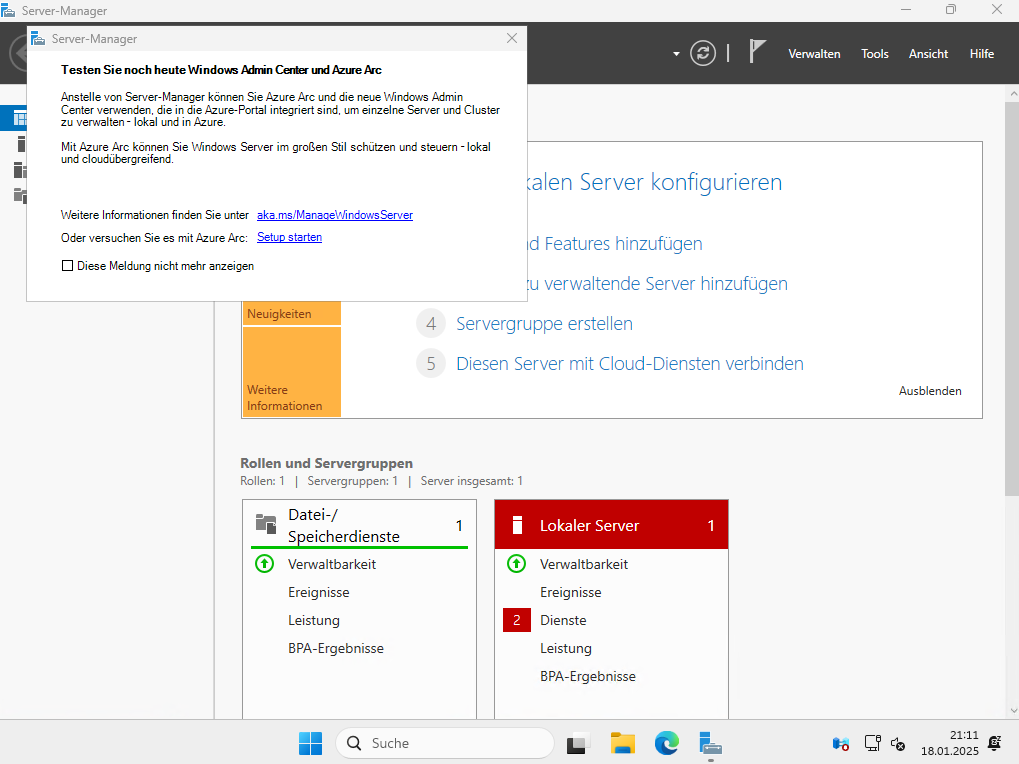

Nun begrüßt mich der ServerManager auf einer Windows 11 Oberfläche:

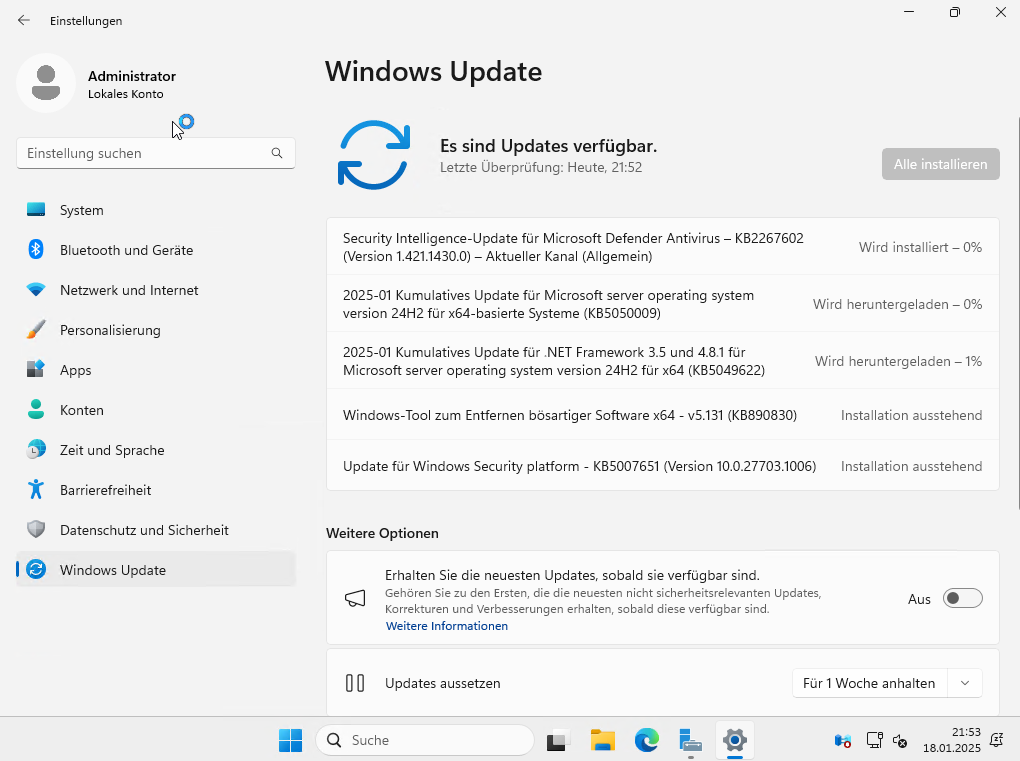

Der Server steht aktuell in meinem Client-Netz und kann damit das Internet erreichen. So installiere ich noch fix die neusten Updates:

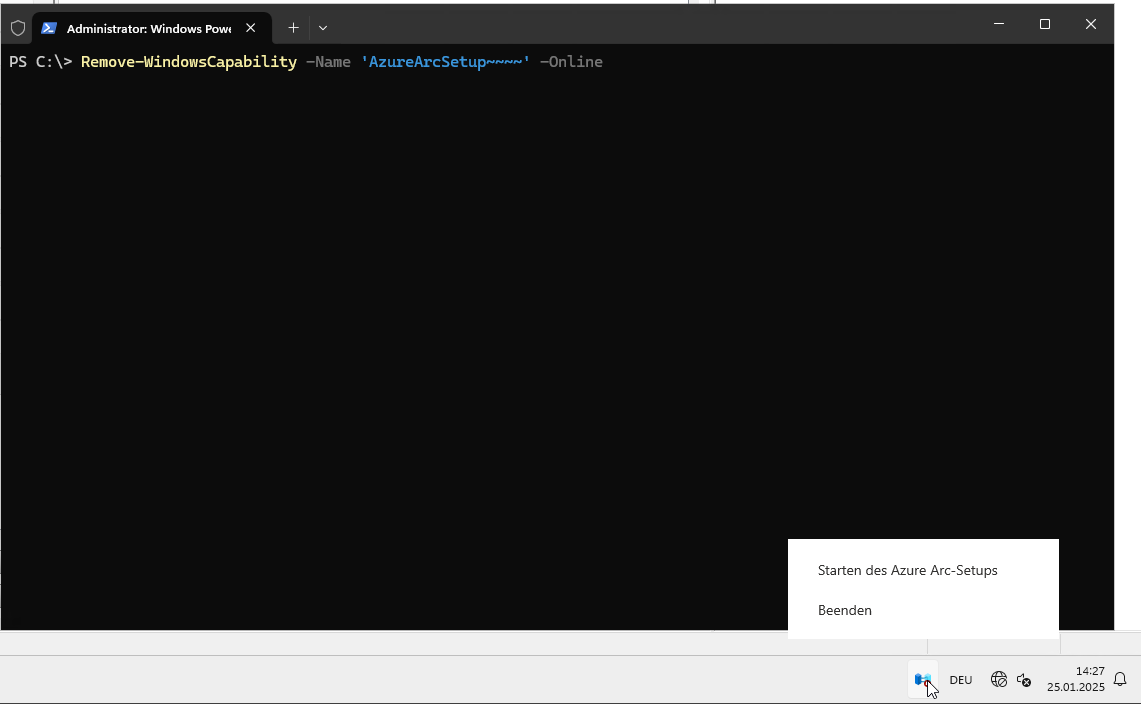

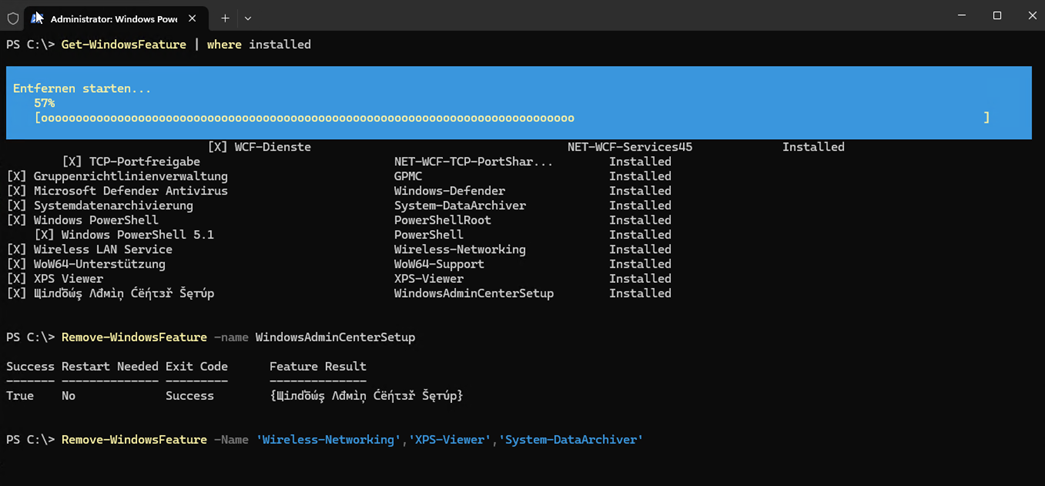

Dann stechen mir eine vorab installierte Features ins Auge, die ich nicht gebrauchen kann. Dazu zählen Azure Arc Setup, das Windows-Admin-Center-Setup, der XPS-Viewer und der WLAN-Support. Also deinstalliere ich diese mit dem Terminal:

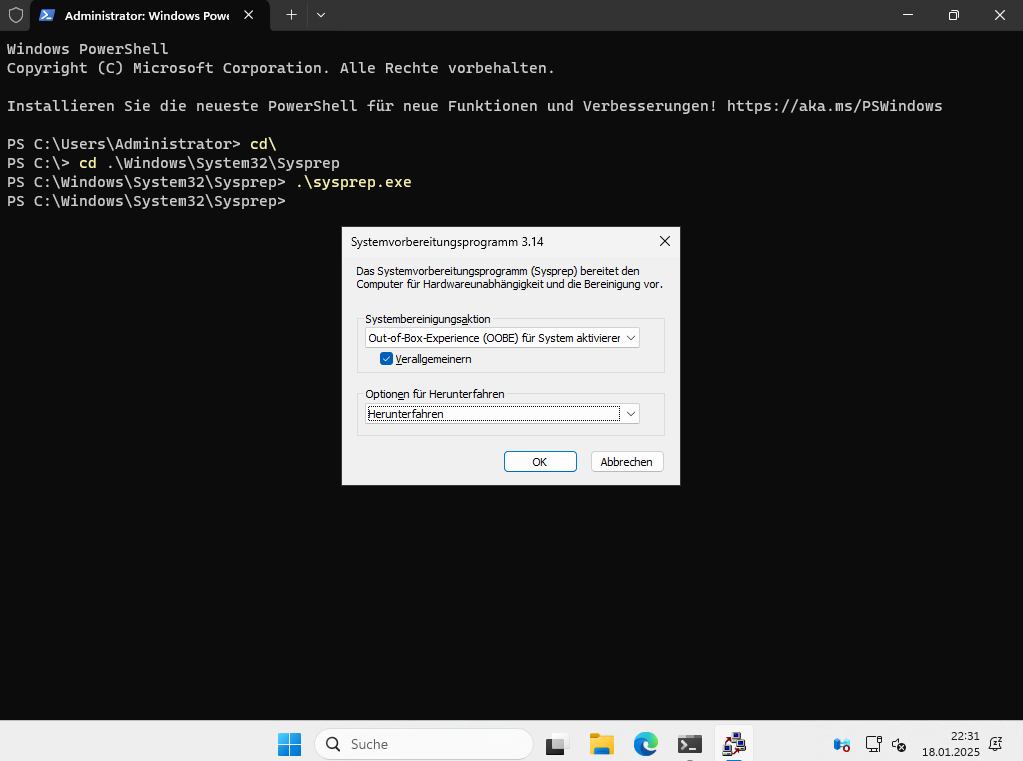

Nach einem letzten Neustart initialisiere ich nun die Generalisierung mit sysprep. Hier hat sich nichts verändert.

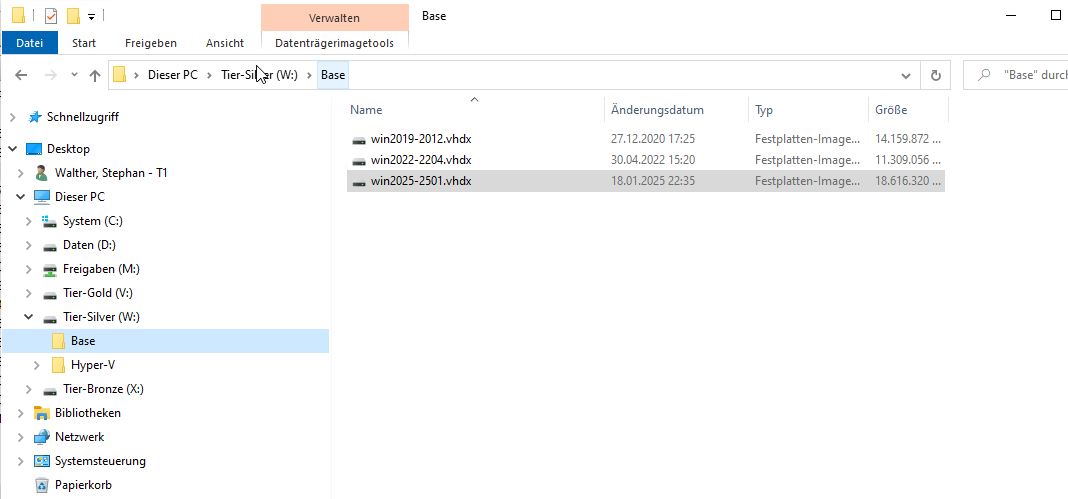

Den Server schaltet sich danach aus. Anschließend kopiere ich mir die VHDX-Datei in mein Base-Directory:

Bereitstellung der Gruppenrichtlinien

Vorbereitung

Nun nehme ich das System meiner ersten VM wieder und schließe das OOBE ab. Danach nehme ich es in mein Active Directory auf. Meine Gruppenrichtlinien haben fast alle WMI-Filter, die auf jeweils eine OS-Version filtern. Daher bekommt der neue Server nur die allgemeinen Richtlinie ab. In meinem AD erhält jede Windows-Version genau 3 eigene Richtlinien:

Das hatte ich auch schon einmal sehr ausführlich erläutert: moderne GPO Versionierung am Beispiel von Windows 10 v1909. Und so verfahre ich auch mit meinem neuen Windows Server 2025:

- zuerst erstelle ich eine leere GPO und importiere die aktuelle SCT-Baseline von Microsoft. Diese wird nicht von mir verändert – sie erhält nur einen neuen WMI-Filter für Win 2025.

- Dann prüfe ich die Kompatibilität meiner Konfigurations-GPO vom Windows Server 2022. Wenn diese kompatibel ist, dann kopiere ich sie für Windows Server 2025.

- Und genauso verfahre ich mit meiner Datenschutz-GPO.

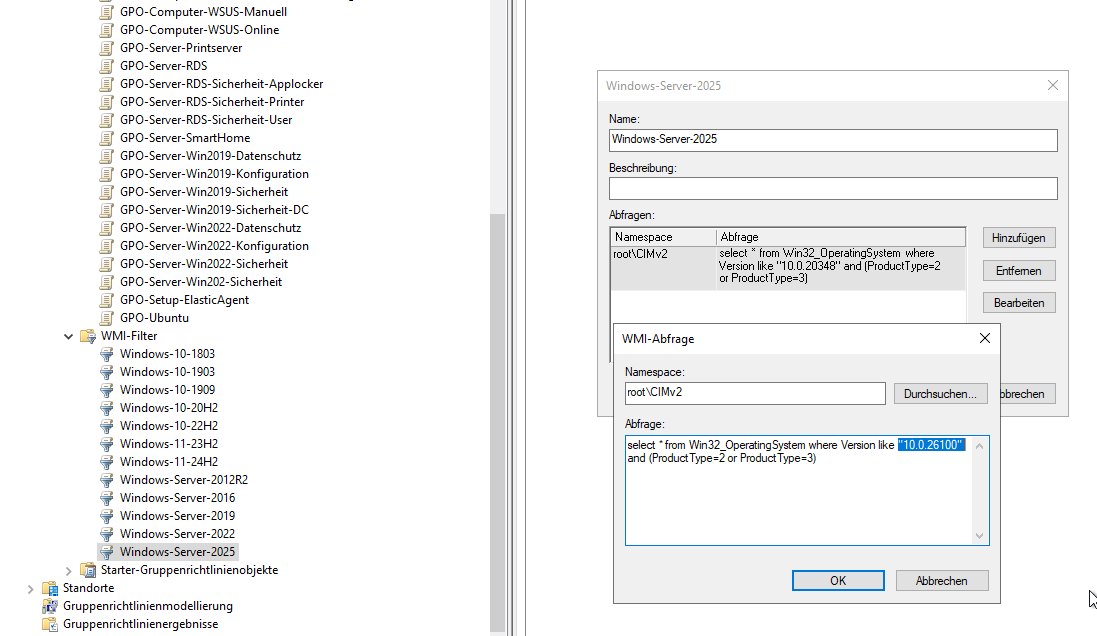

Der WMI-Filter ist schnell gebaut/kopiert. Hier gehört nur die neue Versionsnummer rein:

Fehlende SCT-GPO – OSConfig als Ersatz?

Aber bei der Suche nach einer aktuelle Version der Security Baseline vom Microsoft Security und Compliance Toolkit (SCT) werde ich enttäuscht: Hier gibt es kein Release! Auf der Suche nach der Ursache bin ich auf das Tool OSConfig gestoßen. Dieses enthält über 330 Einstellungen für verschiedene Anwendungsszenarien des Windows Server 2025 (Domain Controller, Member Server, Standalone). Aber für Active Directory Member ist es eher nicht geeignet!

- Die Konfiguration kann zentral nur mit Azure Policies vorgenommen werden! Ohne Azure stehen nur das Windows Admin Center oder eine lokale PowerShell-Lösung bereit. Und beide können nicht auf eine große Menge von Servern gleichzeitig angewendet werden. Damit geht ohne Azure der zentrale Ansatz wie bei den GPO verloren!!!

- OSConfig bringt einen Driftsteuerung mit, welche die Einstellungen intervallartig immer wieder anwendet. Dahinter steckt wohl PowerShell Desired State Configuration (DSC). Viel Spass, wenn ihr zusätzlich Einstellungen mit Gruppenrichtlinien treffen wollt und der Gruppenrichtlinienclient und DSC die Einstellungen im Wechsel ändern… Man kann das Driften zwar abschalten, aber dann fehlt auch die Remediation – die es bei GPO standardmäßig gibt!

Falls ihr euch selber ein Bild davon machen wollt, hier könnt ihr das gerne selber nachlesen:

- https://learn.microsoft.com/de-de/windows-server/security/osconfig/osconfig-overview

- https://learn.microsoft.com/de-de/windows-server/security/osconfig/osconfig-how-to-configure-security-baselines?tabs=configure

- https://github.com/microsoft/osconfig/tree/main/security

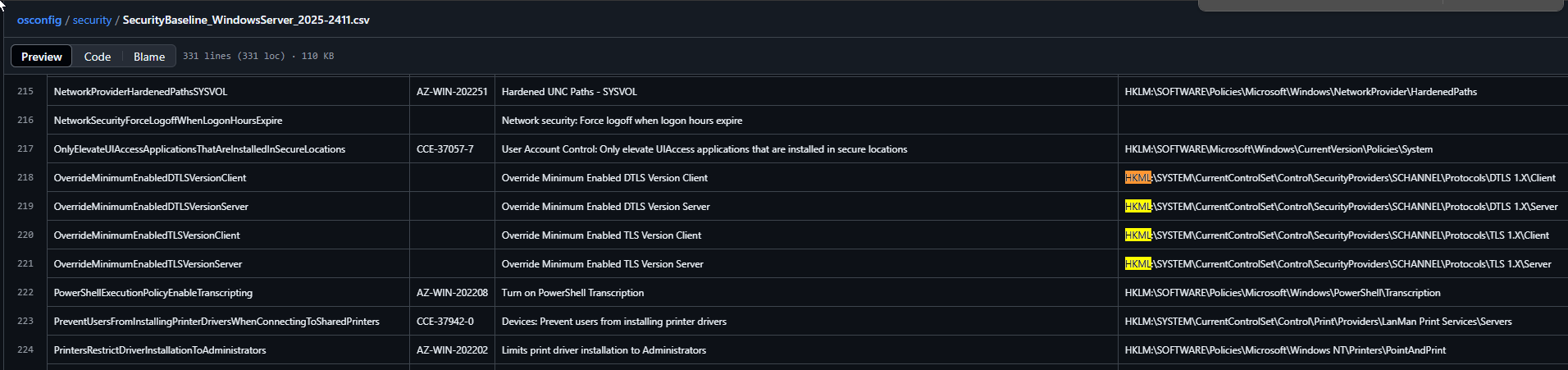

Die csv-Datei im github hat zudem einige interessante Fehler:

Und zuletzt lassen sich wohl auch nicht alle Einstellungen über OSConfig zurücknehmen. Zusammengefasst ist das also für mich keine Lösung!

So habe ich also beschlossen, mir eigene GPO für das Hardening zu bauen. Nur kostet das viel Zeit und wirft mich damit entsprechend zurück. Glücklicherweise hat mich ein Kollege auf ein github-Projekt aufmerksam gemacht. Dessen owner hat aus dem Regelwerk der SCT 2022 und vom OSConfig 2025 eine GPO für AD-Member erstellt: ronaldnl76/Harden-Windows-Server: Hardening GPO’s Windows Server 2025. Nach einer gründlichen Prüfung verwende ich nun diese GPO. 🙂

Finalisierung der GPO

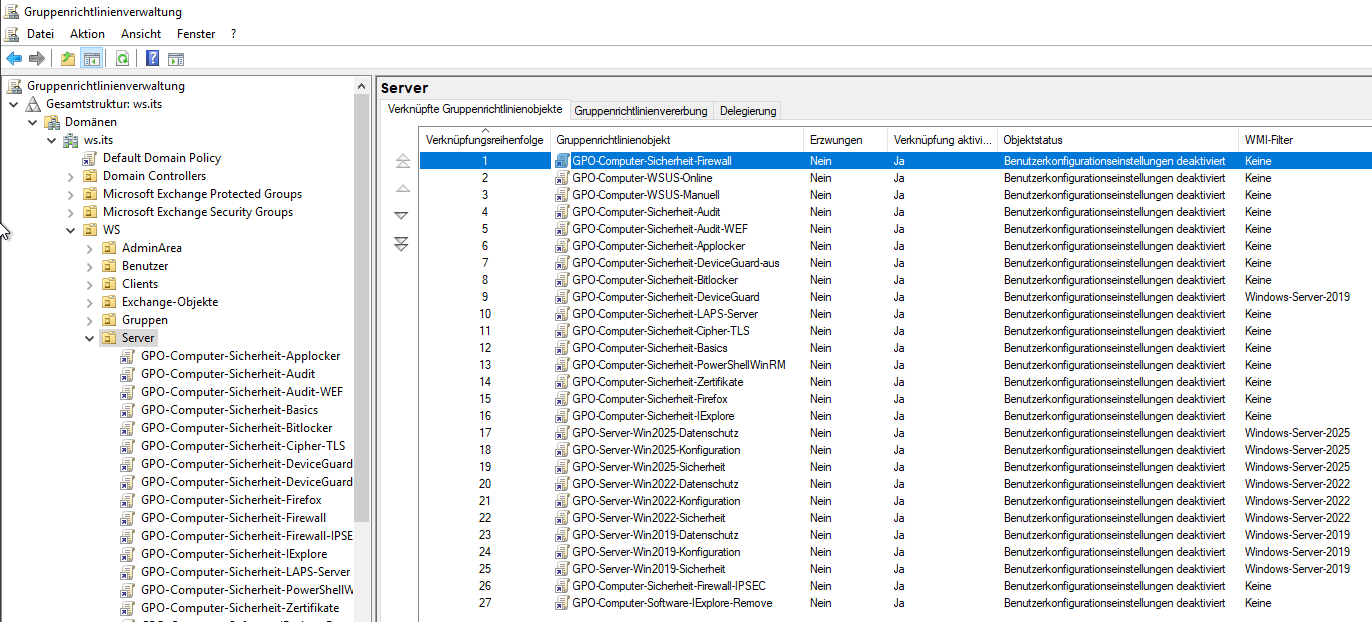

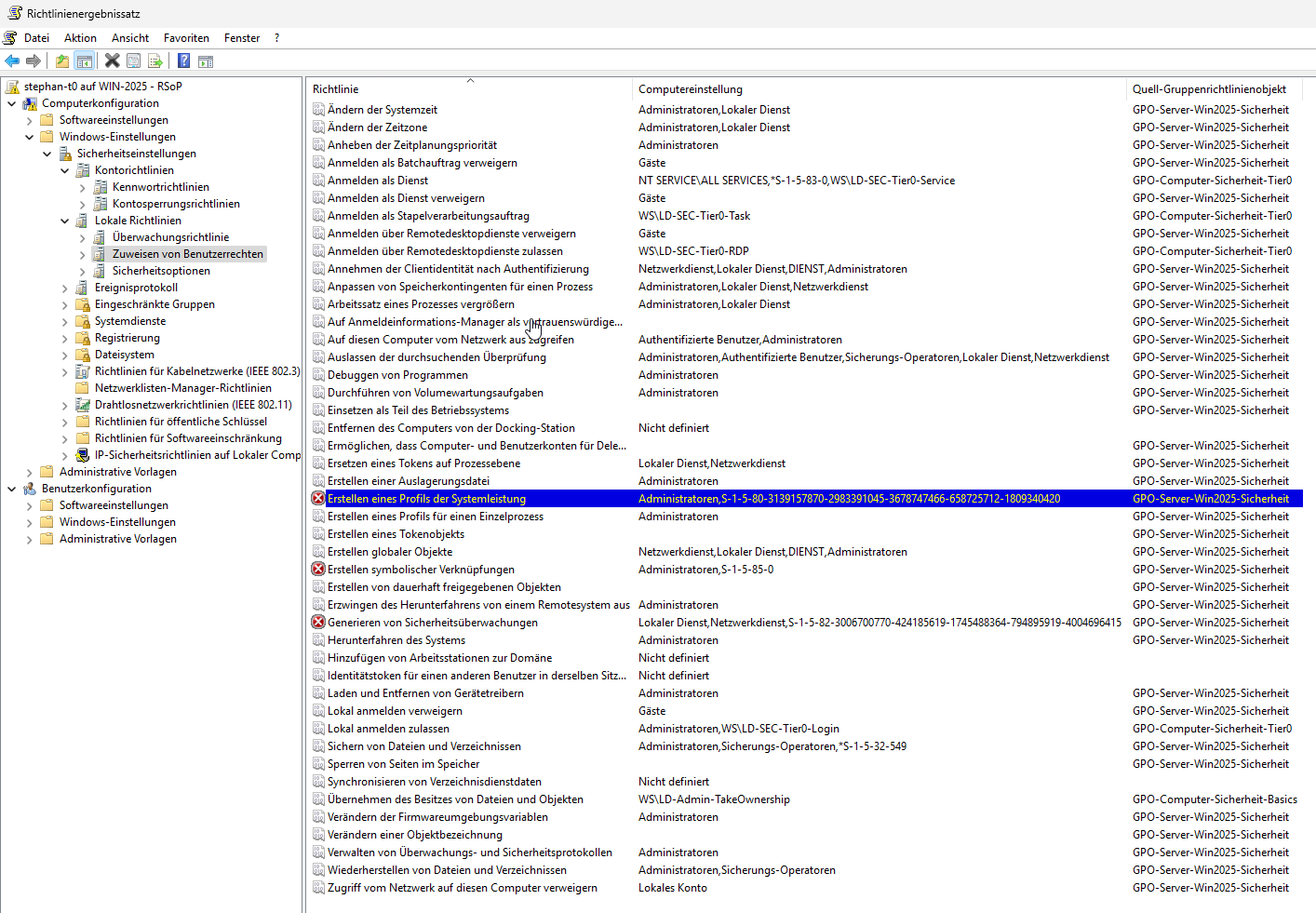

Meine anderen GPO habe ich nun auch in Stellung gebracht und dann konnte ich die kumulierten Einstellungen auf meinem Testsystem ausprobieren. Das sind meine Richtlinien:

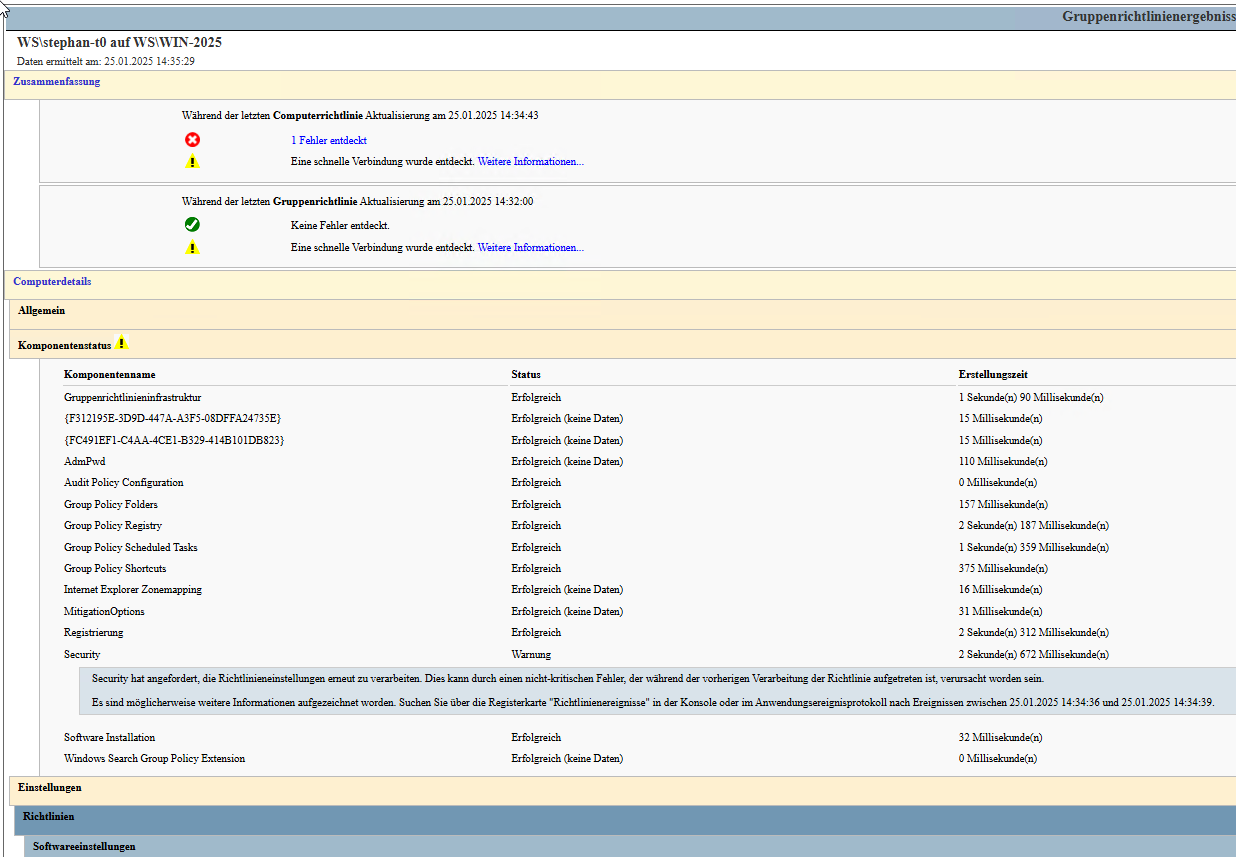

Bei meinen Tests habe ich noch einige Kleinigkeiten angepasst. Mein gpresult-Report zeigt mir einen Fehler beim Anwenden der Security-Einstellungen:

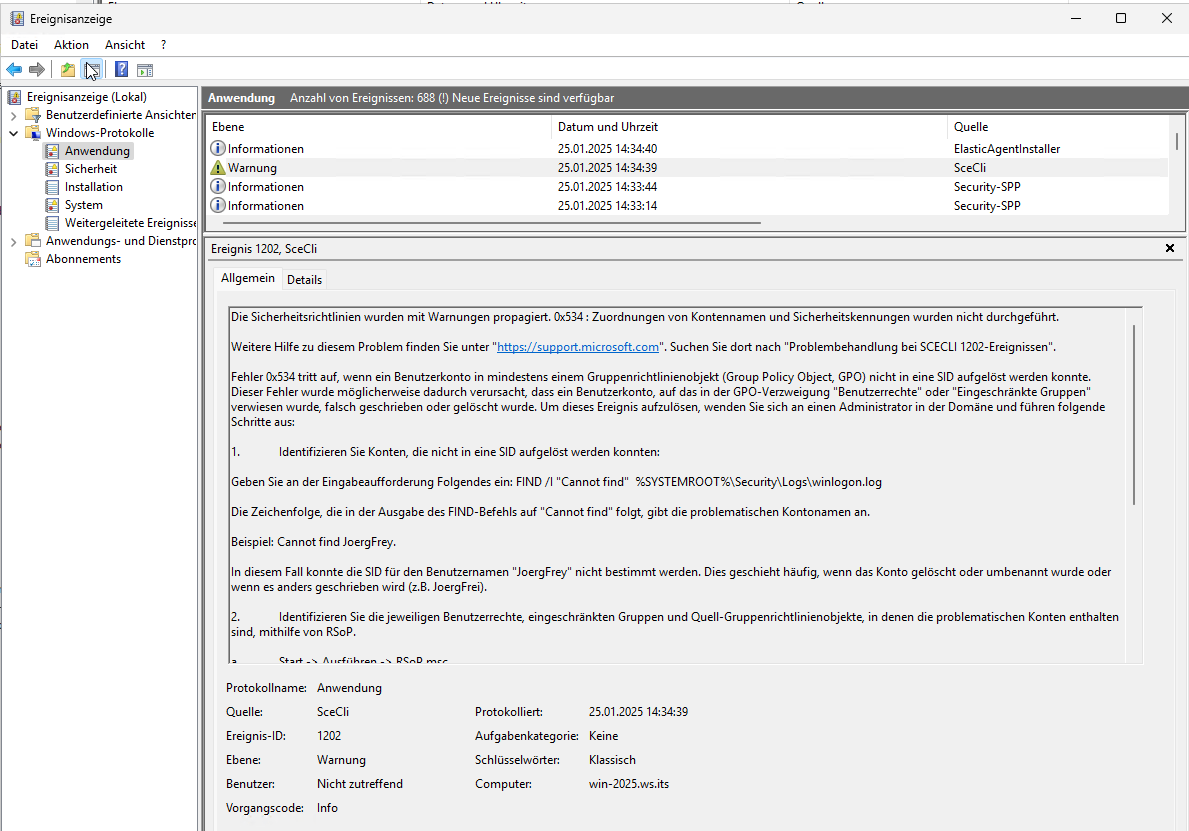

Im Anwendungs-Eventlog finde ich den Fehler und die passende Anweisung zur Aufklärung:

Mit rspo.msc finde ich nun die Ursache: In der GPO von Ronald sind mehrere SIDs enthalten, die mein System nicht auflösen kann. Ronald klärt das Stand heute noch. Ich schmeiße die SIDs aus der GPO aber schon einmal raus:

Nun läuft das System zufriedenstellend

Aufnahme des neuen OS im WSUS

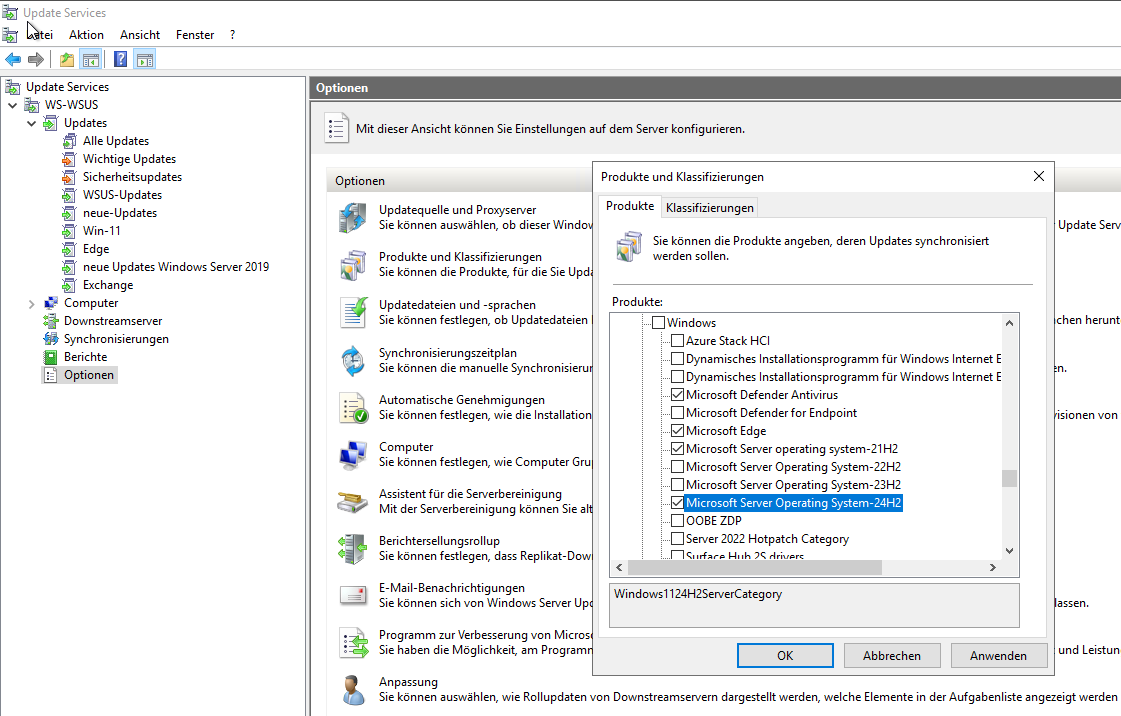

Mein alter Windows Server 2019 WSUS verteilt aktuell Updates für 2019 und 2022. Windows Server 2025 muss er nun auch bereitstellen. Dafür navigiere ich in der WSUS-Konsole in die Optionen und wähle „Microsoft Server Operating Syste-24H2“ aus:

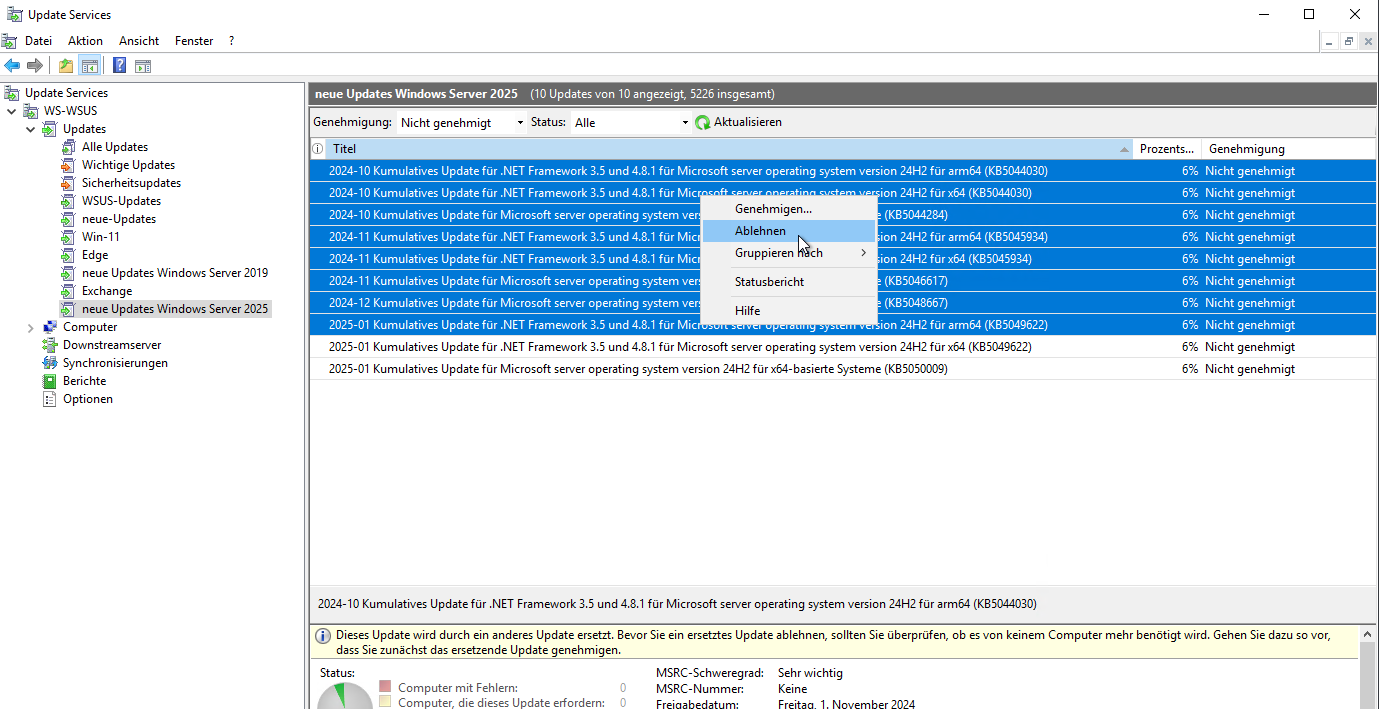

Dann starte ich eine Synchronisierung, was eine Weile dauert. Da die Updates kumulativ sind, entferne ich danach alle abgelösten Updates. So werden diese nicht von meiner Automatik genehmigt und heruntergeladen:

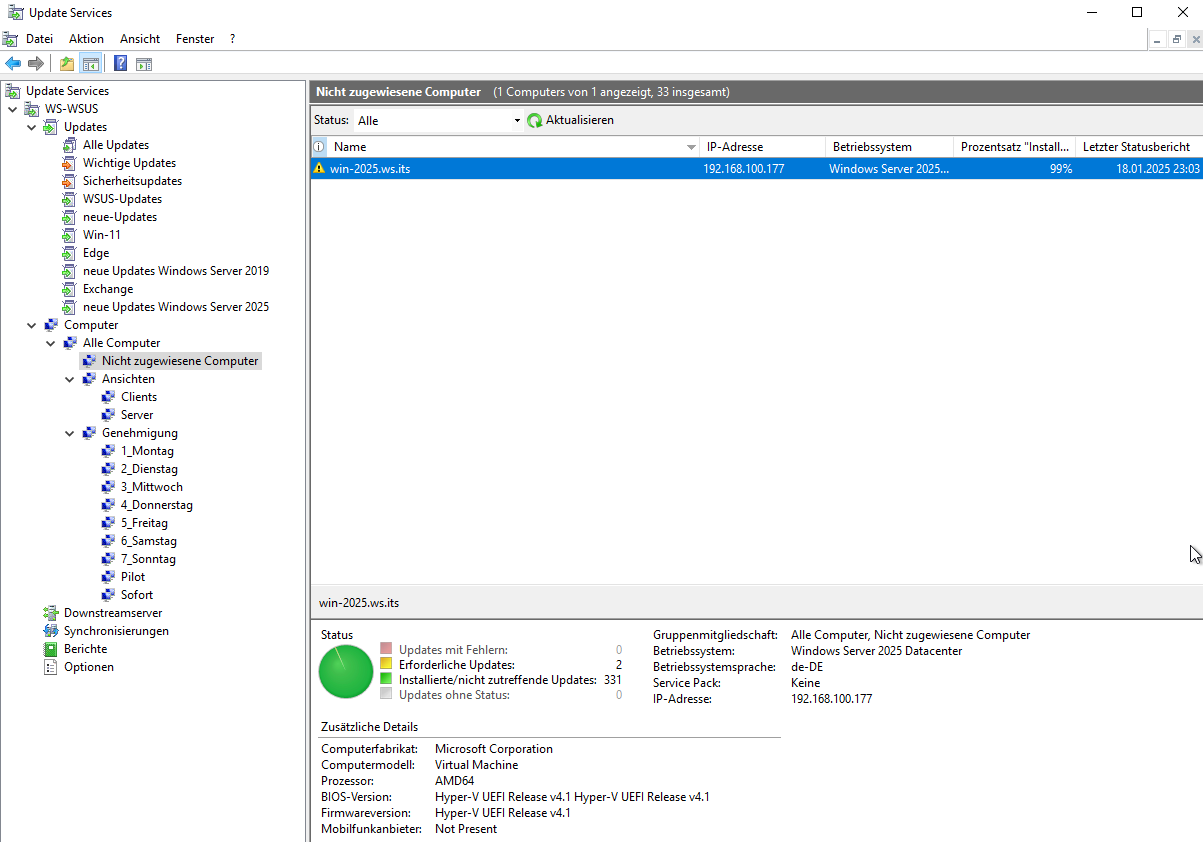

Mein System wird nach der ersten Registrierung in der Konsole angezeigt:

Abschluss

Eigentlich hat sich bis auf die Oberfläche und das derzeitige Fehlen der Microsoft-Security-Baseline-GPO nicht viel verändert. Ich bin also mal gespannt, wie sich Windows Server 2025 als Produktionssystem beweist. Weiter geht es also mit meinem Migrationsprojekt!

Stay tuned

Die Übersichtsseite zum meinem Migrationsprojekt findet ihr hier: Migration zu Windows Server 2025