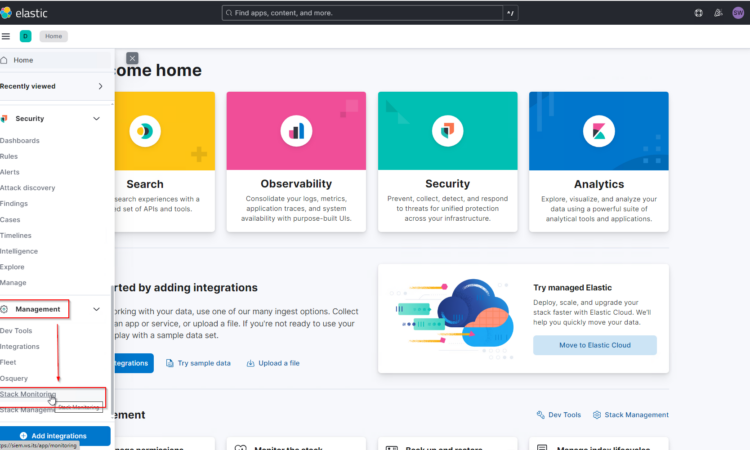

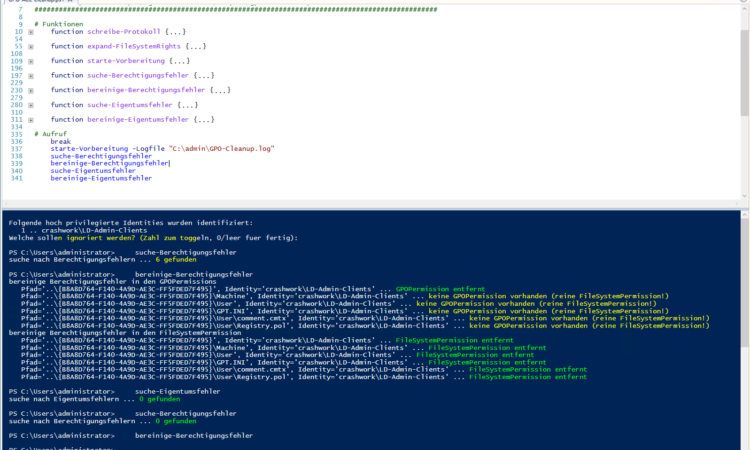

Dieser Artikel ist die Hauptseite meiner neuen Serie „Bereitstellung eines Elastic SIEM“. Auf den Unterseiten zeige ich die Installation und Konfiguration von ElasticSearch, Logstash und Kibana und dem Aufbau eines kostenlosen Elastic SIEM.

Weiterlesen