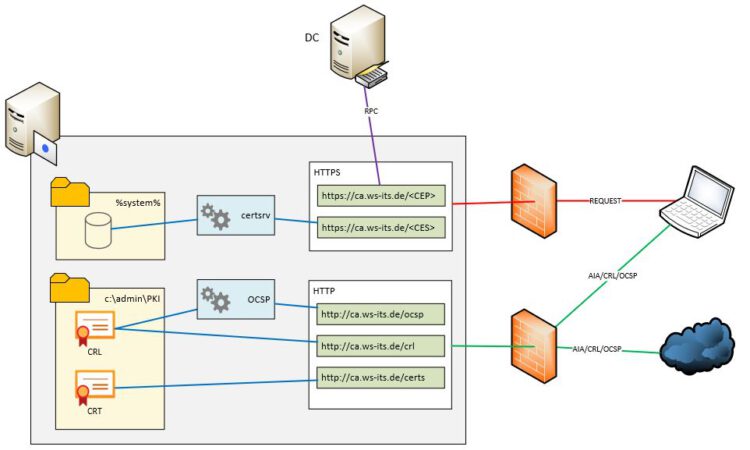

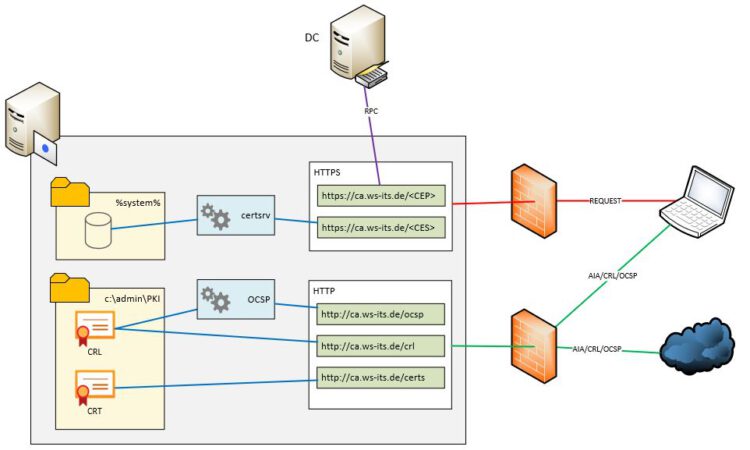

Heute zeige ich, wie ich meine Windows-PKI auf Windows Server 2019 migriere und sie an meine aktuellen Bedürfnisse anpasse. Dabei wird nicht nur eine einfache CA bereitgestellt, sondern auch ein CEP-CES und ein Online Responder…

Weiterlesen

Training & Consulting

Heute zeige ich, wie ich meine Windows-PKI auf Windows Server 2019 migriere und sie an meine aktuellen Bedürfnisse anpasse. Dabei wird nicht nur eine einfache CA bereitgestellt, sondern auch ein CEP-CES und ein Online Responder…

Weiterlesen

Heute ist der letzte DC an der Reihe. Dieser steht alleine in meiner Außenstelle. Daherr muss ich bei der Aktualisierung von Windows Server 2016 auf Windows Server 2019 entsprechend aufpassen. Die Migration wahr recht einfach. Nur mein Microsoft ATA machte Probleme…

Weiterlesen

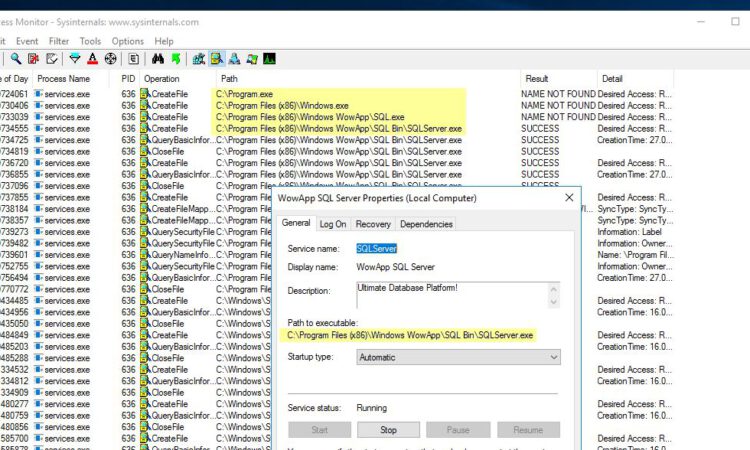

In meinem LAB zeige ich eine Möglichkeit, wie Angreifer aus einer Benutzer-Sitzung in den System-Kontext aufsteigen können. Dabei nutze ich eine Kombination von System-Schwachstelle und administrativer Schlamperei aus: ich suche nach Unquoted Service Paths. Der Angriff ist durchaus bekannt. Aber hier gibt es noch einmal einige Hintergrundinformationen und ein Video!

Weiterlesen

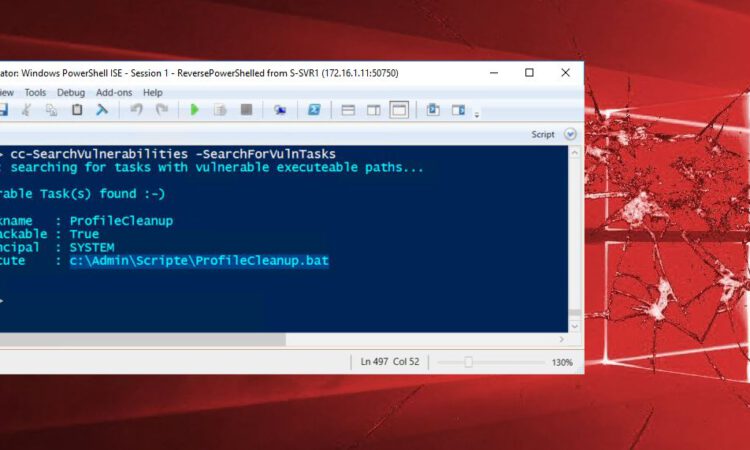

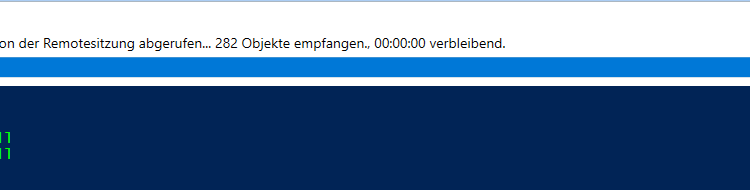

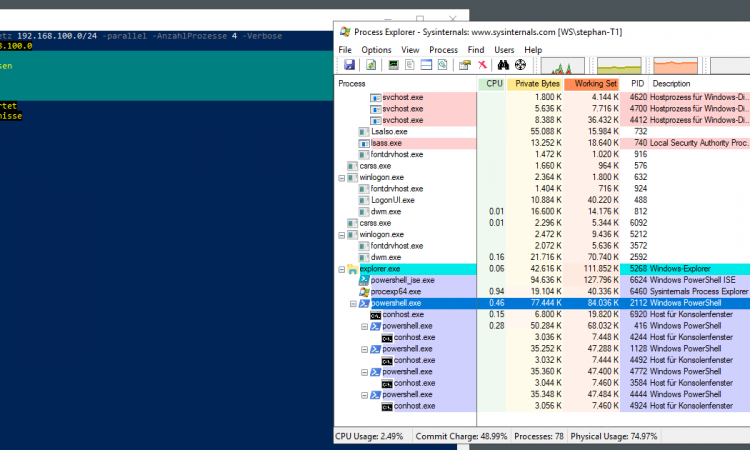

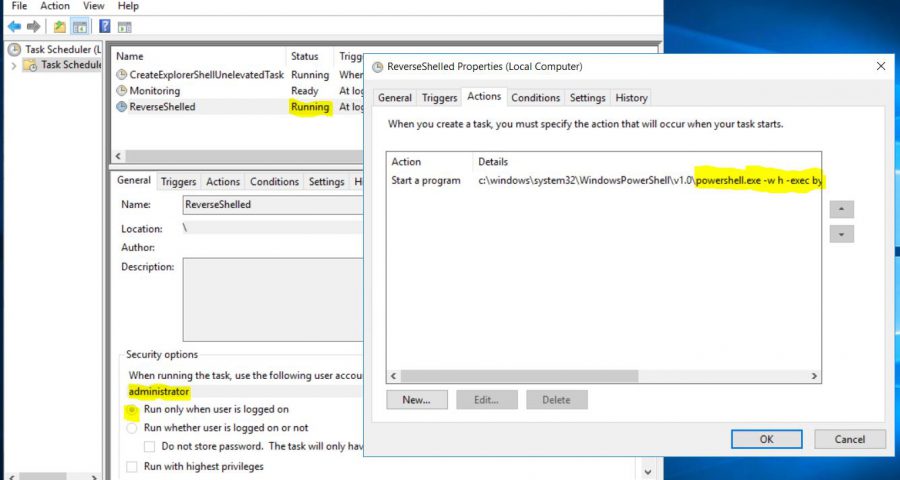

Die Rechteausweitung (Privilege Escalation) ist durchaus ein fester Bestandteil in Attacken, denn meist werden die Angreifer nur von Benutzern mit Standard-Berechtigungen „eingeladen“. Hier zeige ich eine Möglichkeit, wie eine schlecht abgesicherte, geplante Aufgabe ausgenutzt werden kann.

Weiterlesen

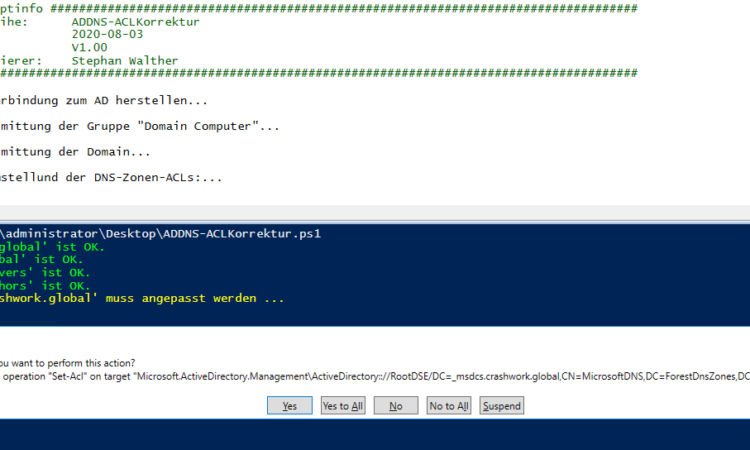

In diesem Beitrag stelle ich eine proaktive Gegenmaßnahme zu dem Angriff mit der DNS-Wildcard vor – natürlich mit einem PowerShell-Script!

Weiterlesen

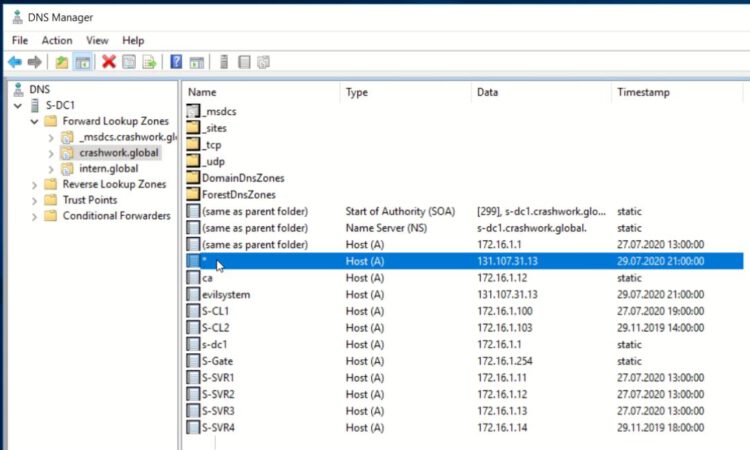

Dieses Video gehört zur Serie „Anatomie eines Hacks“. In meinem LAB gelingt es mir, einen Schadcode im Sicherheitskontext eines Standardbenutzers zu starten. Mein nächster Schritt ist die Modifikation des AD-integrierten DNS – mit einer DNS-Wildcard!

Weiterlesen

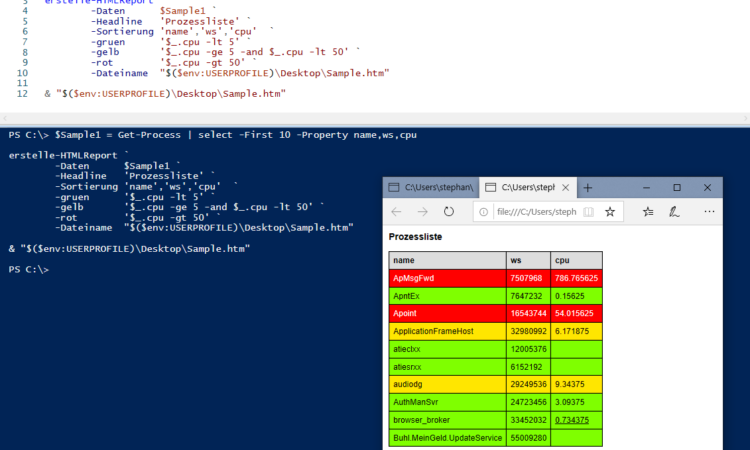

Hier veröffentliche ich eine meiner PowerShell-Funktionen, die mir in unzähligen Scripten extrem hilfreich war. Mit ihr färbe ich Tabellen in meinen HTML-Mails. Das erleichtert das Lesen ungemein!

Weiterlesen

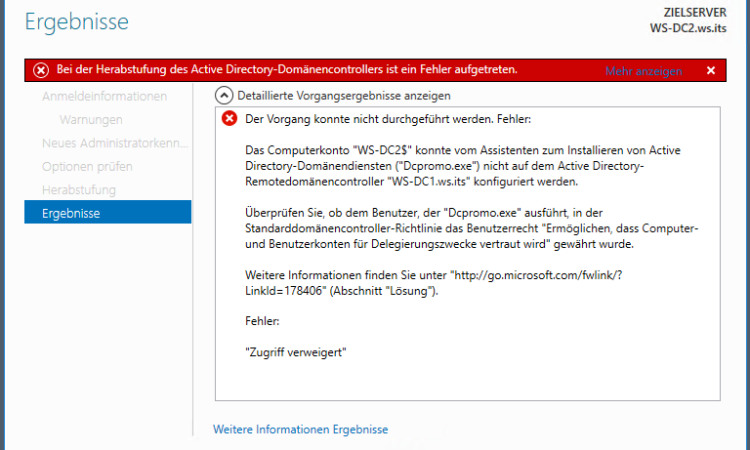

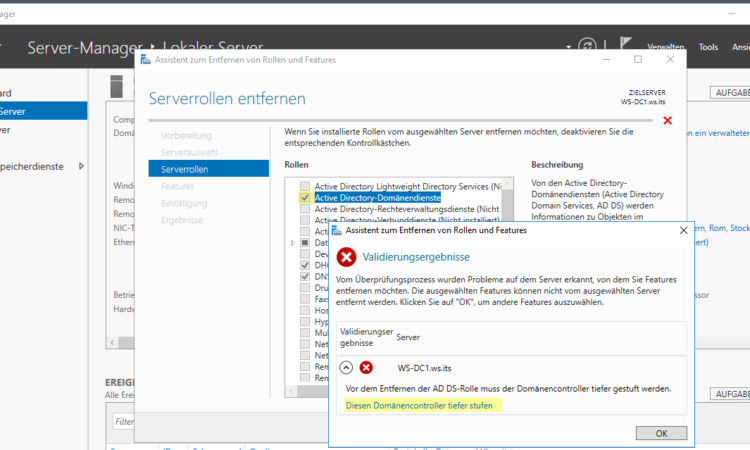

Heute ist der zweite DC an der Reihe. Dieser hat eine weniger zentrale Rolle und sollte sich daher stressfreier von Windows Server 2016 auf Windows Server 2019 erneuern lassen. Auch er führt nur ADDS, DNS und einen DHCP-Failover aus. Aber es gab wieder jede Menge Gelegenheiten zum Validieren der TroubleShooting-Skills…

Weiterlesen

Meine nächsten Server sind die Domain Controller. Heute ist der erste an der Reihe: mein WS-DC1. Er führt ADDS, DNS und einen DHCP-Failover aus. Die Migration sollte also keine großen Probleme bereiten. Aber wie so oft gibt es viele kleine Details, die schnell zu Stolpersteinen werden können…

Weiterlesen

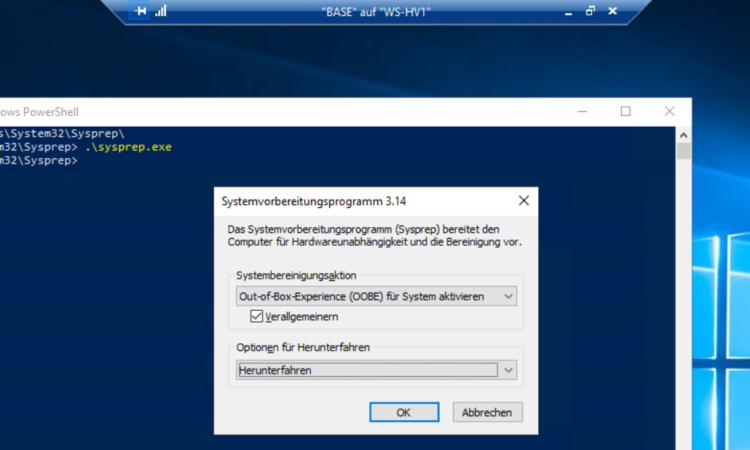

Meine Windows Server 2019 Migration dauert nun schon einige Monate. Beim letzten Server fiel mir auf, dass mein BasisImage keine Update von meinem WSUS mehr laden konnte. Das Patchlevel des Basefiles ist einfach zu alt. Es wird Zeit für ein Update.

Weiterlesen

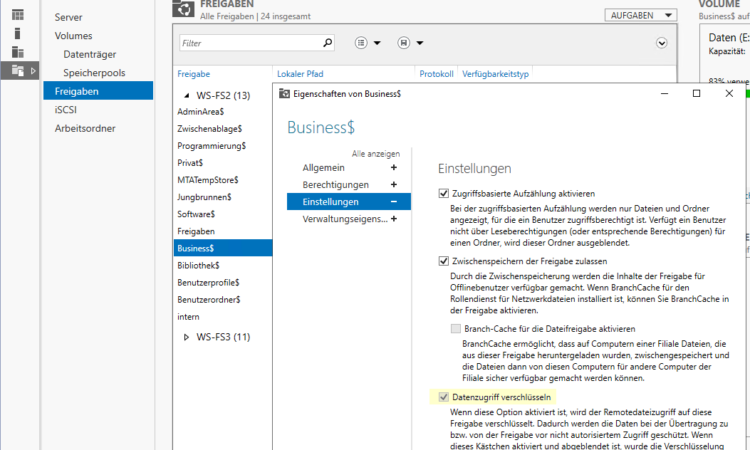

Ich musste mir einen neuen Multifunktionsdrucker zulegen. Dieser soll in meine sichere Umgebung integriert werden. Leider ist das Gerät mit einigen meiner Schutzmaßnahmen nicht kompatibel. Soll ich zugunsten der Funktionalität den Schutz abschalten? Oder gibt es vielleicht eine viel bessere Alternative?

Weiterlesen

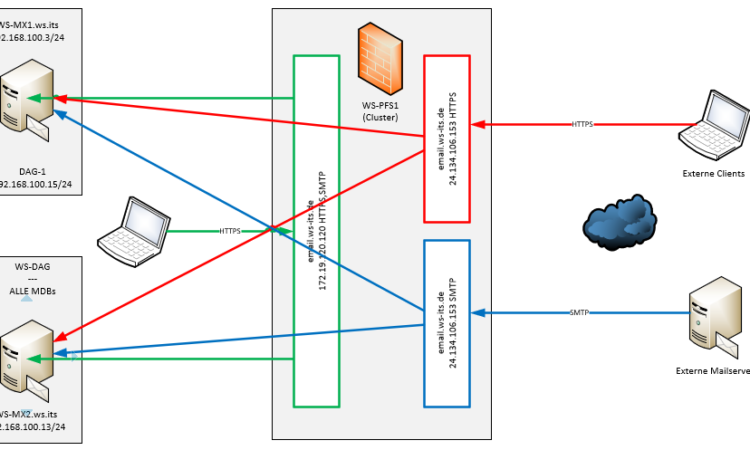

In meiner Infrastruktur werkeln zwei Exchange Server. Einen habe ich bereits auf Windows Server 2019 mit Exchange Server 2019 umgezogen. Heute ist der andere dran. Dieser läuft aktuell noch mit Windows Server 2016 auf einem 2016er Windows Server.

Weiterlesen

Ich arbeite viel mit Exchange Servern. Dabei benutze ich sehr gerne die PowerShell ISE statt der Exchange Management Shell – gerade auch wegen der Remoting-Funktionalität: Denn so muss ich nicht immer erst auf meinen Exchange Server mit RDP springen. Aber der klassische Verbindungsaufbau ist statisch. Also muss eine intelligente Funktion her…

Weiterlesen

Ich habe immer wieder die Anforderung, mit ICMP-Echorequests (ping) die Erreichbarkeit von IP-Adressen zu prüfen. Vielleicht kennt ihr das ja aus eurem eigenen Alltag. Sehr beliebt ist diese Aufgabenstellung bei der Suche nach einer freien IP-Adresse. Die Standard-Cmdlets helfen mir nicht. Also hab ich eine eigene Funktion programmiert.

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“. In meinem LAB übernehme ich die Kontrolle über einen Windows Server 2016. Ich kann nun von jedem Benutzer, der sich auf dem System anmeldet, die Anmeldeinformation stehlen. Mein Opfer ist ein Administrator, der sich durch die Mitgliedschaft in der Gruppe „Protected Users“ in Sicherheit wiegt. Ob ich es schaffe, seine Identität zu übernehmen?

Weiterlesen

In meiner Infrastruktur stellen 2 Exchange Server 2016 auf Windows Server 2016 meine Maildienste bereit. Diese sollen jetzt auf Windows Server 2019 und Exchange Server 2019 migriert werden. In diesem Beitrag ist der erste Server WS-MX2 an der Reihe.

Weiterlesen

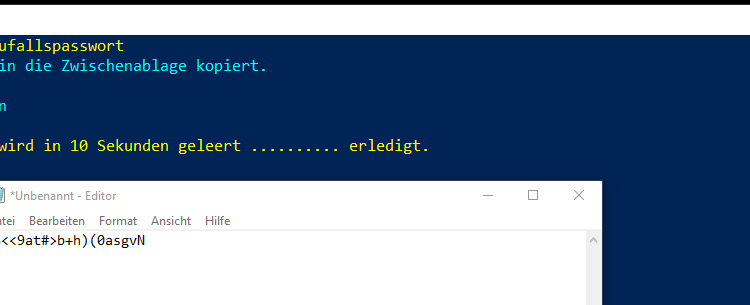

Hier stelle ich meine Passwortgenerator-Funktion vor. Diese basiert natürlich auf der PowerShell.

WeiterlesenEs gibt keinen Textauszug, da dies ein geschützter Beitrag ist.

Weiterlesen

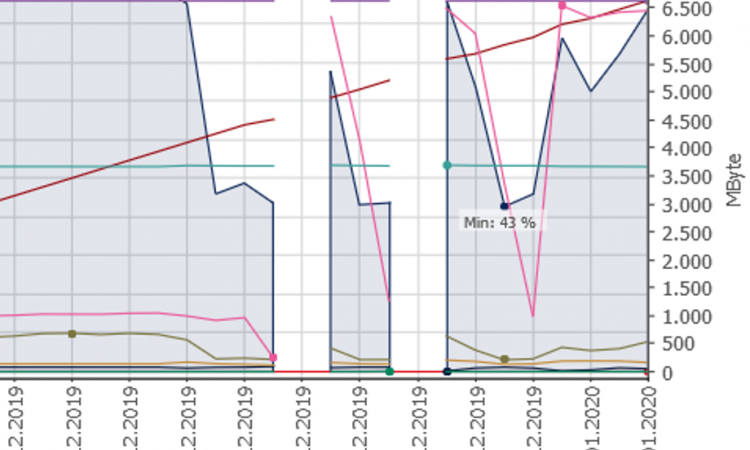

Ich verwende für die Überwachung meiner Infrastruktur einen Windows Server 2019, auf dem diverse Tools installiert sind. Bei Bedarf erhalte ich von diesen entsprechende Informationen und Warnmeldungen. Doch genau dieses System ist durch eine Überlastung ausgefallen, bevor es darüber berichten konnte. In diesem Beitrag zeige ich meine Herangehensweise für das TroubleShooting des Problems. Zum Einsatz kommen viele bekannte Boardmittel – und auch das Monitoring selbst.

Weiterlesen

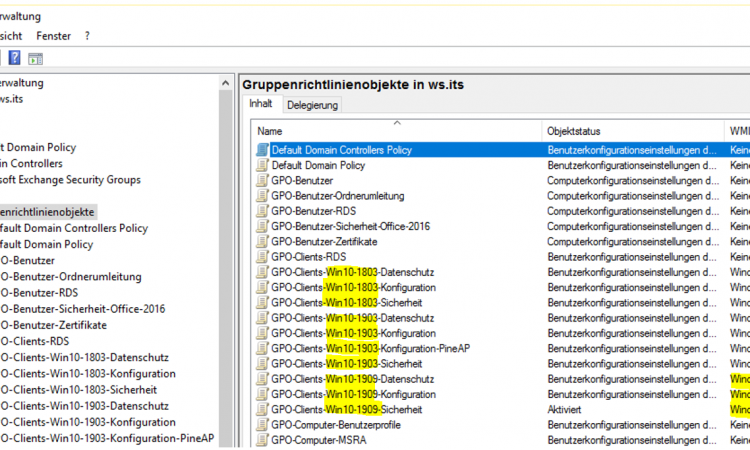

Windows Administratoren können im Active Directory mit Gruppenrichtlinien zentral Einstellungen und Konfigurationen an eine Vielzahl von Clients und Benutzern automatisiert verteilen. Das Werkzeug ist mächtig und es wird seit Generationen von Betriebssystemen verwendet. Aber seit einigen Jahren gibt immer häufiger Probleme mit alten GPO. Hier zeige ich euch einige Ursachen und den Ansatz der „modernen GPO-Editierung“.

Weiterlesen