Dieses Video gehört zur Serie „Anatomie eines Hacks“. Manchmal genügen die Rechte der erbeuteten Session nicht aus für ein Weiterkommen. Aber vielleicht gibt es ja eine Schachstelle im Betriebssystem oder einen Fehler eines Administratoren? Hier nutze ich das Fehlen eines Sicherheitsupdates aus, um aus einer nichtadministrativen UserSession den Vollzugriff über

WeiterlesenAutor: sysadm

Serie „Anatomie eines Hacks“ – Step 3c Variante 1: „Gather Loots“

Dieses Video gehört zur Serie „Anatomie eines Hacks“ und zeigt, wie man an verschiedenen Geheimnisse und Daten herankommt, wenn man einmal eine Verbindung zum Ziel aufgebaut hat. Alles klar? Dann geht weiter mit der Übersicht. Die Übersicht ist zu durcheinander? Kein Problem: seht hier einfach das nächste Video der Reihe!

WeiterlesenSerie „Anatomie eines Hacks“ – Step 3b Variante 1: „Persistence mit Scheduled Tasks“

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt, wie man nach dem initialen Verbindungsaufbau eine dauerhaftere Verbindung etablieren kann – wir erwarten ja nicht, dass der Benutzer morgen noch einmal genau den gleichen Fehler macht wie heute, oder? 🙂 Die Persistence wird über eine geplante Aufgabe erreicht… Alles klar?

WeiterlesenSerie „Anatomie eines Hacks“ – Step 3a Variante 1: „Gather Information“

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für das Auslesen von Informationen eines gerade verbundenen Zielsystems. Dazu gehören lokale Systeminformationen genauso wie Informationen über das Netzwerk und mögliche Schutzvorrichtungen. Alles klar? Dann geht weiter mit der Übersicht. Ihr wollt die Videos in der zeitlich korrekten

WeiterlesenSerie „Anatomie eines Hacks“ – Step 2 Variante 2: „BashBunny Keystroke Injection“

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau, bei der ein Bashbunny – ein USB-HackingDevice zum Einsatz kommt. Für alle, die den Bashbunny nicht kennen: sucht einfach mal in meinem Blog danach… Alles klar? Dann geht weiter mit der Übersicht. Die Übersicht

WeiterlesenSerie „Anatomie eines Hacks“ – Step 2 Variante 1: „Trojaner im Setup“

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau mittels einer infizierten Setup-Datei, die aus dem Internet geladen wird. Alles klar? Dann geht weiter mit der Übersicht. Ihr wollt die Videos in der zeitlich korrekten Abfolge sehen? Kein Problem, dann geht es hier

Weiterlesen

BashBunny – PowerShell Payload ohne ScriptSecurity

Moin da draußen, heute möchte ich euch zeigen, wie man mit dem Bashbunny eine PowerShell-Scriptdatei startet – auch wenn die Scriptausführung auf dem Zielsystem das eigentlich verbietet. Ihr kennt den BashBunny nicht? Dann schaut euch zuerst diesen Beitrag von mir an: Hacking mit dem BashBunny

Weiterlesen

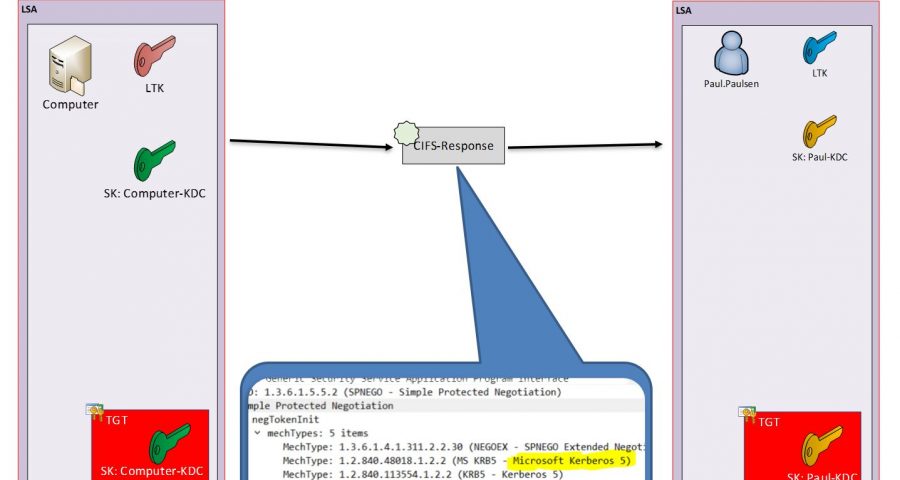

Kerberos – Resource Authentication (AP-REQ & AP-REP)

Als 3. Teil meiner Kerberos-Dokumentation möchte ich euch mit diesem Video die Benutzer-Authentifizierung für eine Ressource mit Kerberos zeigen – einfach ausgedrückt seht ihr gleich, wie sich ein Benutzer fpr den Zugriff auf einen Fileserver authentifiziert. Die Erläuterungen und Hinweise findet ihr in diesem Beitrag. Los gehts: Und, ist euch

Weiterlesen

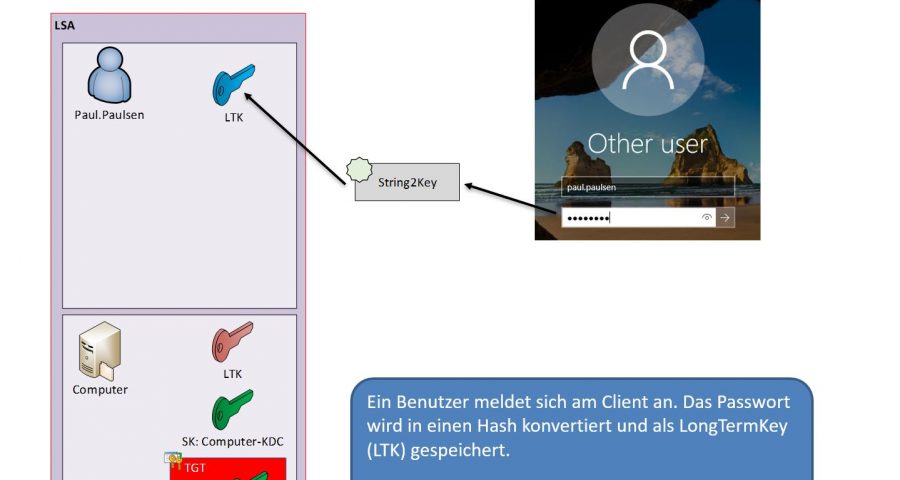

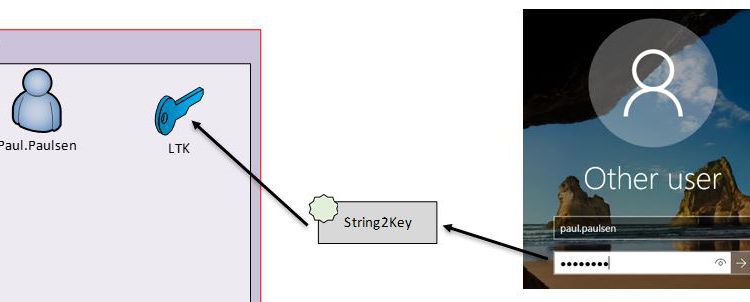

Kerberos – User Authentication (AS-REQ & AS-REP)

Als 2. Teil meiner Kerberos-Dokumentation möchte ich euch mit diesem die Benutzer-Authentifizierung mit Kerberos zeigen – der Benutzer Paul meldet sich an einem Client einer Domäne an. Ein alltäglicher Vorgang, oder? Dennoch ist der Prozess oft nicht klar. Meine Animation wird das bestimmt ändern. 🙂 Die Erläuterungen und Hinweise findet

Weiterlesen

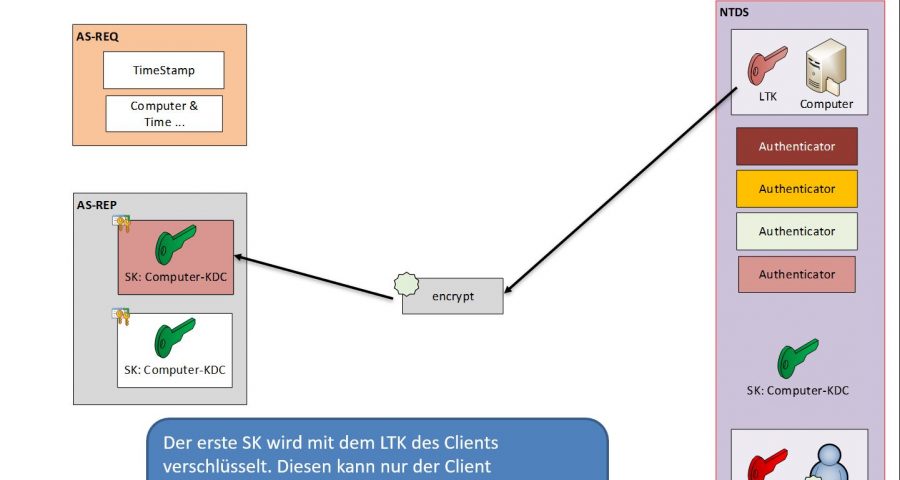

Kerberos – Client Authentication (AS-REQ & AS-REP)

Als 1. Teil meiner Kerberos-Dokumentation möchte ich euch mit diesem Video die Client-Authentifizierung mit Kerberos zeigen – ein Client wird als DomainMember gestartet und meldet sich bei einem DomainController an. Die Erläuterungen und Hinweise findet ihr in diesem Beitrag. Alles klar? Los gehts: Und, ist euch nun klar, wie ein

Weiterlesen

Kerberos – Ein Deepdive

Kerberos ist im ActiveDirectory-Umfeld ein bekannter Begriff. Dennoch wissen viele Administratoren nicht oder nicht wirklich, wie dieses Protokoll funktioniert. Ich habe viele Ansätze im Internet verfolgt, um meinen Kursteilnehmern eine Hilfestellung geben zu können. Leider habe ich nichts wirklich passendes gefunden. Daher habe ich einfach selber eine kleine Beschreibung der Vorgänge mit Kerberos zusammengestellt. Dieser Beitrag ist die Einleitung zu einer kleinen Videoserie.

Weiterlesen

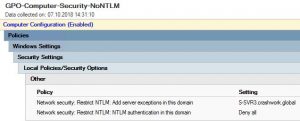

Deaktivierung von NTLM

In diesem kleinen WSHowTo zeige ich euch, wie ich meine Infrastruktur von der Altlast NTLM befreit habe. Natürlich gehört das Wissen um die Theorie dazu. Daher beginnen wir mit einigen Erklärungen. Im 2. Teil zeige ich euch meine eigene Umstellung. Im 3. Teil seht ihr verschiedene meiner Services, bei denen ich Anpassungen vornehmen

WeiterlesenPowerShell – FileWritePerformance (StreamWriter)

In meinem letzten Script habe ich eine Textdatei mit 100.000 Zeilen erstellen wollen, um die StreamReader-Performance in der PowerShell zu demonstrieren. Das hat sehr lange gedauert. Aber wenn der StreamReader so schnell Dateien LESEN kann – wie schnell kann dann der StreamWriter SCHREIBEN? Für den Vergleich habe ich mehrere Variationen

Weiterlesen

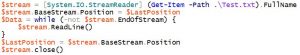

PowerShell & StreamReader lesen große Textfiles

Ich nutze die Powershell gerne für Automationen – im aktuellen Fall wollte ich in einem Intervall eine aktive Logdatei nach bestimmten Begriffen durchsuchen und daraus Aktionen ableiten. Die Logik für das Script war schnell gefunden. Doch die Performance war unterirdisch. Es musste eine Lösung her… Mein Script sollte folgende Arbeitsschritte

Weiterlesen

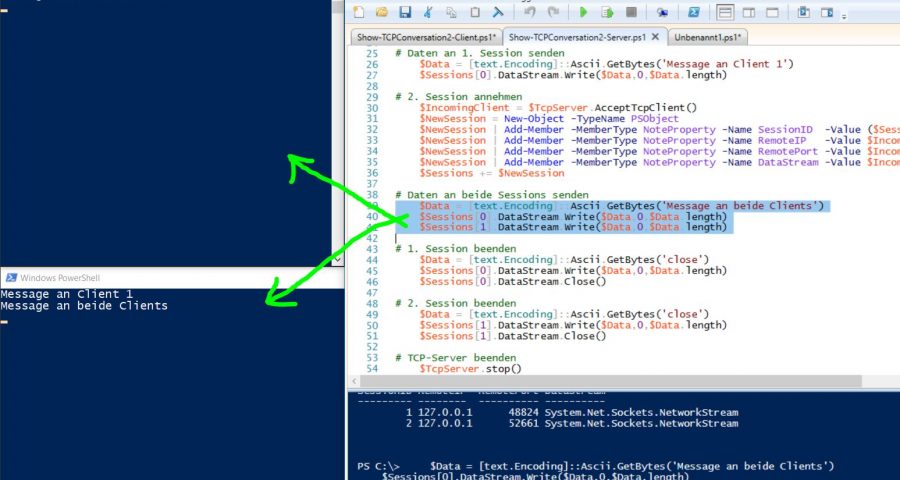

TCP-Server & TCP-Clients mit PowerShell

Heute möchte ich euch zeigen, wie man mit der PowerShell eine Client-Server Verbindung über das Netzwerk herstellt. Dabei verwende ich TCP. Sicher, es gibt dafür schon etliche Anleitungen im Netz – aber ich habe keine gefunden, mit der ein TCP-Server auf EINEM Port mehrere Client-Sessions bedienen kann. Und den Code

Weiterlesen

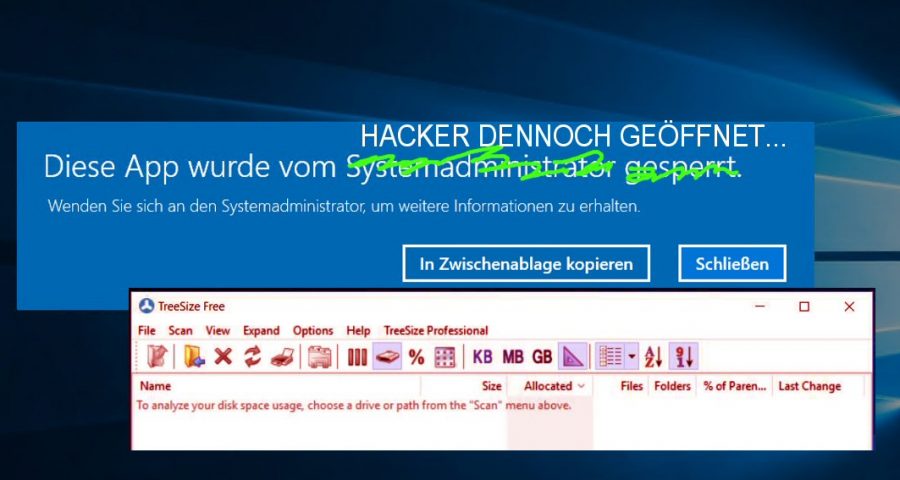

Applocker DefaultRule-Bypass

Applocker gehört seit Windows 7 zu den Enterprise-Features. Dahinter steckt ein Dienst im Betriebssystem, der basierend auf einem Regelwerk für jeden einen Benutzer entscheidet, ob dieser eine Anwendung starten darf oder nicht. Natürlich ist dieser Dienst per Default nicht aktiv. Er muss durch ein vorher erarbeitetes Regelwerk über Gruppenrichtlinien konfiguriert,

Weiterlesen

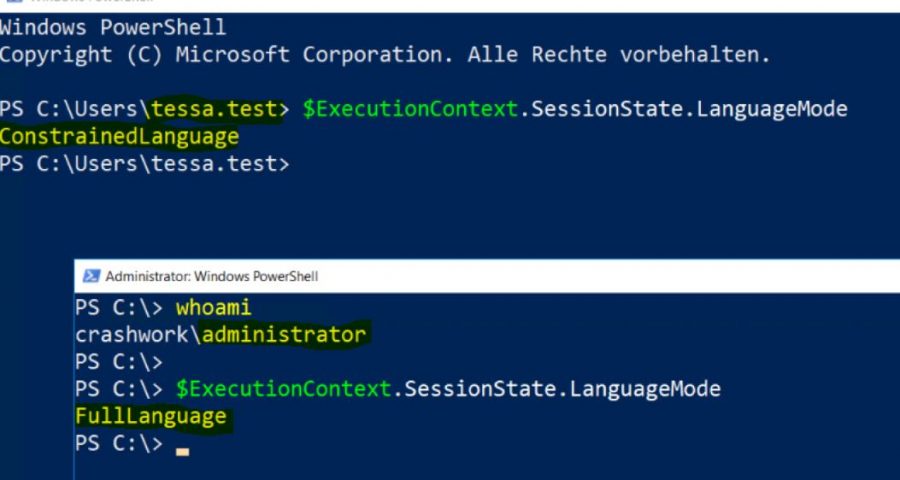

PS-Security – PowerShell Constrained Language Mode (PSLockDown)

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

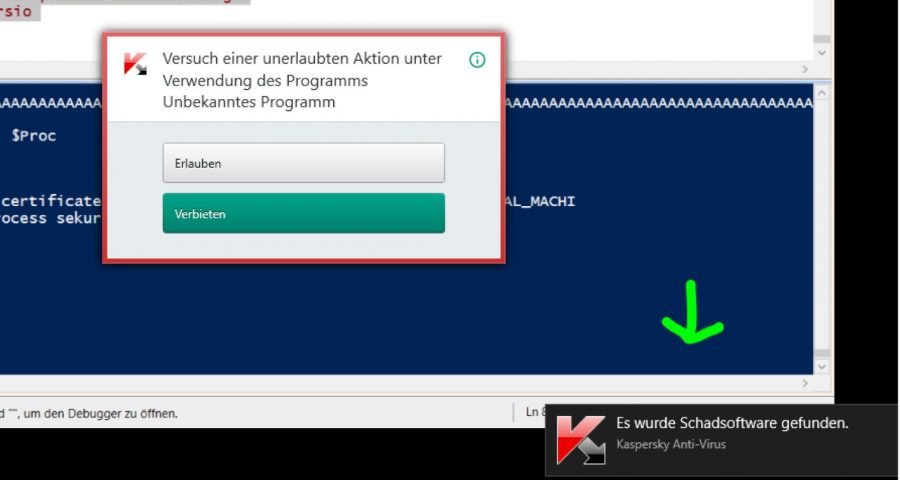

PS-Security – AMSI (Anti Malware Scan Interface)

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

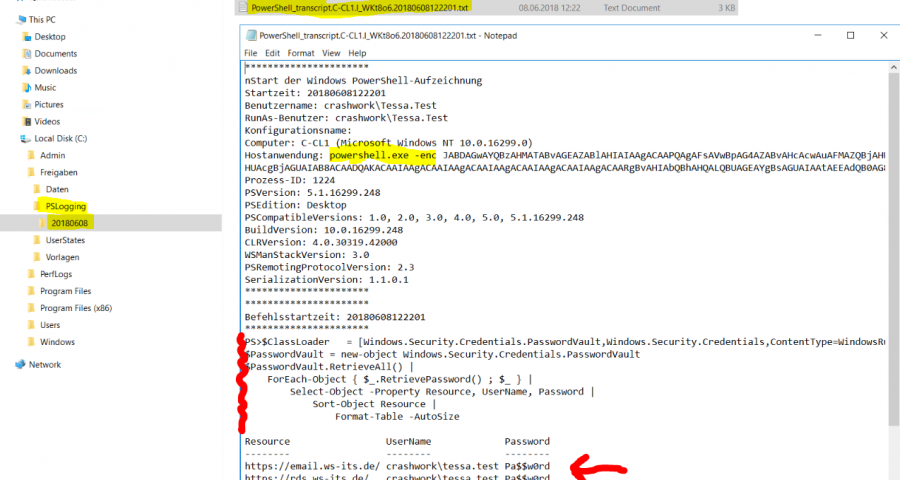

PS-Security – PowerShell Transcription

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

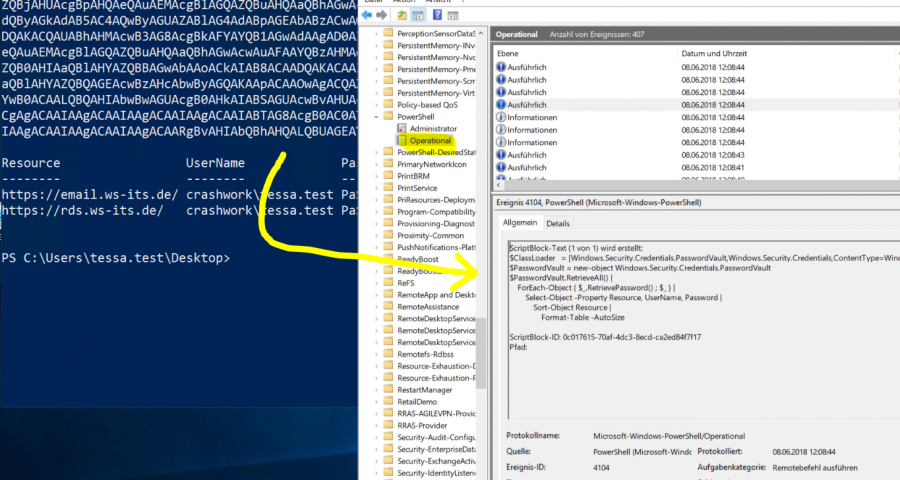

PS-Security – Powershell Script Block Logging

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen