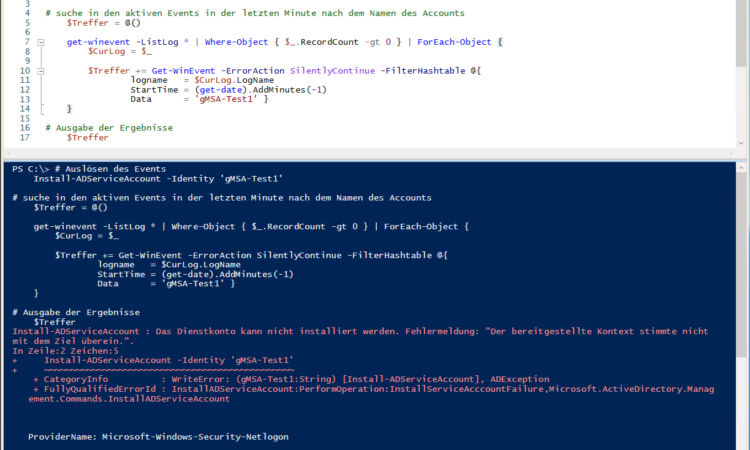

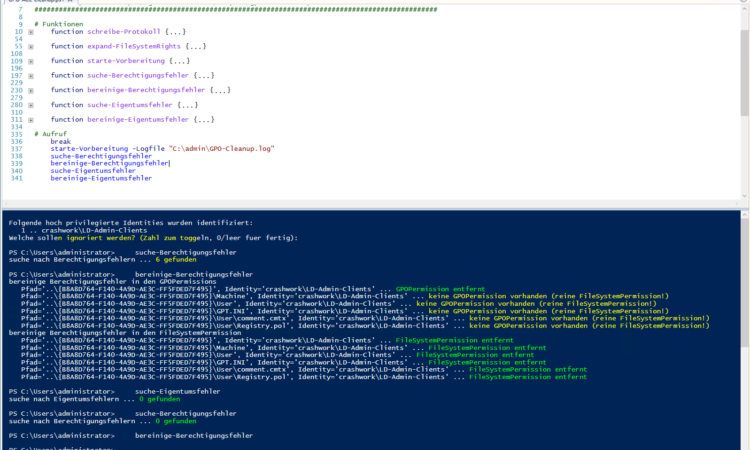

Auf meinen neuen Systemen mit Windows Server 2025 kann ich meine Group Managed Service Accounts (gMSA) nicht verwenden. Bei der Implementierung erhalte ich einen Fehler. Stimmt da was mit Windows Sevrer 2025 nicht oder habe ich etwas falsch gemacht? Hier gibts mein TroubleShooting und die Lösung. 😉

Weiterlesen