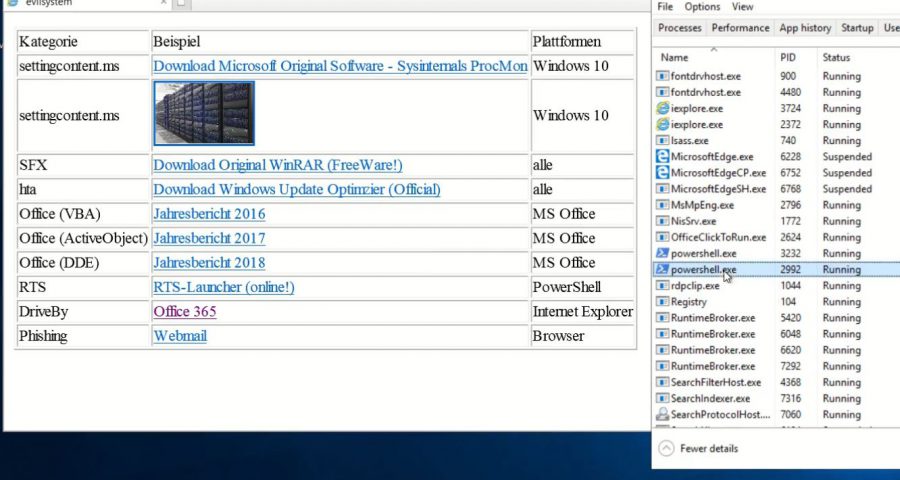

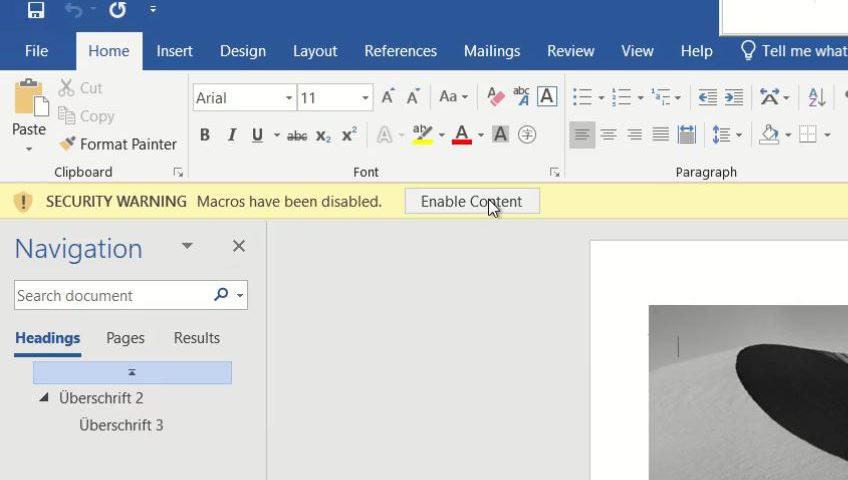

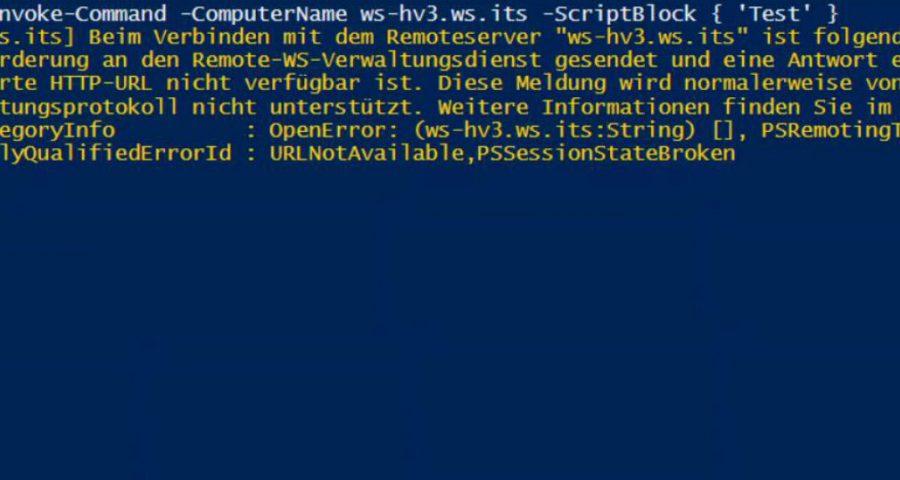

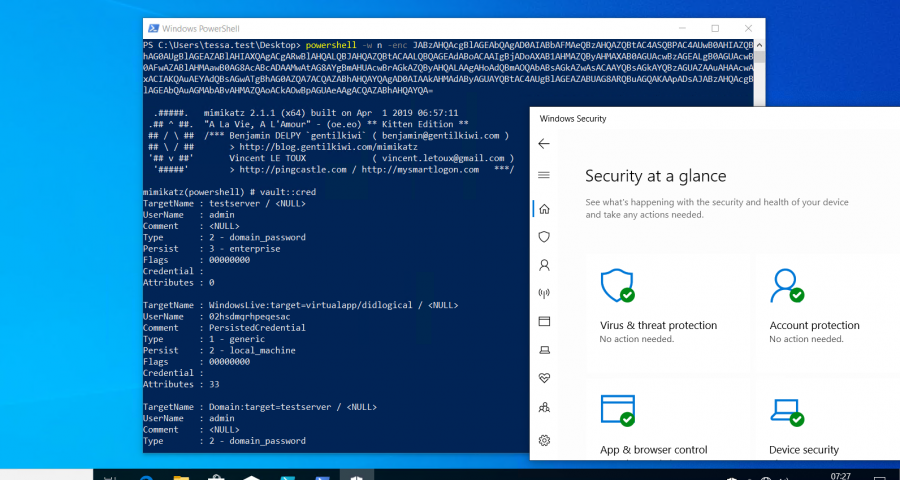

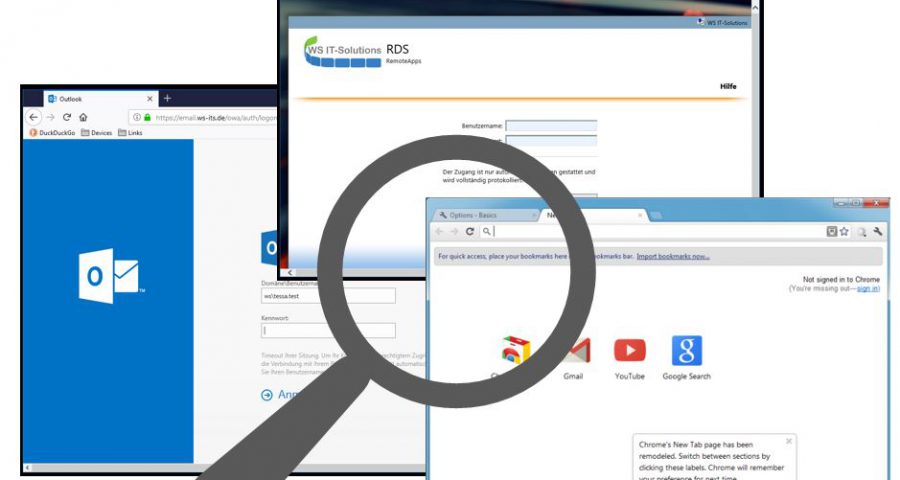

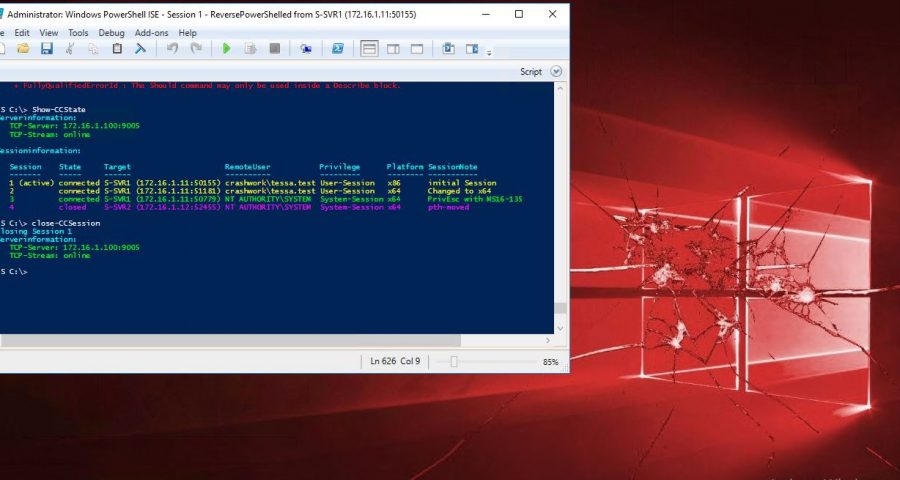

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau. Dabei nutze ich eine recht moderne (aber bereits gepatchte) Schwachstelle für den Internet Explorer. Ein einfaches Aufrufen einer präparierten Website genügt, um eine versteckte ReversePowerShell zu starten …

Weiterlesen