Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau mittels einer infizierten Setup-Datei, die aus dem Internet geladen wird. Alles klar? Dann geht weiter mit der Übersicht. Ihr wollt die Videos in der zeitlich korrekten Abfolge sehen? Kein Problem, dann geht es hier

WeiterlesenKategorie: PowerShell

BashBunny – PowerShell Payload ohne ScriptSecurity

Moin da draußen, heute möchte ich euch zeigen, wie man mit dem Bashbunny eine PowerShell-Scriptdatei startet – auch wenn die Scriptausführung auf dem Zielsystem das eigentlich verbietet. Ihr kennt den BashBunny nicht? Dann schaut euch zuerst diesen Beitrag von mir an: Hacking mit dem BashBunny

WeiterlesenPowerShell – FileWritePerformance (StreamWriter)

In meinem letzten Script habe ich eine Textdatei mit 100.000 Zeilen erstellen wollen, um die StreamReader-Performance in der PowerShell zu demonstrieren. Das hat sehr lange gedauert. Aber wenn der StreamReader so schnell Dateien LESEN kann – wie schnell kann dann der StreamWriter SCHREIBEN? Für den Vergleich habe ich mehrere Variationen

Weiterlesen

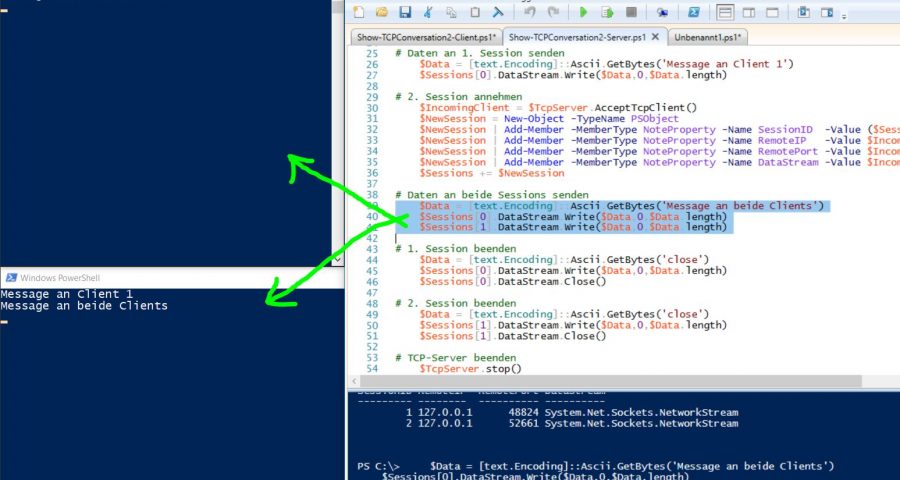

PowerShell & StreamReader lesen große Textfiles

Ich nutze die Powershell gerne für Automationen – im aktuellen Fall wollte ich in einem Intervall eine aktive Logdatei nach bestimmten Begriffen durchsuchen und daraus Aktionen ableiten. Die Logik für das Script war schnell gefunden. Doch die Performance war unterirdisch. Es musste eine Lösung her… Mein Script sollte folgende Arbeitsschritte

Weiterlesen

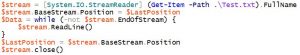

TCP-Server & TCP-Clients mit PowerShell

Heute möchte ich euch zeigen, wie man mit der PowerShell eine Client-Server Verbindung über das Netzwerk herstellt. Dabei verwende ich TCP. Sicher, es gibt dafür schon etliche Anleitungen im Netz – aber ich habe keine gefunden, mit der ein TCP-Server auf EINEM Port mehrere Client-Sessions bedienen kann. Und den Code

Weiterlesen

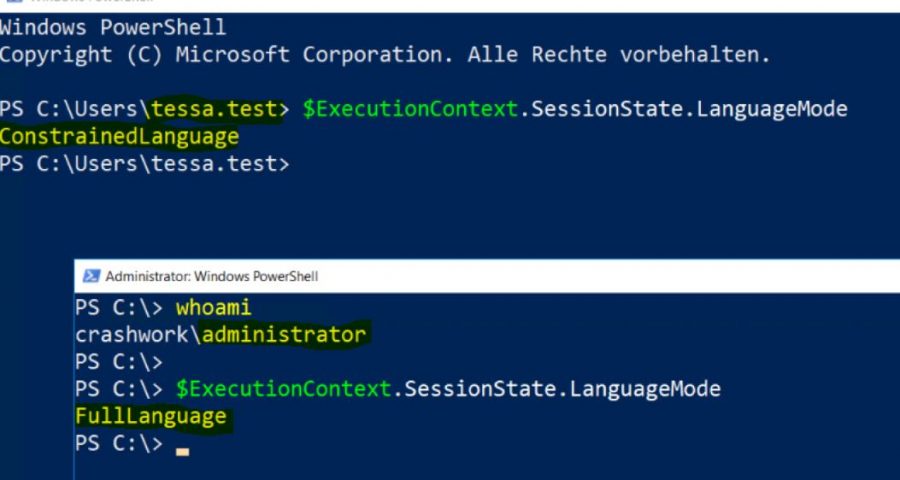

PS-Security – PowerShell Constrained Language Mode (PSLockDown)

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

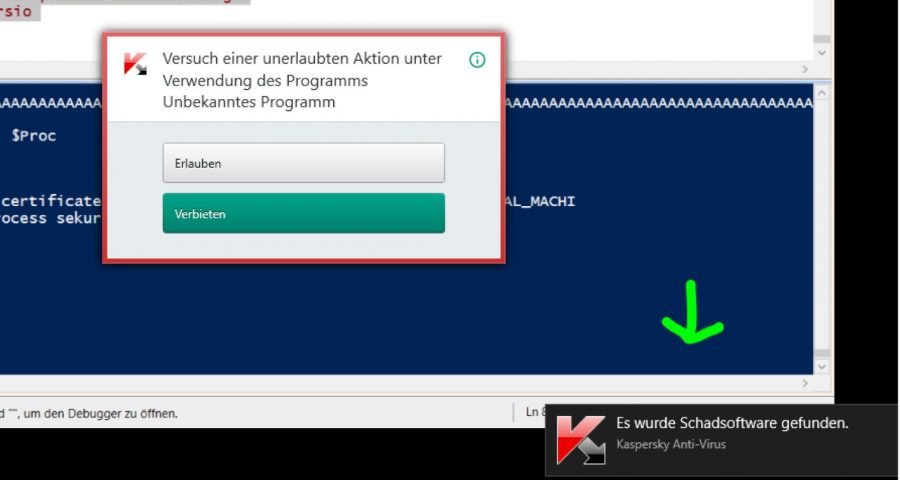

PS-Security – AMSI (Anti Malware Scan Interface)

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

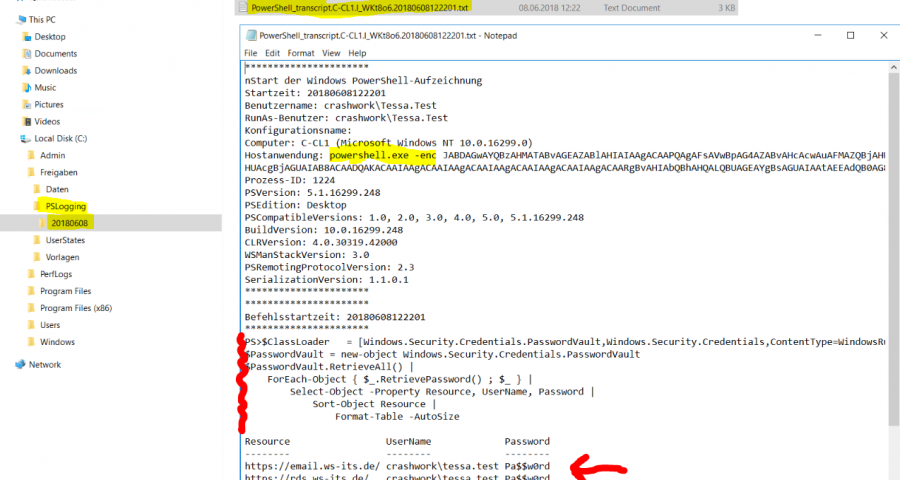

PS-Security – PowerShell Transcription

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

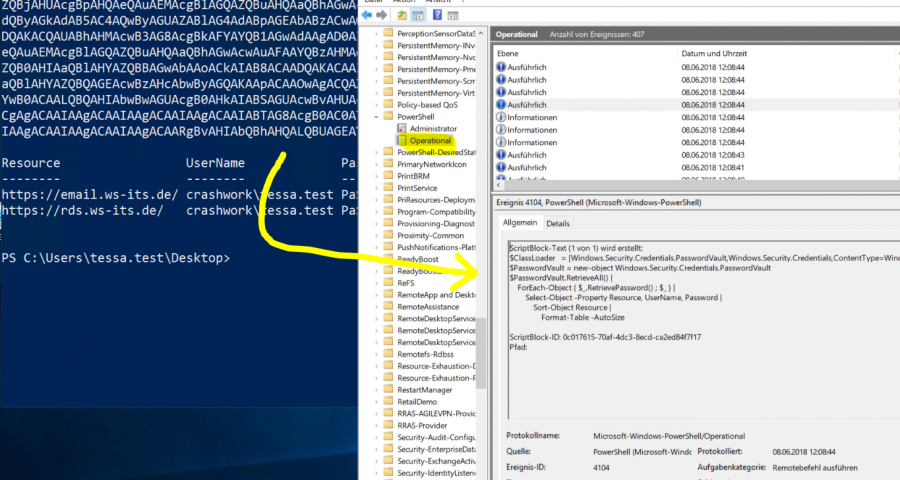

PS-Security – Powershell Script Block Logging

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

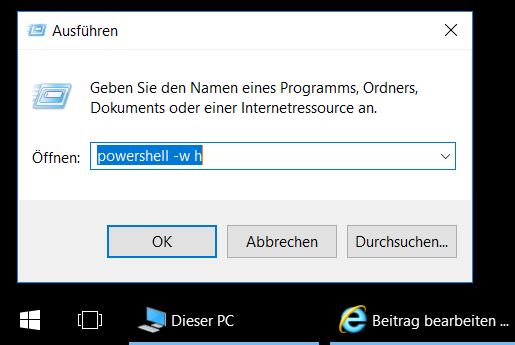

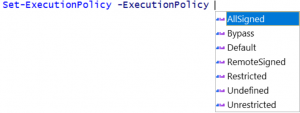

PS-Security – PowerShell Script Execution

Die Powershell ist ein mächtiges, administratives Werkzeug. Viele Tätigkeiten lassen sich automatisieren. Fast alle Bereiche der Microsoft-Produkte lassen sich so steuern. Und die Powershell ist nativ mit an Bord. Jedes moderne Betriebssystem hat sie dabei. Da ist es nur natürlich, dass auch unsere Hacker-Kollegen seit Langem einen Gefallen an dieser

Weiterlesen

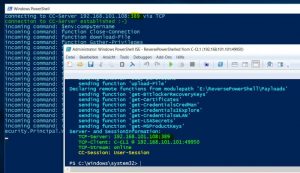

PS-Hacking – ReversePowerShell

Servus aus dem schönen Niederbayern! Seit einiger Zeit beschäftige ich mich mit meinem BashBunny und suche nach weiteren interessanten Angriffsvektoren. Es gibt so viele fertige Scripte und Tools – aber ich wollte etwas eigenes! Inspiriert vom Meterpreter hab ich eine kleine Scriptreihe erstellt. Mit dieser kann ich einen Rechner nahezu komplett

Weiterlesen

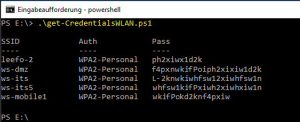

PS-Hacking – WLAN Passworte auslesen

Ein drahtloser Zugang zu einem Netzwerk ist bequem – auch für potentielle Angreifer. Nur sind die meisten Zugriffspunkte heute mit einem Kennwort geschützt. Nur wie kommt man da heran? Es ist recht einfach: wenn man einen Windows Rechner mit einem WLAN-Netzwerk verbindet, dann speichert das Betriebssystem den Namen und das Kennwort

Weiterlesen

PS-Hacking – Windows Bitlocker RecoveryKey auslesen

So, einer geht heut noch – weil des geht echt einfach. 🙂 Wenn euer System mit Bitlocker verschlüsselt ist, dann hat es ein Angreifer nicht leicht, das System im ausgeschalteten Zustand zu übernehmen. Was aber, wenn er (oder sie) es schafft, den Wiederherstellungsschlüssel im eingeschalteten Zustand vorher auszulesen? Geht nicht? Wirklich?

Weiterlesen

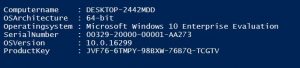

PS-Hacking – Microsoft Produktschlüssel auslesen

Servus @all, wie angekündigt möchte ich ein paar Powershell-Hacks vorstellen. Ich beginne diese Serie mit einem Script, dass euren Microsoft-Produktschlüssel auslesen kann. Der Produktschlüssel liegt codiert in der Registry. Doch wenn man die „Formel“ zum Entschlüsseln kennt, dann ist nur noch etwas PowerShell-Script erforderlich, um ihn angezeigt zu bekommen: $out

Weiterlesen

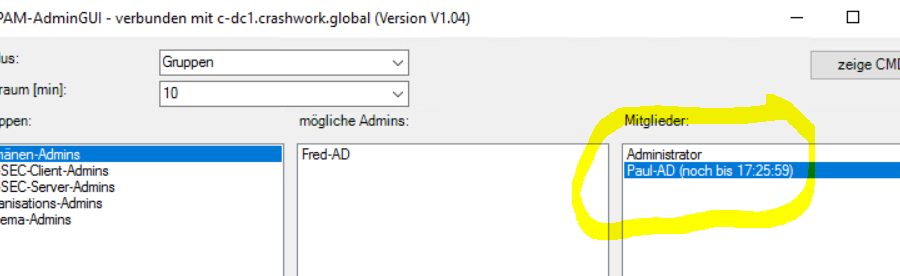

Privileged Access Management mit Just Enough Administration (V1.04)

Privilegierte Benutzer im 24/7-Modus sind ein Sicherheitsrisiko. Daher bin ich zu Gruppenmitgliedschaften auf Zeit übergegangen. Leider bietet Microsoft nichts Out-of-the-Box. Daher habe ich eine eigene Losung gebaut: Mit einer PowerShell-GUI, Just Enough Administration und Privileged Access Management.

Weiterlesen

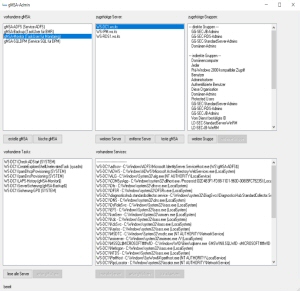

Group Managed Service Accounts mit einer GUI steuern: gMSA-Admin

Wer Sicherheit in seine Windows Server Automation bringen möchte, der kommt nicht um die gMSA (Group Managed Service Accounts) herum. Nur leider hat man bei MS wohl nicht an die grafischen Tools gedacht. Es bleibt also nur die PowerShell und das ist meist zu kompliziert. Daher habe ich mich mit den Befehlen etwas auseinander gesetzt und alles in eine Scriptdatei zusammengestellt, die als GUI die administrativen Aufgaben unterstützt. Dieses Script und meinen Ansatz möchte ich gerne vorstellen.

Weiterlesen

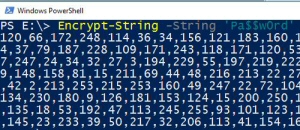

Show-EncryptionAsymmetric

Ich hatte vor Kurzem die Aufgabe, ein Script zu schreiben, dass vertrauliche Informationen auslesen und im Dateisystem ablegen muss. Das Script soll im Systemkontext als geplante Aufgabe laufen. Die gespeicherten Informationen müssen geschützt abgelegt sein. NTFS-Berechtigungen und EFS-Verschlüsselung hab ich ausgeschlossen. Dann gäbe es ja noch eine symmetrische Verschlüsselung (siehe Beitrag

Weiterlesen

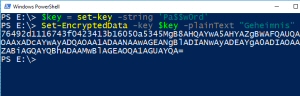

Show-EncryptionSymmetric

Ich möchte zeigen, wie man recht einfach einen Text symmetrisch ver- und wieder entschlüsseln kann. Bei einer symmetrischen Verschlüsselung wird für beide Aktionen der gleiche Schlüssel verwendet.

Weiterlesen

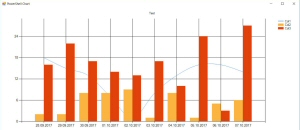

Show-Diagramme

Manche Daten lassen sich am besten mit einem Diagramm auswerten. Leider hat die PowerShell nichts per Default an Bord. Daher habe ich mal eine Kombination aus 3 Funktionen geschrieben, mit denen diese Lücke gefüllt wird.

Weiterlesen