Dieses Video gehört zur Serie „Anatomie eines Hacks“ und zeigt, wie ein Angreifer von einem System auf ein anderes System wechselt. Der Vorgang wird auch „Lateral Movement“ – Seitwärtsbewegung – genannt. Ich zeige, wie mit dem Passwort-Hash des Domain-Admins ein Pass-The-Hash zu einem DomainController durchgeführt wird: Alles klar? Dann geht

WeiterlesenKategorie: Hacking

Welcome to the dark side… Du kannst dich nur schützen, wenn du wie ein Angreifer denkst.

Serie „Anatomie eines Hacks“ – Step 3e Variante 1: „Lateral Movement“

Dieses Video gehört zur Serie „Anatomie eines Hacks“ und zeigt, wie ein Angreifer von einem System auf ein anderes System wechselt. Der Vorgang wird auch „Lateral Movement“ – Seitwärtsbewegung – genannt. Ich zeige, wie mit dem Passwort-Hash des lokalen Admins ein Pass-The-Hash zu einem anderen Server durchgeführt wird: Alles klar?

WeiterlesenSerie „Anatomie eines Hacks“ – Step 3d Variante 1: „Privilege Escalation“

Dieses Video gehört zur Serie „Anatomie eines Hacks“. Manchmal genügen die Rechte der erbeuteten Session nicht aus für ein Weiterkommen. Aber vielleicht gibt es ja eine Schachstelle im Betriebssystem oder einen Fehler eines Administratoren? Hier nutze ich das Fehlen eines Sicherheitsupdates aus, um aus einer nichtadministrativen UserSession den Vollzugriff über

WeiterlesenSerie „Anatomie eines Hacks“ – Step 3c Variante 1: „Gather Loots“

Dieses Video gehört zur Serie „Anatomie eines Hacks“ und zeigt, wie man an verschiedenen Geheimnisse und Daten herankommt, wenn man einmal eine Verbindung zum Ziel aufgebaut hat. Alles klar? Dann geht weiter mit der Übersicht. Die Übersicht ist zu durcheinander? Kein Problem: seht hier einfach das nächste Video der Reihe!

WeiterlesenSerie „Anatomie eines Hacks“ – Step 3b Variante 1: „Persistence mit Scheduled Tasks“

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt, wie man nach dem initialen Verbindungsaufbau eine dauerhaftere Verbindung etablieren kann – wir erwarten ja nicht, dass der Benutzer morgen noch einmal genau den gleichen Fehler macht wie heute, oder? 🙂 Die Persistence wird über eine geplante Aufgabe erreicht… Alles klar?

WeiterlesenSerie „Anatomie eines Hacks“ – Step 3a Variante 1: „Gather Information“

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für das Auslesen von Informationen eines gerade verbundenen Zielsystems. Dazu gehören lokale Systeminformationen genauso wie Informationen über das Netzwerk und mögliche Schutzvorrichtungen. Alles klar? Dann geht weiter mit der Übersicht. Ihr wollt die Videos in der zeitlich korrekten

WeiterlesenSerie „Anatomie eines Hacks“ – Step 2 Variante 2: „BashBunny Keystroke Injection“

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau, bei der ein Bashbunny – ein USB-HackingDevice zum Einsatz kommt. Für alle, die den Bashbunny nicht kennen: sucht einfach mal in meinem Blog danach… Alles klar? Dann geht weiter mit der Übersicht. Die Übersicht

WeiterlesenSerie „Anatomie eines Hacks“ – Step 2 Variante 1: „Trojaner im Setup“

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau mittels einer infizierten Setup-Datei, die aus dem Internet geladen wird. Alles klar? Dann geht weiter mit der Übersicht. Ihr wollt die Videos in der zeitlich korrekten Abfolge sehen? Kein Problem, dann geht es hier

Weiterlesen

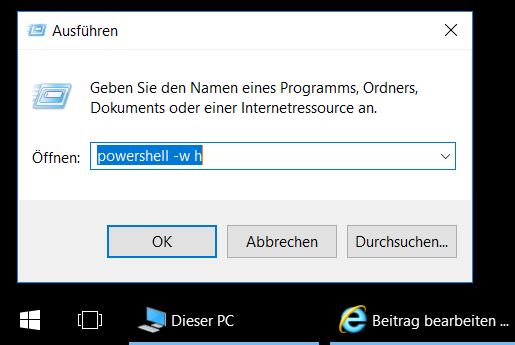

BashBunny – PowerShell Payload ohne ScriptSecurity

Moin da draußen, heute möchte ich euch zeigen, wie man mit dem Bashbunny eine PowerShell-Scriptdatei startet – auch wenn die Scriptausführung auf dem Zielsystem das eigentlich verbietet. Ihr kennt den BashBunny nicht? Dann schaut euch zuerst diesen Beitrag von mir an: Hacking mit dem BashBunny

Weiterlesen

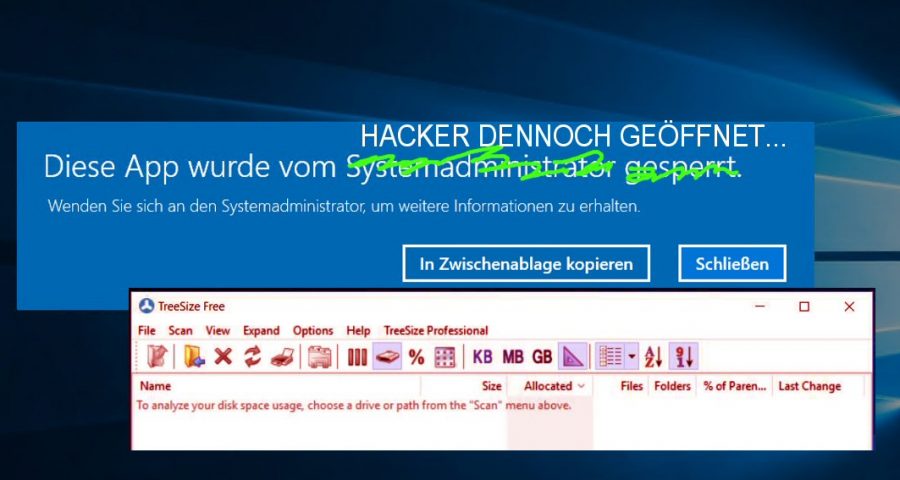

Applocker DefaultRule-Bypass

Applocker gehört seit Windows 7 zu den Enterprise-Features. Dahinter steckt ein Dienst im Betriebssystem, der basierend auf einem Regelwerk für jeden einen Benutzer entscheidet, ob dieser eine Anwendung starten darf oder nicht. Natürlich ist dieser Dienst per Default nicht aktiv. Er muss durch ein vorher erarbeitetes Regelwerk über Gruppenrichtlinien konfiguriert,

Weiterlesen

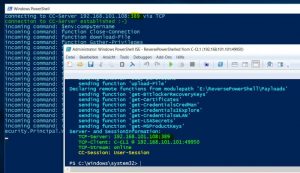

PS-Hacking – ReversePowerShell

Servus aus dem schönen Niederbayern! Seit einiger Zeit beschäftige ich mich mit meinem BashBunny und suche nach weiteren interessanten Angriffsvektoren. Es gibt so viele fertige Scripte und Tools – aber ich wollte etwas eigenes! Inspiriert vom Meterpreter hab ich eine kleine Scriptreihe erstellt. Mit dieser kann ich einen Rechner nahezu komplett

Weiterlesen

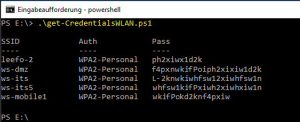

PS-Hacking – WLAN Passworte auslesen

Ein drahtloser Zugang zu einem Netzwerk ist bequem – auch für potentielle Angreifer. Nur sind die meisten Zugriffspunkte heute mit einem Kennwort geschützt. Nur wie kommt man da heran? Es ist recht einfach: wenn man einen Windows Rechner mit einem WLAN-Netzwerk verbindet, dann speichert das Betriebssystem den Namen und das Kennwort

Weiterlesen

PS-Hacking – Windows Bitlocker RecoveryKey auslesen

So, einer geht heut noch – weil des geht echt einfach. 🙂 Wenn euer System mit Bitlocker verschlüsselt ist, dann hat es ein Angreifer nicht leicht, das System im ausgeschalteten Zustand zu übernehmen. Was aber, wenn er (oder sie) es schafft, den Wiederherstellungsschlüssel im eingeschalteten Zustand vorher auszulesen? Geht nicht? Wirklich?

Weiterlesen

PS-Hacking – Microsoft Produktschlüssel auslesen

Servus @all, wie angekündigt möchte ich ein paar Powershell-Hacks vorstellen. Ich beginne diese Serie mit einem Script, dass euren Microsoft-Produktschlüssel auslesen kann. Der Produktschlüssel liegt codiert in der Registry. Doch wenn man die „Formel“ zum Entschlüsseln kennt, dann ist nur noch etwas PowerShell-Script erforderlich, um ihn angezeigt zu bekommen: $out

Weiterlesen

Hacking mit dem BashBunny

So, mein erstes BashBunny-Attack-Script ist fertig! Es wird Zeit, das kleine Device in meinem Blog vorzustellen. Ebenso möchte zeigen, welche Informationen mit meinem eigenen Attack-Script ausgelesen werden können. Und natürlich möchte ich auch zeigen, wie man sich vor dieser Attacke schützen kann.

Weiterlesen

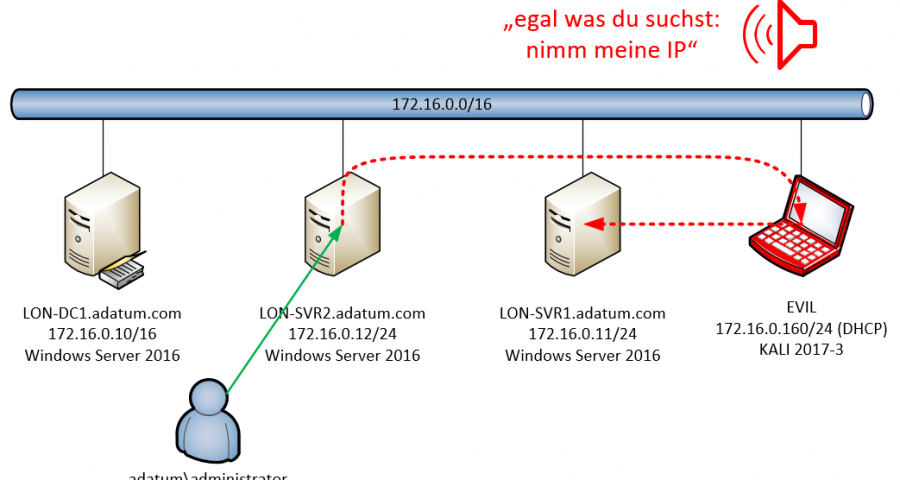

Responder & MultiRelay Attacke

Ein Angreifer möchte durchaus mit wenig Aufwand Systeme übernehmen, um von dort aus weiter zu operieren. Dabei gibt es die bekannte Gegenmaßnahme „Benutzeraccounts mit Kennwörtern“. Diese kennt der Angreifer (hoffentlich) nicht. Wenn es ihm (oder ihr) aber gelingt, sich mit einem eigenen System im Netzwerk zu positionieren, dann kann er

Weiterlesen

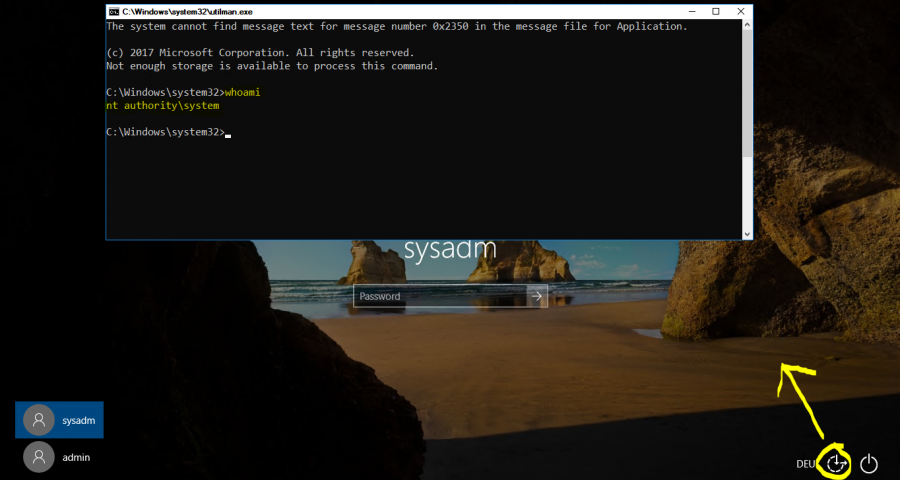

Der Utilman Hack

Szenario Von einem wichtigen PC ist das Kennwort für alle vorhandenen Benutzer nicht mehr bekannt. Es gibt auch keine alternativen Konten, mit denen wir uns anmelden können. Und dennoch müssen wir wieder auf die Daten zugreifen. Da hilft nur eins: wir müssen uns Zugriff zum System verschaffen. Natürlich möglichst zerstörungsfrei

Weiterlesen

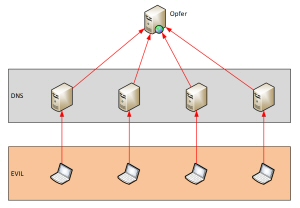

DNS Amplification Attack vs. DNS Response Rate Limiting

Moin @all, es ist wieder mal Zeit für News. Mein Thema dieses Mal ist ein neues Feature von Windows Server 2016, mit dem DNS Amplification Attacks erschwert werden sollen: DNS Response Rate Limiting. Um die Funktionsweise zu verdeutlichen, hab ich in einem LAB einen Angriff ohne und mit RRL ausgeführt.

Weiterlesen

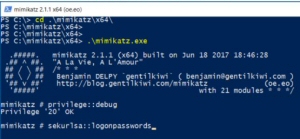

Credential Security – Pass The Hash & Credential Phishing

Viele Angriffsszenarien zielen darauf ab, dass Anmeldeinformationen von höheren, administrativen Accounts erbeutet werden. Dabei geht es nicht immer nur um die Benutzernamen und deren Passworte. Es reichen oftmals auch Hashwerte der Passworte, um über ein Pass-The-Hash die Identität zu übernehmen.

Weiterlesen