Hier findet ihr neue und interessante Schutzmaßnahmen gegen eine Vielzahl von Angriffsvektoren.

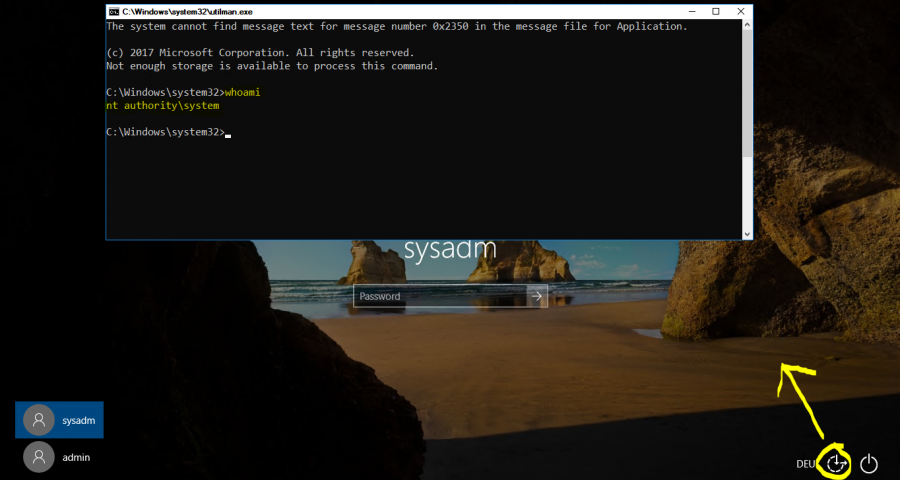

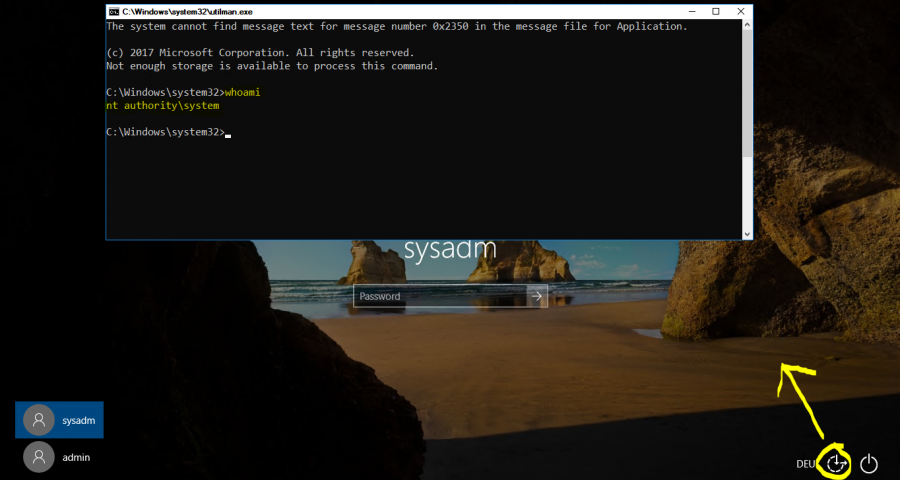

Szenario Von einem wichtigen PC ist das Kennwort für alle vorhandenen Benutzer nicht mehr bekannt. Es gibt auch keine alternativen Konten, mit denen wir uns anmelden können. Und dennoch müssen wir wieder auf die Daten zugreifen. Da hilft nur eins: wir müssen uns Zugriff zum System verschaffen. Natürlich möglichst zerstörungsfrei

Weiterlesen

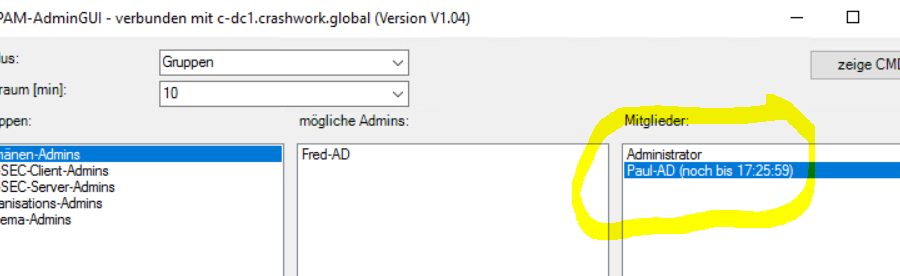

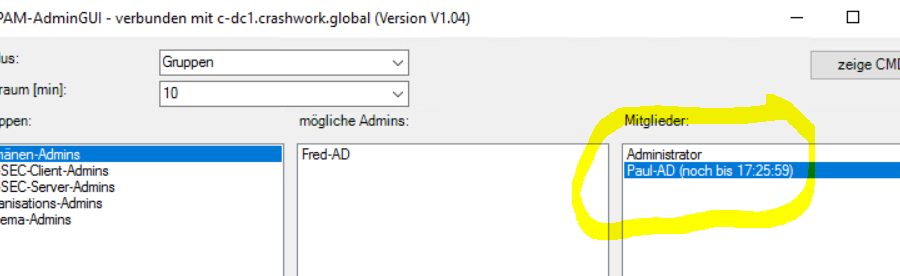

Privilegierte Benutzer im 24/7-Modus sind ein Sicherheitsrisiko. Daher bin ich zu Gruppenmitgliedschaften auf Zeit übergegangen. Leider bietet Microsoft nichts Out-of-the-Box. Daher habe ich eine eigene Losung gebaut: Mit einer PowerShell-GUI, Just Enough Administration und Privileged Access Management.

Weiterlesen

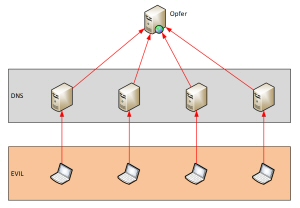

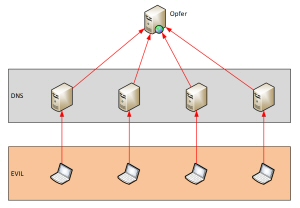

Moin @all, es ist wieder mal Zeit für News. Mein Thema dieses Mal ist ein neues Feature von Windows Server 2016, mit dem DNS Amplification Attacks erschwert werden sollen: DNS Response Rate Limiting. Um die Funktionsweise zu verdeutlichen, hab ich in einem LAB einen Angriff ohne und mit RRL ausgeführt.

Weiterlesen

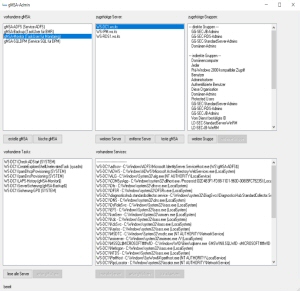

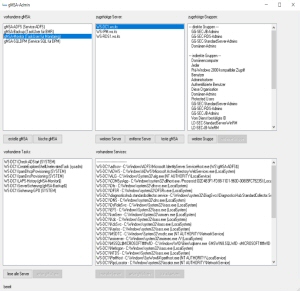

Wer Sicherheit in seine Windows Server Automation bringen möchte, der kommt nicht um die gMSA (Group Managed Service Accounts) herum. Nur leider hat man bei MS wohl nicht an die grafischen Tools gedacht. Es bleibt also nur die PowerShell und das ist meist zu kompliziert. Daher habe ich mich mit den Befehlen etwas auseinander gesetzt und alles in eine Scriptdatei zusammengestellt, die als GUI die administrativen Aufgaben unterstützt. Dieses Script und meinen Ansatz möchte ich gerne vorstellen.

Weiterlesen

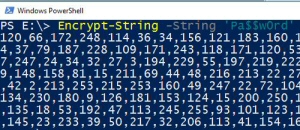

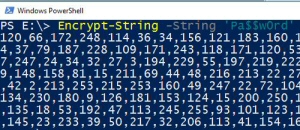

Ich hatte vor Kurzem die Aufgabe, ein Script zu schreiben, dass vertrauliche Informationen auslesen und im Dateisystem ablegen muss. Das Script soll im Systemkontext als geplante Aufgabe laufen. Die gespeicherten Informationen müssen geschützt abgelegt sein. NTFS-Berechtigungen und EFS-Verschlüsselung hab ich ausgeschlossen. Dann gäbe es ja noch eine symmetrische Verschlüsselung (siehe Beitrag

Weiterlesen

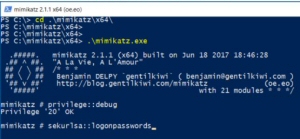

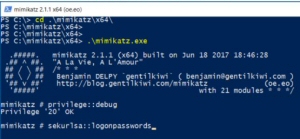

Viele Angriffsszenarien zielen darauf ab, dass Anmeldeinformationen von höheren, administrativen Accounts erbeutet werden. Dabei geht es nicht immer nur um die Benutzernamen und deren Passworte. Es reichen oftmals auch Hashwerte der Passworte, um über ein Pass-The-Hash die Identität zu übernehmen.

Weiterlesen

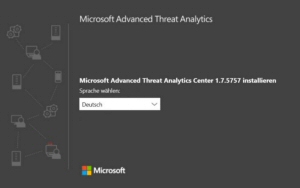

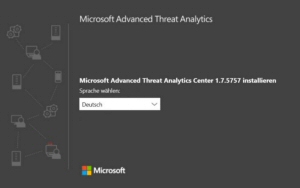

Microsoft ATA soll Angriffsszenarien im Active Directory erkennen. Das wollte ich mir einmal genauer ansehen und habe einen ATA-Server in meine eigene Produktionsumgebung installiert.

Weiterlesen

Dynamic Access Control (DAC) ist ein neuer Datei-System-Autorisierungs-Mechanismus, der IT die Möglichkeit gibt, Zugriffsregeln zentral zu pflegen. Die Pflege wird nicht nur sehr viel einfacher sondern zugleich auch präziser. Zugriffsrechte werden abhängig von Nutzer und neu vom zugreifenden Device und der Klassifizierung der einzelnen Datei geregelt.

Weiterlesen