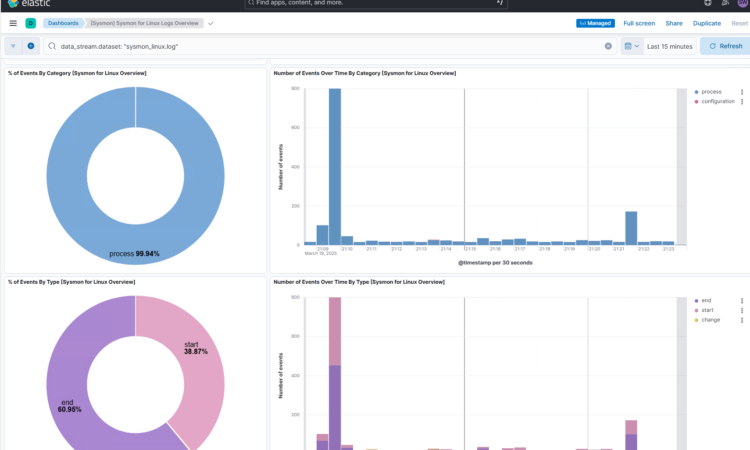

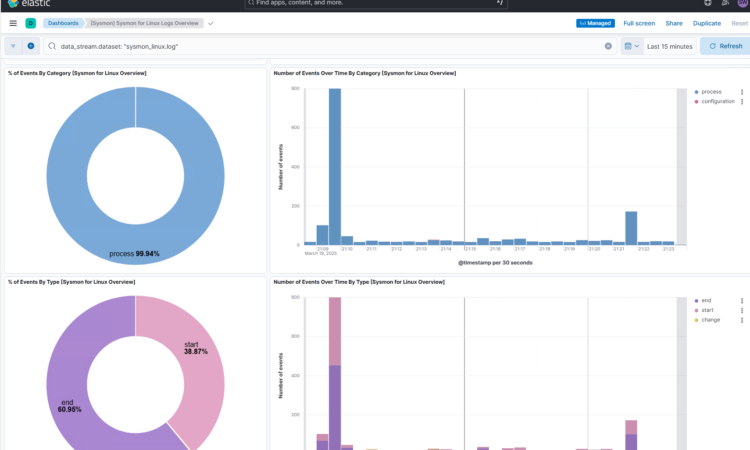

Meine Windows Systeme sind bereits seit einiger Zeit an mein Elastic SIEM angebunden. Aber die Linux Systeme fehlen noch. Es wird Zeit, dass ich das nachhole. Und dabei stelle ich auch gleich noch SYSMON for Linux mit bereit.

Weiterlesen

Training & Consulting

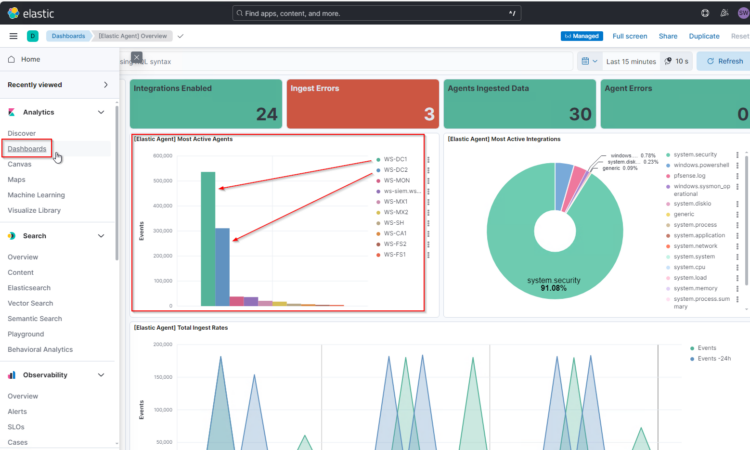

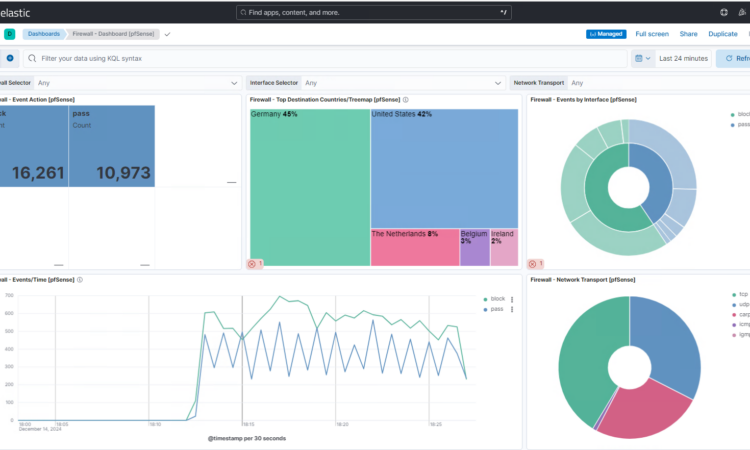

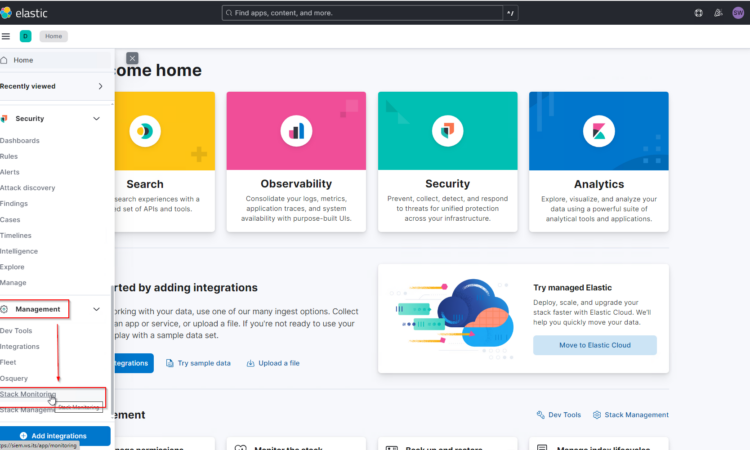

In dieser Kategorie sammle ich alle Artikel zum Elastic Search, Logstash und Kibana – auch bekannt als ELK-Stack. Diesen habe ich bei mir zu einem Elastic SIEM ausgebaut, mit dem ich zentral alle Events von allen Systemen einsammle und dann automatisiert nach Anomalien und problematischen Events durchsuchen lasse. So bekomme ich Angriffe schnell mit und kann die Ursache gezielt ermitteln.

Meine Windows Systeme sind bereits seit einiger Zeit an mein Elastic SIEM angebunden. Aber die Linux Systeme fehlen noch. Es wird Zeit, dass ich das nachhole. Und dabei stelle ich auch gleich noch SYSMON for Linux mit bereit.

Weiterlesen

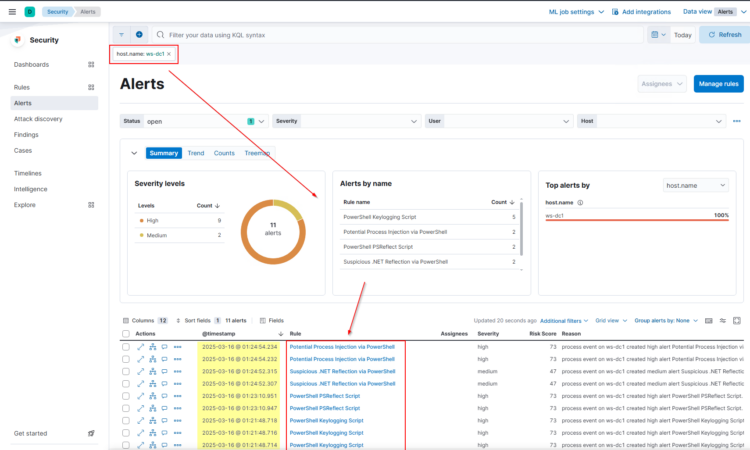

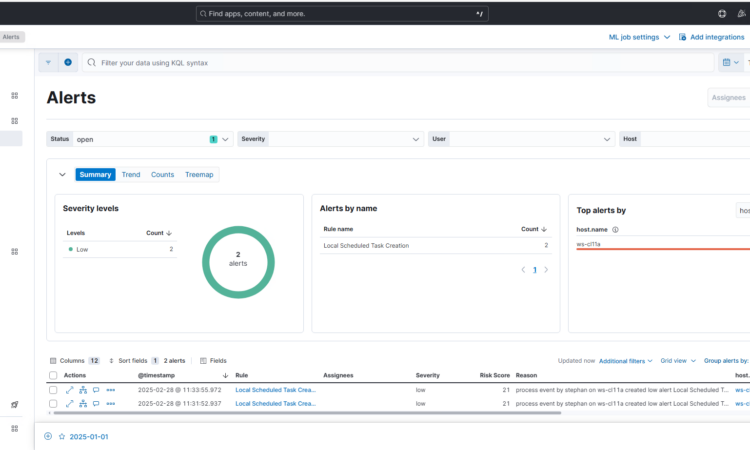

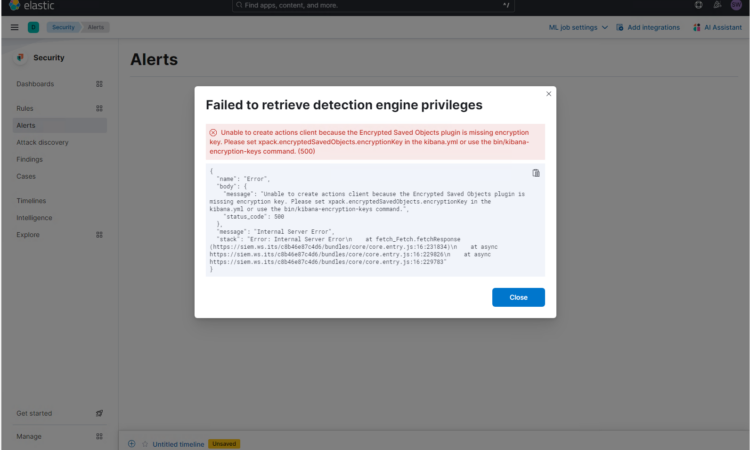

Elastic SIEM-Rules werden Alerts generieren. Hier zeige ich euch, wie ich mit den Meldungen umgehe, Ausnahmen erstelle und Cases bearbeite. Dafür habe ich im Vorfeld meine Systeme etwas geärgert… 😀

Weiterlesen

Es wird Zeit, die reine Logsammlung in meinem Elastic-Search durch ein SIEM aufzuwerten. SIEM steht für Security Information and Event Management. Dabei werden Regeln zur Suche von bestimmten Logs und Log-Kombinationen verwendet, um Anomalien und Sicherheitsverstöße festzustellen und bei Bedarf Alarm auszulösen. Hier zeige ich euch meine Strategie dazu.

Weiterlesen

Im Kibana sehe ich immer wieder Warnungen, dass ein Encryption Key die teilweise sensiblen Daten vom Kibana in den saved objects sicherer machen würde. Also erstelle ich den dafür erforderlichen Encryption Key und sichere damit die saved objects vom Kibana ab.

Weiterlesen

Mein Datenvolumen im ElasticSearch wächst immer weiter an. Ich habe mittlerweile mehrfach neuen Speicher hinzufügen müssen. Aber nun ist Schluss damit: ich will die Ursache finden und lösen. In diesem Beitrag zeige ich, wie ich eine unnötige Menge an Events identifiziere und diese gezielt mit dem drop_event processor herausfiltere.

Weiterlesen

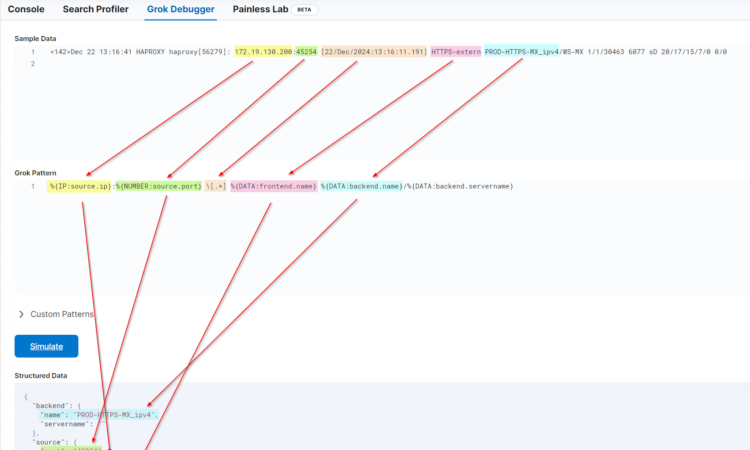

Mein HAProxy in der PFsense kann detaillierte Logs generieren. Die Standarderkennung der PFSense-Integration kann diese aber nicht lesen. Also habe ich mit vor Kurzem einen Logstash installiert. Dieser soll nun die Logs vom HAProxy empfangen. Und Logstash soll diese korrekt parsen. Hier muss ich mir Grok beibringen: eine Filter- und Parsing-Sprache. Ob das gelingt?

Weiterlesen

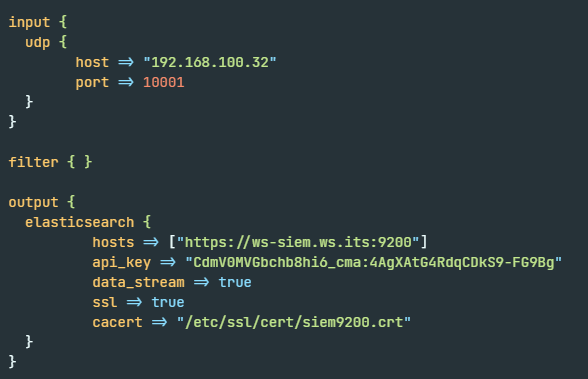

Standardszenarien kann man mit den Elastic Agents und deren Integrations gut und einfach abbilden. Wenn die Log-Source aber unbekannte Logs liefert, dann kann der Agent damit nichts anfangen und zeigt nur Parsing-Fehler an. Ein Logstash kann als Vermittler zwischen der Log-Source und ElasticSearch dienen. Er nimmt auf seinen Listener-Ports Verbindungen und deren Roh-Logs entgegen und konvertiert sie in das für ElasticSearch verständliche json-Format. Das Parsing der Logs kann dabei gut angepasst werden. Hier zeige ich die Implementierung.

Weiterlesen

Ich nutze als interne und externe Firewall mehrere PFSense-Systeme. Diese sollen ebenfalls an mein Elastic SIEM angeschlossen werden. Ich habe mit dieser Anbindung einige Versuche vor dem Schreiben dieser Anleitung durchgespielt, da mir bis gestern nicht klar war, die die Logdaten der PFSense übermittelt werden sollen. Diese Zeit möchte ich euch sparen und zeigen, wie euch die Integration direkt gelingt.

Weiterlesen

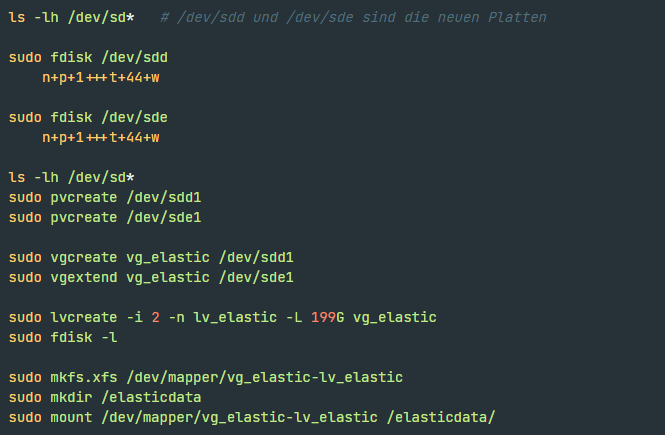

Einleitung Die Daten des Elastic Stacks liegen ungünstig auf einem LVM-Volume, dass beim Setup auf der Hauptplatte meiner VM angelegt wurde. Diese wird nun immer größer und damit ist es schwierig, nur das Betriebssystem zu sichern. Also möchte ich die Daten auf ein neues Volume verschieben. Der Artikel gehört zur

Weiterlesen

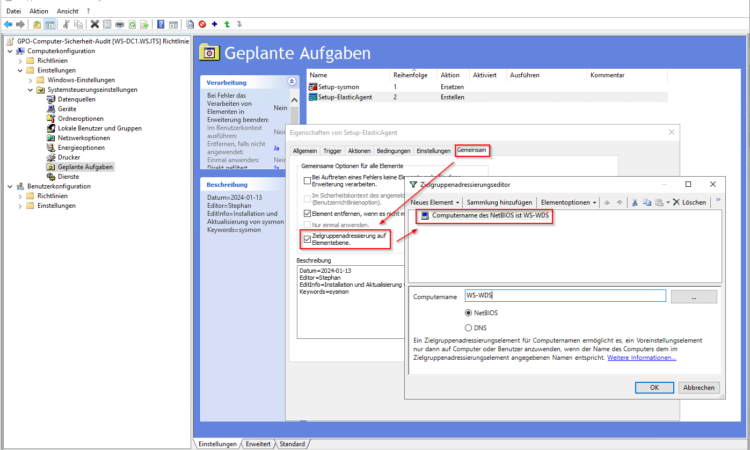

Einleitung Ich möchte meine Windows Server und Clients automatisch an mein Elastic SIEM anschließen. Dafür muss ich den Agent mit einem GPO-ScriptTask installieren und am Fleet-Server registrieren. Den Rest sollte dann der Fleet-Server übernehmen. Der Artikel gehört zur Serie „Bereitstellung eines Elastic SIEM„. Aufbau einer Gruppenrichtlinie Das Setup habe ich

Weiterlesen

Man kann m Elastic eigene Searches erstellen und speichern, die als Filter nur relevante Logs zu einem Thema anzeigen. In diesem Beitrag zeige ich, wie man Searches erstellt, mit ihnen umgeht und im Falle eines Incident Responses wertvolle Zeit sparen kann.

Weiterlesen

Dieser Artikel ist die Hauptseite meiner neuen Serie „Bereitstellung eines Elastic SIEM“. Auf den Unterseiten zeige ich die Installation und Konfiguration von ElasticSearch, Logstash und Kibana und dem Aufbau eines kostenlosen Elastic SIEM.

Weiterlesen

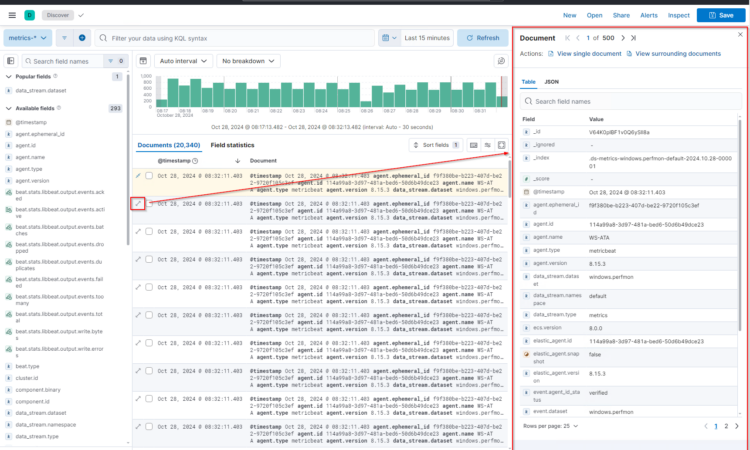

Dies ist der zweite Betrag zur Konfiguration meines Elastic SIEMs. Im ersten Beitrag habe ich den Service auf einem Ubuntu-Server 22.04 installiert. Hier geht es nun um die Grundkonfiguration des Elastic SIEM in der Weboberfläche. Und dazu installiere ich einen Fleet Server, der die Anbindung eines ersten Agents übernimmt.

Weiterlesen

Hier zeige ich euch, wie ich ein Elastic SIEM auf einem Ubuntu Server 22.04 installiere. Dafür gibt es im Netz viele Anleitungen, aber bei meinen Versuchen hat keine funktioniert. Mit meiner war ich erfolgreich!

Weiterlesen