Inhaltsverzeichnis

Einleitung

Ich werde immer wieder gefragt, wie mein Framework „PowerShell ReverseShell“ aus meinem Angriffs-LAB funktioniert. Mit ihr kann ich Hacking und danach auch Defense-Strategien zeigen. Die Grundlage dazu ist ein TCP-Listener und ein TCP-Client. Beide habe ich mal in einem PowerShell-Advanced-Workshop mit meinen Teilnehmern gebaut. Auf der Heimfahrt im Zug kam mir dann die Idee zur ReverseShell. Beides könnt ihr euch in meinem Video ansehen.

Background-Info

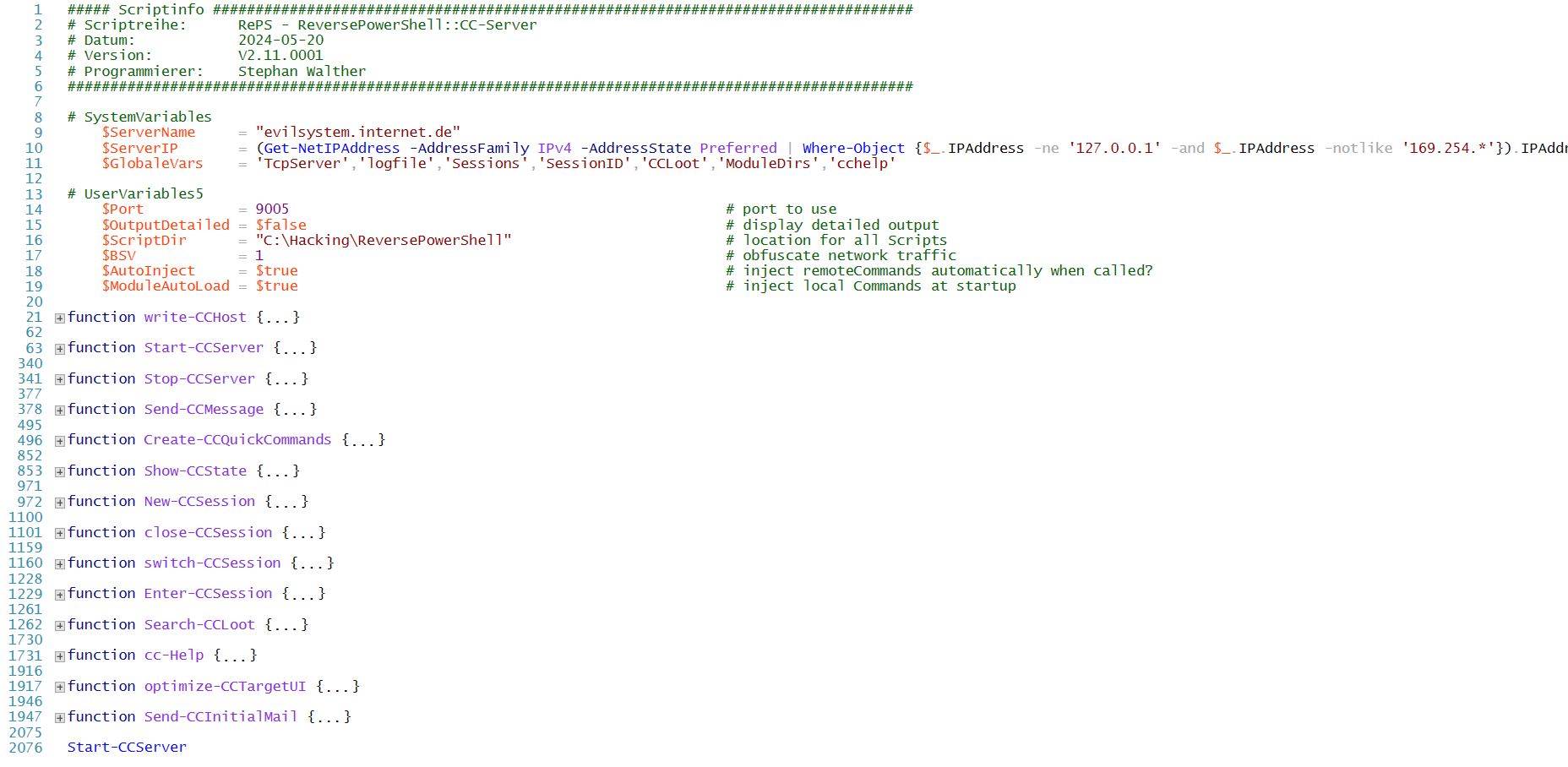

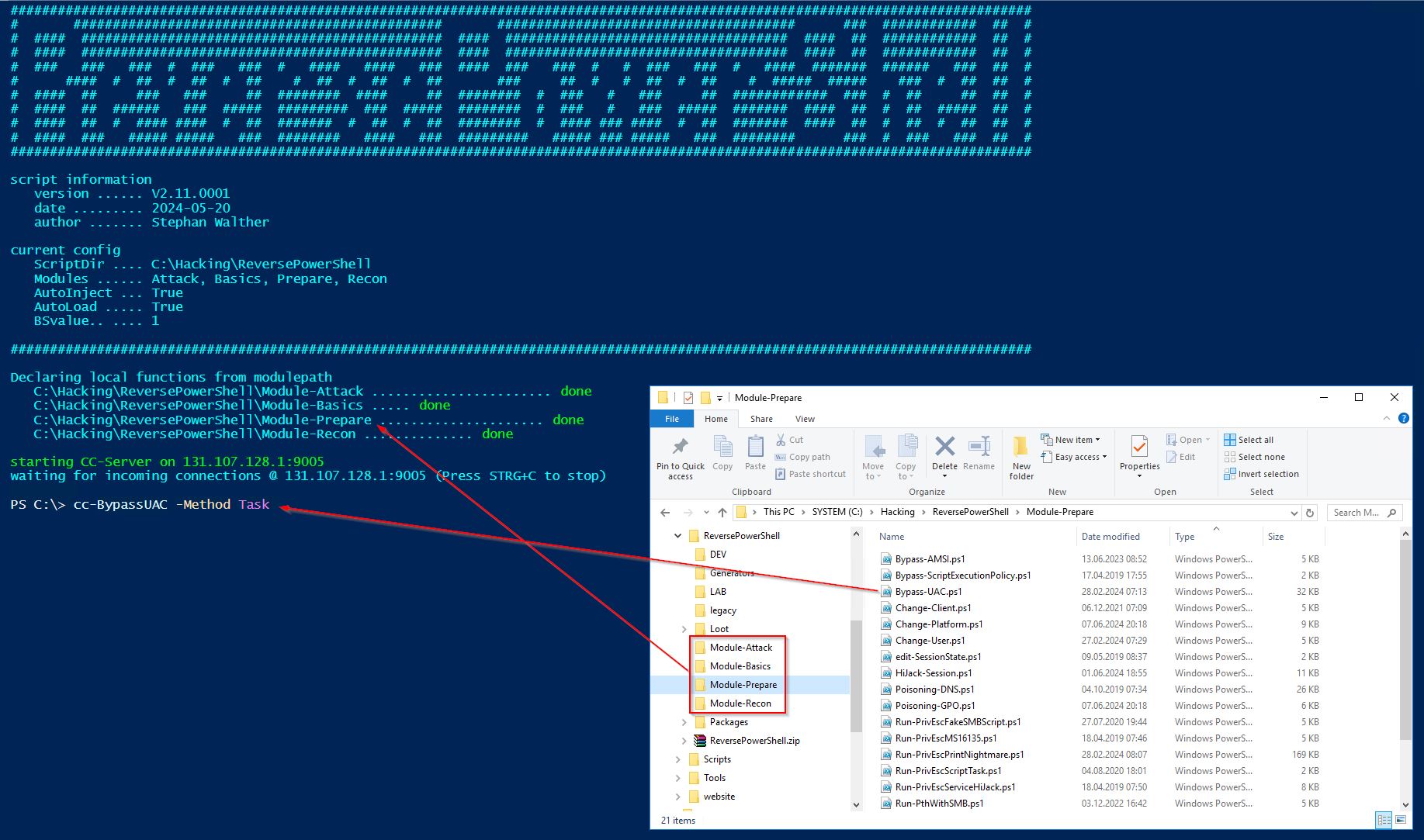

Eigentlich simpel, oder? Mein Framework macht natürlich noch etwas mehr:

- Es können mehrere Verbindungen parallel gehandelt werden.

- Die Funktion mit der Dauerschleife ist enthalten.

- Etliche Funktionen machen die Verwendung komfortabel:

- Es gibt eine Reihe von lokalen Scripten, aus denen dann meine Funktionen automatisch gerendert werden:

Zusammenfassung

Die PowerShell ist sehr mächtig, auch weil sie mit Elementen aus dem .net-Framework erweitert werden kann. Daher ist sie nicht nur bei mir beim Hacking beliebt! Härtet die PowerShell:

- Nutzt wo immer möglich den PowerShell Constrained Language Mode (CLM). Dieser verhindert die Verwendung vom .net Framework (unter anderem)

- Verhindert, dass die PowerShell einfach so mit Ressourcen im Internet kommunizieren kann. Hier kann die Windows Firewall weiter helfen.

Falls ihr meine ReverseShell mal in Aktion erleben wollt: hier gibt es einige Videos dazu:

Stay tuned!