Dieser Eintrag gehört zu meiner Serie „Migration zu Windows Server 2019„. In dieser möchte ich euch die Aktualisierung meiner Server-Infrastruktur von 2012R2/2016 auf 2019 dokumentieren. Es ist eine lebendige Welt von Systemen, die mir wichtig sind. Mit realen Anforderungen und Bedingungen werde ich alle Arbeitsschritte erläutern.

In diesem Abschnitt geht es um die Vorarbeiten vor dem ersten Windows Server 2019 – speziell um die GPOs und den WSUS.

Inhaltsverzeichnis

Vorbereitung der Migration

Active Directory

Aktualisierung der GPOs für Windows Server 2019

Um die Anforderung „Secure by Default“ umzusetzen müssen vor dem ersten Windows Server 2019 die Gruppenrichtlinien angepasst werden.

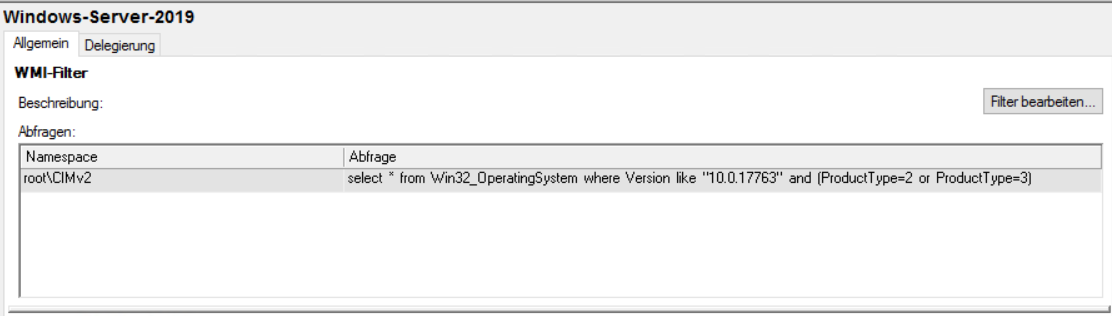

Damit jedes Betriebssystem die richtigen Richtlinien verarbeitet, werden WMI-Filter eingesetzt. Für Windows Server 2019 wird dieser hier neu aufgebaut:

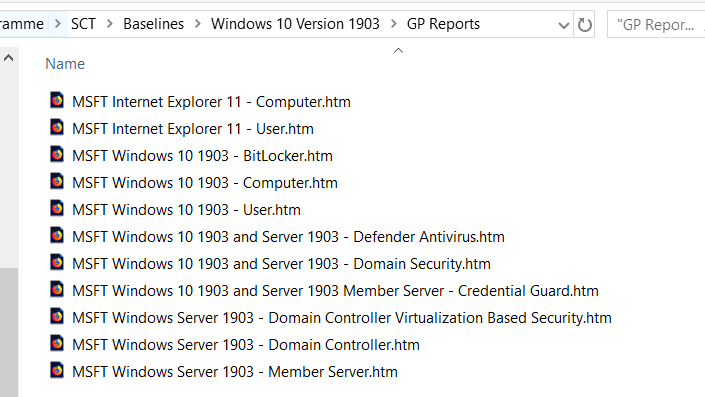

Nun werden die Security Compliance Toolkit Baselines (SCT-Baselines) von Microsoft benötigt. Diese können einfach beim Microsoft heruntergeladen werden. Darin sind einige Empfehlungen zur Absicherung enthalten:

Ich importiere die Einstellungen der GPO „MSFT Windows Server 2019 – Member Server“. Die anderen Einstellungen decke ich bereits mit betriebssystem-unabhängigen GPOs ab. Was aber für meine Anforderungen fehlt, sind Einstellungen zum Datenschutz und allgemeine Betriebssystemkonfigurationen. Dafür erstelle ich 2 weitere Richtlinien. Etliche Einstellungen überschneiden sich zwar mit Windows Server 2016, aber ich möchte hier eine saubere Trennung haben. Zudem kann ich dann die alten 2016er GPOs mit dem letzten Server entfernen. Und zusätzlich schaue ich mir alle Settings noch einmal an. So fliegen Altlasten und Fehlkonfigurationen raus.

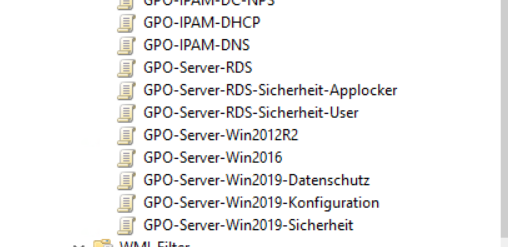

Das sind nun die neuen Richtlinien:

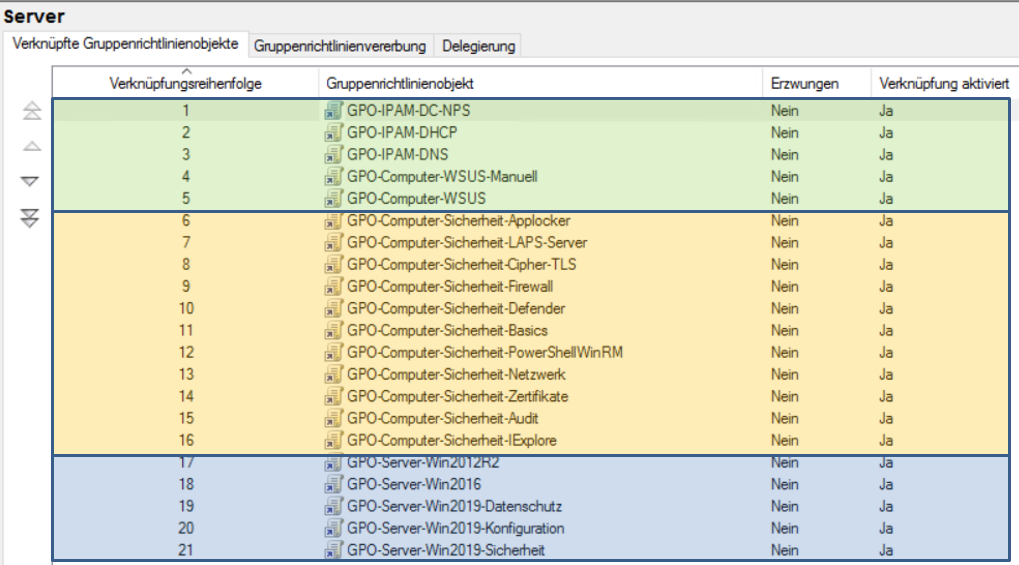

Nun kommen die GPOs zur Anwendung. Ich verknüpfe sie auf die OUs „DomainController“ und „MemberServer“. Dabei spielt nun die Verarbeitungsreihenfolge eine wichtige Rolle: ich möchte die Baselines nicht manuell durcharbeiten und auf meine Anforderungen korrigieren. Es ist viel einfacher, wenn sie von anderen Richtlinien überlagert werden. Das verringert zwar die Verarbeitungsgeschwindigkeit etwas, aber das ist mit moderner Hardware fast nicht messbar. Das ist meine Reihenfolge:

Man erkennt (hoffentlich ) die 3 Bereiche:

Zuerst werden die GPOs 21-17 verarbeitet. Diese verwenden WMI-Filter und gelten daher nur für das jeweilige Betriebssystem. Hier finden wir die SCT-Baselines, meine Datenschutz-GPOs und die Standardkonfigurationen. Ein Hinweis: diese Dreiteilung hatte ich für Windows Server 2012R2 und 2016 noch nicht. Da waren alle Settings in einer GPO enthalten.

Korrekturen und Erweiterungen für die Sicherheit kommen aus den GPOs 16 bis 6. Diese gelten (noch bis auf wenige Ausnahmen in Nr. 10 und 11) betriebssystemübergreifend. Auch hier wird es einfacher, wenn die alten 2012R2 rausmigriert sind.

Zuletzt werden allgemeine Konfigurationen angewendet. Die WSUS-Policy muss ich dabei aber noch einmal überprüfen. Ggf. wird diese auch geteilt und explizit auf die Versionen umgeschrieben.

Windows Update Service

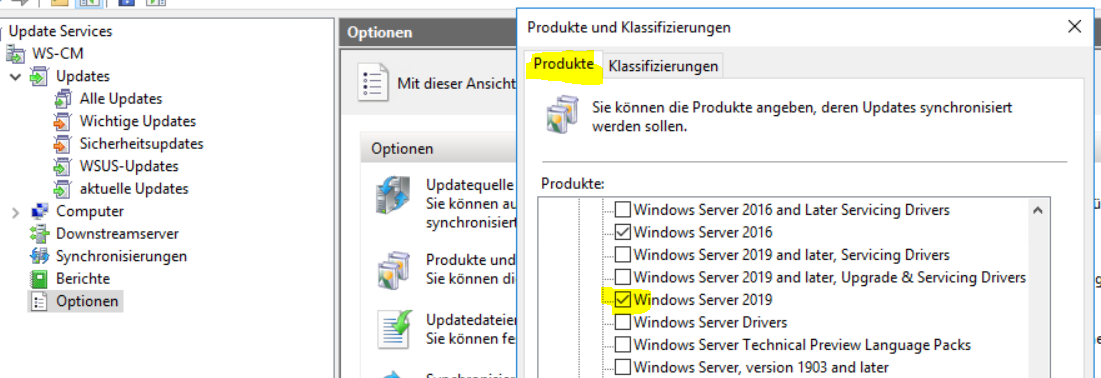

Der WSUS läd momentan nur Updates für die derzeit eingesetzten Betriebssysteme. Da Updates zum Sicherheitsstandard gehören erweitere ich die Konfiguration:

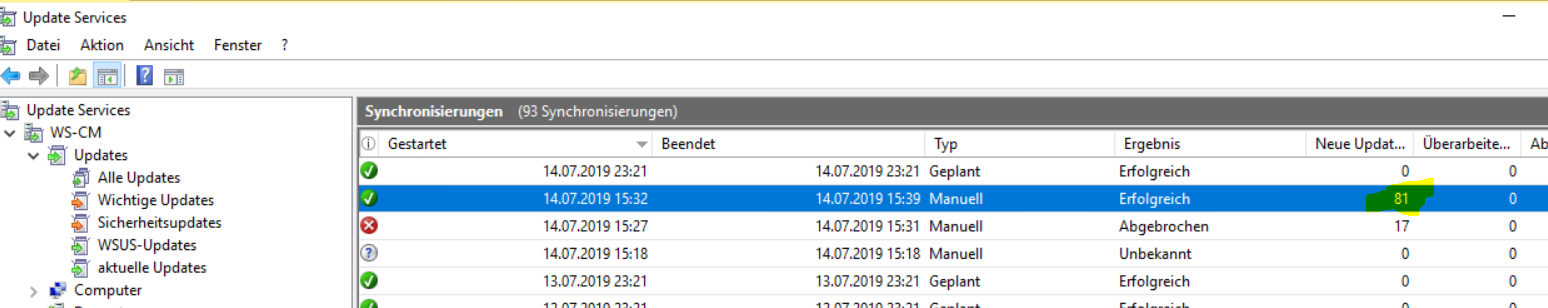

Eine Synchronisierung später sind die neuen Updates bekannt:

Noch eine kurze Genehmigung bis zum gewünschten Patchlevel später werden diese auch heruntergeladen.

Hier geht es zum Übersichtsbeitrag meiner Serie „Migration auf Windows Server 2019“.