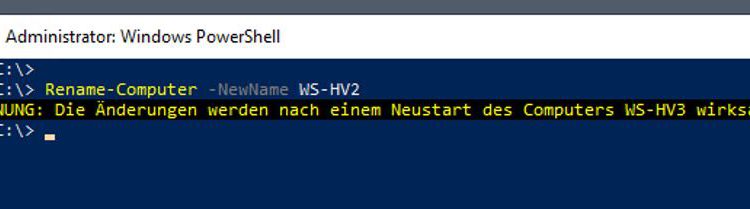

Bevor ich meinen Server WS-RDS3 als WS-HV3 neuinstallieren kann, muss ich meine beiden anderen Hyper-V-Hosts umbenennen. Das ist bestimmt kein Problem, oder?

Weiterlesen

Training & Consulting

Hier beleuchte ich technisch interessante Hintergründe rund um das Protokoll Kerberos.

Bevor ich meinen Server WS-RDS3 als WS-HV3 neuinstallieren kann, muss ich meine beiden anderen Hyper-V-Hosts umbenennen. Das ist bestimmt kein Problem, oder?

Weiterlesen

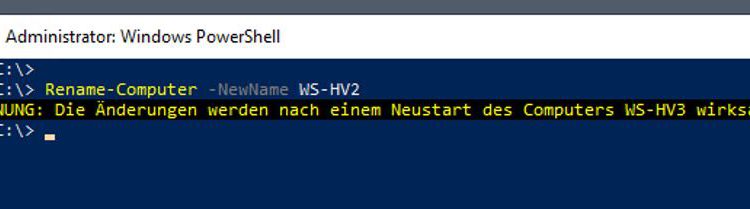

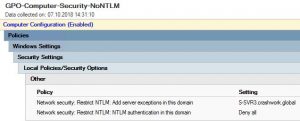

Ich wollte den Zugriff auf meine Exchange Server 2016 besser absichern. Aktuell meldeten sich meine Clients mit NTLM an. Dieses Protokoll hat einige Schwachstellen (einige habe ich bereits in meinem Blog beschrieben). Daher wollte ich die Anmeldung auf Kerberos umstellen.

Weiterlesen

In vielen ActiveDirectory-Domains gibt es etliche Benutzerkonten, die hochprivilegiert sind. Nicht wenige davon können durch verschiedene Faktoren ein Risiko darstellen. Der Klassiker sind dabei Benutzer, die mit nicht ablaufenden Kennwörtern als ServiceAccount eingesetzt werden. Und wie oft habe ich diese Konten schon als Mitglied der Domain-Admin-Gruppe gesehen… 🙁 Wenn die

Weiterlesen

Vielleicht habt ihr den Begriff „GoldenTicket“ ja schon in meiner Videoserie „Anatomie eines Hacks“ gesehen, eventuell kam er euch auch schon mal in einem anderen Kontext unter. Aber was ist das eigentlich? Und viel interessanter: Wie und warum funktioniert das? Diese Fragen möchte ich in diesem kleinen Beitrag mit unterhaltsamen Animationen klären.

Weiterlesen

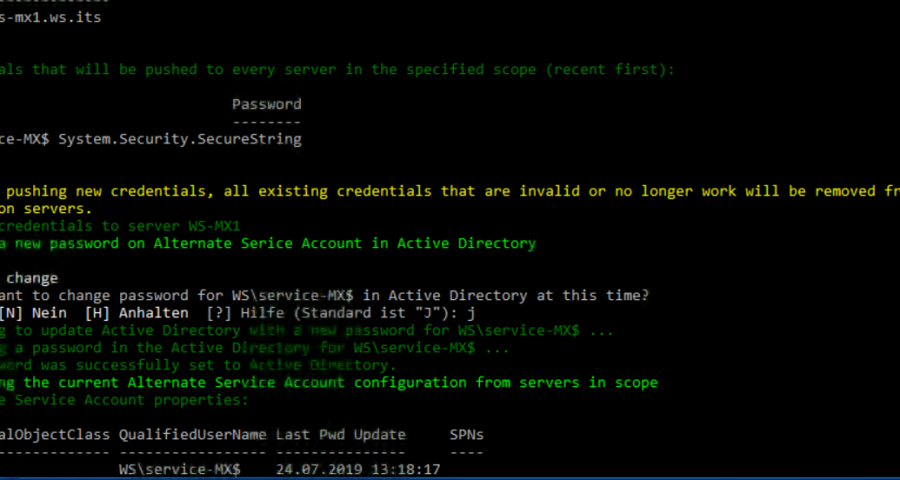

Als 3. Teil meiner Kerberos-Dokumentation möchte ich euch mit diesem Video die Benutzer-Authentifizierung für eine Ressource mit Kerberos zeigen – einfach ausgedrückt seht ihr gleich, wie sich ein Benutzer fpr den Zugriff auf einen Fileserver authentifiziert. Die Erläuterungen und Hinweise findet ihr in diesem Beitrag. Los gehts: Und, ist euch

Weiterlesen

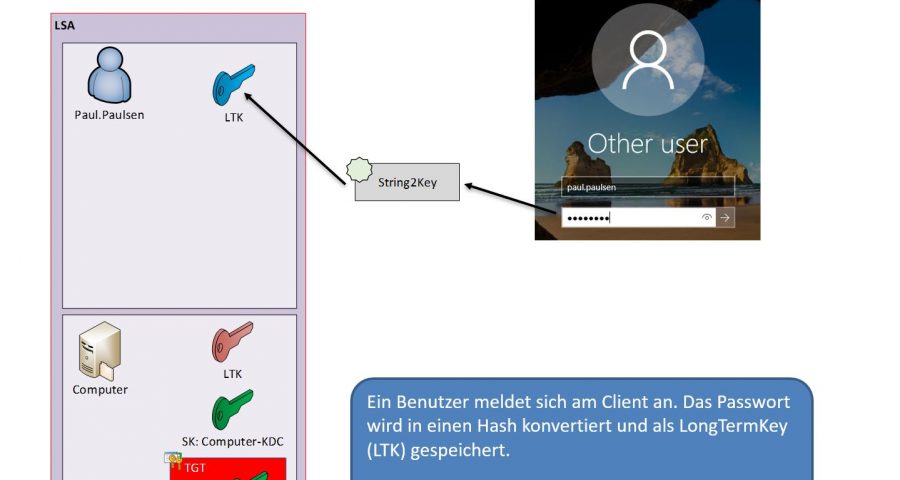

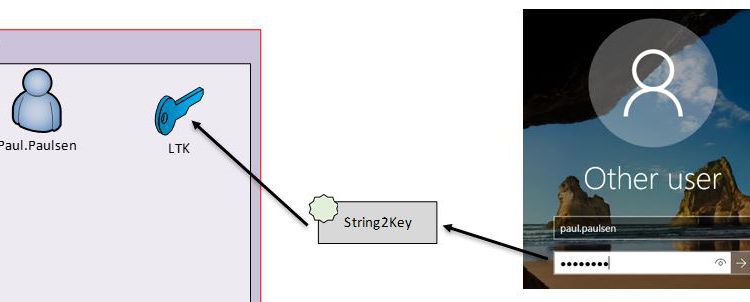

Als 2. Teil meiner Kerberos-Dokumentation möchte ich euch mit diesem die Benutzer-Authentifizierung mit Kerberos zeigen – der Benutzer Paul meldet sich an einem Client einer Domäne an. Ein alltäglicher Vorgang, oder? Dennoch ist der Prozess oft nicht klar. Meine Animation wird das bestimmt ändern. 🙂 Die Erläuterungen und Hinweise findet

Weiterlesen

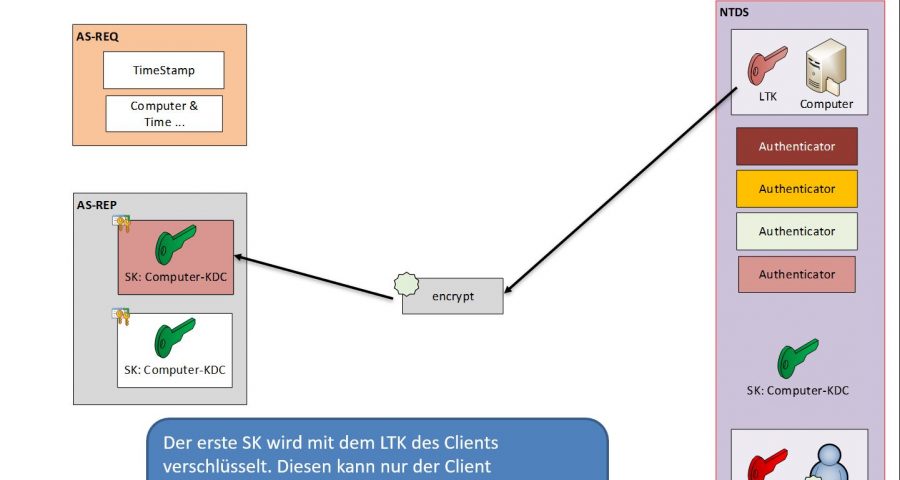

Als 1. Teil meiner Kerberos-Dokumentation möchte ich euch mit diesem Video die Client-Authentifizierung mit Kerberos zeigen – ein Client wird als DomainMember gestartet und meldet sich bei einem DomainController an. Die Erläuterungen und Hinweise findet ihr in diesem Beitrag. Alles klar? Los gehts: Und, ist euch nun klar, wie ein

Weiterlesen

Kerberos ist im ActiveDirectory-Umfeld ein bekannter Begriff. Dennoch wissen viele Administratoren nicht oder nicht wirklich, wie dieses Protokoll funktioniert. Ich habe viele Ansätze im Internet verfolgt, um meinen Kursteilnehmern eine Hilfestellung geben zu können. Leider habe ich nichts wirklich passendes gefunden. Daher habe ich einfach selber eine kleine Beschreibung der Vorgänge mit Kerberos zusammengestellt. Dieser Beitrag ist die Einleitung zu einer kleinen Videoserie.

Weiterlesen

In diesem kleinen WSHowTo zeige ich euch, wie ich meine Infrastruktur von der Altlast NTLM befreit habe. Natürlich gehört das Wissen um die Theorie dazu. Daher beginnen wir mit einigen Erklärungen. Im 2. Teil zeige ich euch meine eigene Umstellung. Im 3. Teil seht ihr verschiedene meiner Services, bei denen ich Anpassungen vornehmen

Weiterlesen

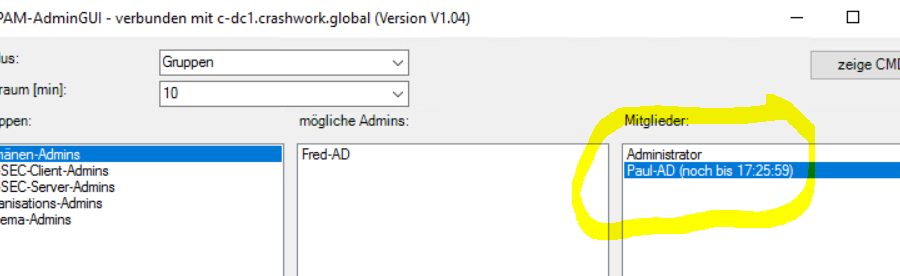

Privilegierte Benutzer im 24/7-Modus sind ein Sicherheitsrisiko. Daher bin ich zu Gruppenmitgliedschaften auf Zeit übergegangen. Leider bietet Microsoft nichts Out-of-the-Box. Daher habe ich eine eigene Losung gebaut: Mit einer PowerShell-GUI, Just Enough Administration und Privileged Access Management.

Weiterlesen